Son haftalarda, siber tehdit aktörü olarak hareket eden ünlü Lazarus çetesi, bilgisayarların kontrolünü ele geçirmek için yazılımların açıklarından yararlanarak her zamankinden daha aktif hale geldi. Güvenlik açıklarının kendisi yeni olmasa bile, özellikle endişe verici olan şey, bazı sistemlerin kendileri için düzeltmeler mevcut olmasına rağmen hala savunmasız kalmasıdır. Program sağlayıcısından çok sayıda güncelleme ve uyarı gelmesine rağmen, Lazarus olarak bilinen Kuzey Koreli hacker organizasyonu, duyarlı yazılımlardaki güvenlik açıklarından yararlanarak bir yazılım satıcısını düzenli olarak hacklemeyi başardı.

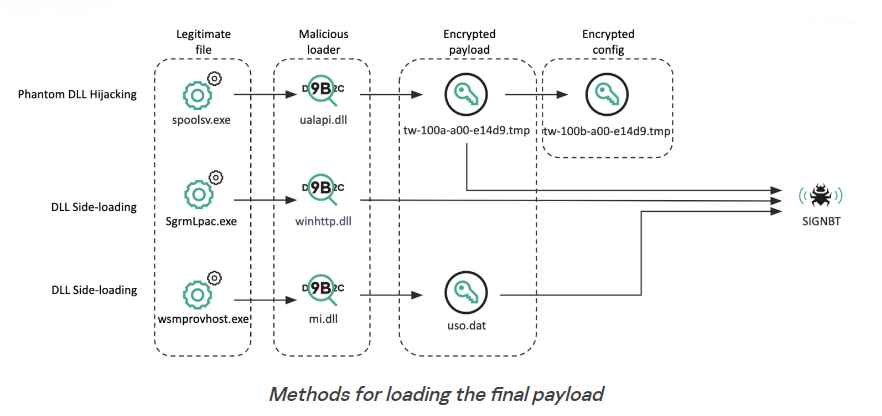

Aynı hedefe Lazarus’un birçok kez sızmış olması, bilgisayar korsanlarının ya kaynak kodunu çalmaya ya da tedarik zincirine saldırı başlatmaya çalıştıklarını gösteriyor. Şaşırtıcı bir şekilde, bu ilk kez olmuyordu. Kaspersky’deki güvenlik uzmanları, bu yazılım şirketinin geçmişte birçok kez Lazarus saldırılarının hedefi olduğu sonucuna vardı. Tekrarlanan izinsiz girişler, büyük olasılıkla önemli kaynak kodunu çalma veya yazılım tedarik zincirini bozma amacı güden ısrarcı bir tehdit aktörünü gün ışığına çıkarıyor. Kaygı verici bulgulardan biri, SIGNBT olarak bilinen ve kurbanları üzerinde kontrol sağlamayı amaçlayan kötü amaçlı yazılımın dağıtımıydı. Çok karmaşık yükleme prosedürü, ayırt edici özelliklerinden biridir. “ualapi.dll” olarak bilinen bir dosyadan kaynaklandığına inanılıyor ve kurbanının kimliğini doğrulamak için Windows kayıt defterinde saklanan bir diziye başvuruyor. Doğrulama başarılı olursa, kötü amaçlı yazılım, zararlı eylemlerine başlamadan önce yükünün kodunu çözmek için bir AES şifre çözme anahtarı kullanacaktır. SIGNBT virüsünün iletişim yetenekleri onu diğer benzer tehditlerden ayırıyor. Bu bağlamda tanımlayıcı görevi gören SIGNBT ile başlayan belirli dizeleri kullanır.

Karmaşıklık, virüs ile Komuta ve Kontrol (C2) sunucusu arasındaki iletişimi karakterize eder. Sabit kodlanmış bir değer, kurbanın makine adının MD5 karması ve rastgele oluşturulmuş bir kimlik, C2 iletimini oluşturan 24 baytlık değere dahil edilmiştir. İletişimin doğrulanması ve güvenliğinin sağlanması amaçlanan bu yapı, her HTTP iletişim dizisine tekrarlanan ve uygulanan bir yöntemden oluşur. SIGNBT’nin, virüslü sistem hakkında bilgi iletmek ve gerçekleştirmek için talimatlar almak için kullandığı komuta ve kontrol (C2) iletişimleri için kullandığı farklı dizeler, kötü amaçlı yazılımın adını aldığı yerdir. Kaspersky, Lazarus’un, kimlik bilgisi döküm araçlarını ve LPEClient kötü amaçlı yazılımını virüslü cihazlara yüklemek için SIGNBT’deki bu yeteneği kullandığını gözlemledi. LPEClient, Kaspersky’ye göre en son sürümlerinde, daha önce açıklanan örneklerle karşılaştırıldığında dikkate değer bir gelişme gösteren, kendi kendine yeten bir bilgi hırsızı ve kötü amaçlı yazılım yükleyicisidir.

Kaspersky antivirüs şöyle açıklıyor: “Artık gizliliğini artırmak ve tespit edilmekten kaçınmak için kullanıcı modu sistem çağrısını devre dışı bırakmak ve sistem kitaplığı bellek bölümlerini geri yüklemek gibi gelişmiş teknikler kullanıyor.”

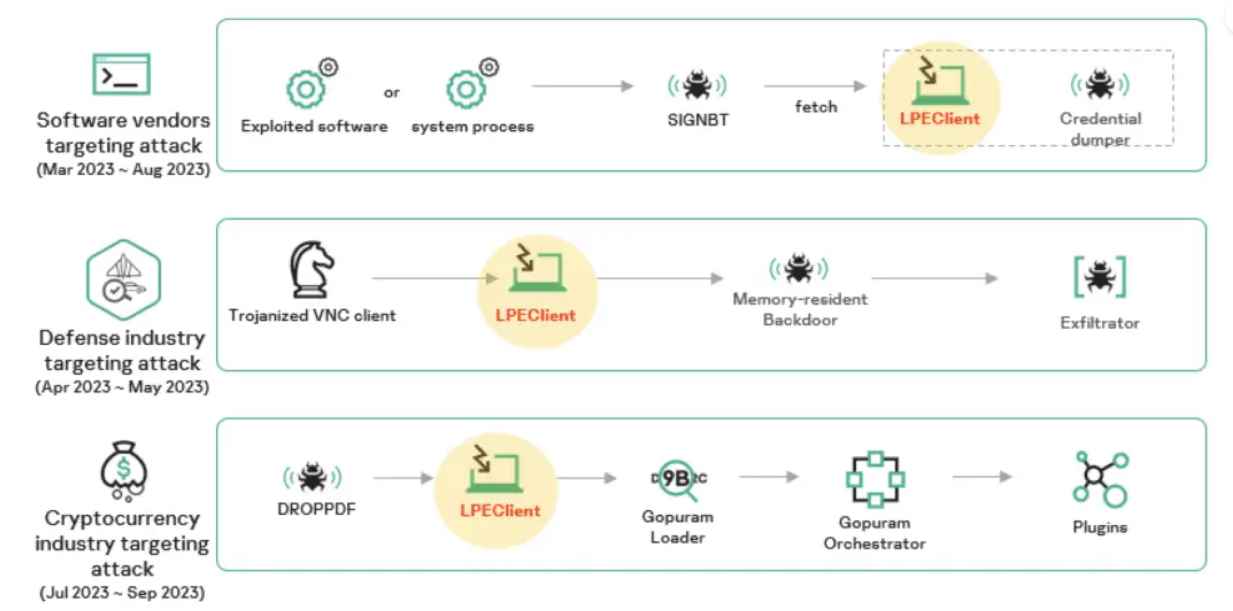

Kaspersky, kötü amaçlı yazılımı erken bulaşma aşamalarında başka yükleri enjekte etmek için kullanmasına rağmen, Lazarus’un 2023’te gerçekleştirdiği sonraki kampanyalarda LPEC Client’ı kullandığını bildirdi. Bu virüs ilk olarak 2020 yılında bir savunma yüklenicisine yapılan saldırıda keşfedildi. Çoğunlukla makinenin gizliliğini sağlayan hafızası. LPEClient’in son sürümleri, kullanıcı modu sistem çağrısı kancasının kaldırılması ve sistem kitaplığı bellek bölgelerinin geri yüklenmesi gibi değişiklikler yapılarak algılanma olasılıkları azaltılacak şekilde iyileştirildi. Bu değişiklikler, grubun kötü amaçlı yazılımlarının etkinliğini artırma niyetinin göstergesidir.

Lazarus grubunun tüm çabaları boyunca kötü amaçlı LPEClient yazılımının kullanımı sürekli oldu. Başlangıçta birden fazla enfeksiyon vektörü ve zinciri kullanılmış olmasına rağmen LPEClient, nihai yükün tesliminde önemli bir rol oynamaya devam ediyor. 2023 yılında bu model askeri müteahhitlere, nükleer uzmanlara ve kripto para endüstrisinde çalışanlara yönelik çabalarda görüldü.

Lazarus çetesinin sürekli değişen stratejileri, siber güvenlik uzmanlarının günümüzde karşılaştığı önemli zorlukları gün ışığına çıkarıyor. Kapsamlı becerileri ve çeviklikleri, yazılım sağlayıcılarının yanı sıra çeşitli iş sektörlerini de içeren çeşitlendirilmiş müşterileri tarafından da görülmektedir. Aynı yazılım sağlayıcısının güvenliğinin ısrarla ihlal edilmesi, hedeflerine ulaşma konusundaki kararlılıklarının kanıtıdır. Önemli teknolojik yetenekleri, SIGNBT ve LPEClient gibi kötü amaçlı yazılımların yaratılmasının yanı sıra bu programların karmaşıklığıyla da ortaya çıkıyor.

Sonuç olarak, Lazarus çetesi, kullandığı gelişmiş araçlar ve inatçı hedefler nedeniyle dijital alanda hâlâ güçlü bir düşmandır. Bunun gibi karmaşık saldırılarla mücadele etmek için dikkatli olmak, tutarlı yama uygulamak ve gelişmiş tehdit algılama her zamankinden daha önemlidir.

Bilgi güvenliği uzmanı, şu anda risk altyapısı uzmanı ve araştırmacısı olarak çalışmaktadır.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.