Ulusal Güvenlik Ajansı (NSA) ve Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA) tarafından yayınlanan “Sürekli Entegrasyon/Sürekli Teslim (CI/CD) Ortamlarını Savunmak” başlıklı siber güvenlik bilgi sayfası (CSI), savunmayı geliştirmek için öneriler ve en iyi uygulamalar sunar geliştirme, güvenlik ve operasyonların (DevSecOps) bulut uygulamalarında.

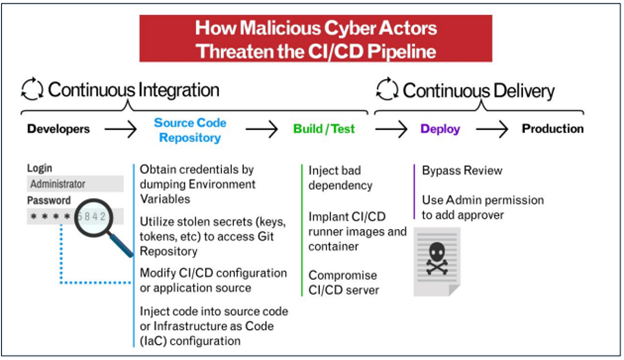

Bir CI/CD ortamının güvenliğini sağlamak, operasyonları etkileyebilecek birçok güvenlik tehdidinin farkında olmaya ve her birine karşı korunmak için harekete geçmeye bağlıdır.

.png

)

CI/CD ortamları ve yazılım tedarik zincirleri, zaman içinde artan izinsiz giriş sayısının da gösterdiği gibi, siber suçlular için başlıca hedeflerdir.

CI/CD Ortamları – Popüler Hedefler

Sürekli Entegrasyon/Sürekli Teslimat (CI/CD) geliştirme yaklaşımı, kuruluşların kod değişikliklerini dinamik olarak birleştirirken tutarlı bir uygulama kodu tabanını korumalarına yardımcı olur. Kod değişikliklerinin hızlı bir şekilde oluşturulmasına ve test edilmesine olanak tanır.

Geliştirme yaşam döngüsü boyunca güvenlik ve otomasyonu bir araya getiren (DevSecOps) modeli, kritik bir bileşen olarak CI/CD’yi içerir.

BT modernizasyon girişimleri için bulutun önemi nedeniyle, CI/CD ardışık düzenleri sıklıkla ticari bulut ortamlarında devreye alınır.

Güvenli CI/CD Ortamlarına Yönelik Öneriler

- NSA Tarafından Önerilen Şifrelemeyi Kullanın

Bulut uygulamaları ve hizmetleri tasarlanırken, NSA ve CISA güçlü kriptografik algoritmalar ve yapılandırma kullanılmasını önerir.

Bilgilerin, ticari sırların, uygulama programlama arabirimlerinin (API’ler) ve CI/CD boru hattı boyunca oluşturulan anahtarların korunması, bu tekniklerin uygun şekilde uygulanması ve ayarlanmasıyla geliştirilir.

- Uzun vadeli kimlik bilgilerinin kullanımını en aza indirin

Mümkün olduğunda, çalınmaya, kimlik avına, tahmin edilmeye ve yeniden oynatılmaya karşı dirençli güçlü kimlik bilgileri kullanın. İnsan kimlik doğrulaması gerektiğinde geçici SSH ve diğer anahtarları almak için kimlik birleştirme ve kimlik avına dayanıklı güvenlik belirteçleri kullanın.

- CI/CD yapılandırmasına imza ekleyin ve doğrulayın

CI/CD ardışık düzeni içinde dijital güven oluşturmak için NSA ve CISA tarafından güvenli kod imzalama önerilir.

Geliştirme düzeyi ne olursa olsun, kodun tutarlı ve doğru bir şekilde imzalanmasını ve imzanın kontrol edilmesini sağlayın.

İmza doğrulanamıyorsa, buna neyin sebep olabileceğine bakın. Basit bir ayar sorunu veya daha büyük bir ihlalin göstergesi olabilir.

- Tüm kod güncellemeleri için iki kişilik kuralları (2PR) kullanın

Tek bir geliştirici, önce başka bir geliştirici tarafından incelenip onaylanmadan kodu teslim etmemelidir.

Bu uygulama, genel olarak kod kalitesini artırır ve tek bir geliştiricinin kimlik bilgilerinin ele geçirilmesi durumunda kötü niyetli kodun başarılı bir şekilde kontrol edilme olasılığını önemli ölçüde azaltır.

- CI/CD erişimi için en az ayrıcalıklı politikalar uygulayın

Şirketteki herkesin CI/CD boru hattına erişimi olmamalıdır.

Çalışanlara, tüm boru hatlarına otomatik olarak erişim verilmesi yerine, talep üzerine yalnızca belirli kimlik bilgileriyle sınırlı erişim verilmelidir.

Geliştiriciler yalnızca değiştirdikleri işlem hatlarına ve bileşenlere erişebilmelidir. Ayrıca, parolalarla ilişkili tehlikeleri azaltmak için çok faktörlü kimlik doğrulamayı (MFA) uygulayın.

Yönetici kullanıcı hesaplarını düzenli olarak denetleyin ve en az ayrıcalık ve görevler ayrılığı kavramlarını kullanarak erişim limitleri belirleyin. yeni hesapların meşruiyetini doğrulamak için denetim kayıtları.

Bir CI/CD ardışık düzeninde sırları, belirteçleri ve diğer kimlik bilgilerini güvenli bir şekilde işlemek çok önemlidir.

Gizli bilgileri asla düz metin olarak bir işlem hattı üzerinden göndermeyin.

Parolalar ve özel anahtarlar gibi gizli bilgilerin tersine mühendislik uygulanabilecek yazılımlarda asla bırakılmadığından emin olun.

- Ağ bölümlemesini ve trafik filtrelemeyi uygulayın

Kötü amaçlı yazılımın yayılmasını önlemek ve ağın erişim gerektirmeyen diğer bölümlerinden erişimi kısıtlamak için, ağlar ve hizmetler arasında etkili ağ bölümlemesini uygulayın ve yürütün.

Denetlenmeyen ağ bağlantısını durdurmak için askerden arındırılmış bir bölge oluşturulması önerilir.

Ağa giren veya çıkan bilinen kötü amaçlı IP adreslerinden gelen iletişimleri önlemek için ağ trafiğini filtreleyin.

Son düşünceler

NSA ve CISA, “Kuruluşlar, CI/CD ortamlarını sağlamlaştırmak ve kurumsal DevSecOps’u desteklemek için önerilen azaltmaları uygulamalıdır” tavsiyesinde bulunuyor.

Önerilen azaltmaları uygulayarak, kuruluşlar kendi CI/CD ortamlarındaki istismar vektörlerinin sayısını azaltabilir ve düşmanın nüfuz etmesi için zorlu bir ortam yaratabilir”.

Bu nedenle, CI/CD saldırı yüzeyini korumak ve sağlamlaştırmak için aşağıdaki önerileri uygulayarak kötü niyetli aktörleri uzak tutun.

Bu, Savunma Bakanlığı (DoD), Savunma Sanayii Üssü (DIB), federal, eyalet, yerel, aşiret ve bölgesel (SLTT) idarelerin yanı sıra özel sektör bilgilerinin sahipleri için sağlam bir siber güvenlik duruşu sürdürmek için gereklidir. sistemler.

“Yapay zeka tabanlı e-posta güvenlik önlemleri İşletmenizi E-posta Tehditlerinden Koruyun!” – Ücretsiz Demo İsteyin.