Siber güvenlik firması ESET, daha önce bilinmeyen bir APT grubu olan PlushDaemon’un Güney Kore’yi hedef aldığını ve SlowStepper arka kapısı kullandığını ortaya çıkardı. Bu makale, SlowStepper kötü amaçlı yazılımının saldırı tekniklerini, yeteneklerini ve bu gelişmiş APT grubunun oluşturduğu büyüyen tehdidi analiz etmektedir.

Siber güvenlik firması ESET, Güney Kore’yi hedef alan bir siber casusluk operasyonunun arkasında “PlushDaemon” adlı, Çin’e uyumlu yeni bir Gelişmiş Kalıcı Tehdit (APT) grubu belirledi.

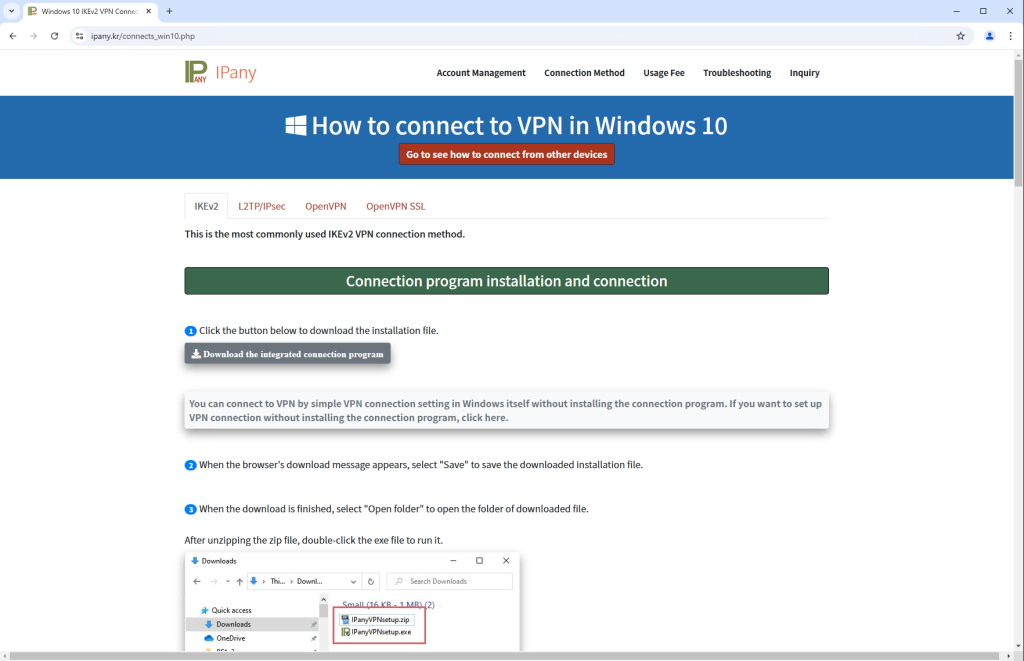

Saldırı kampanyası şunları içeriyordu: tedarik zinciri uzlaşmasıSaldırganların, popüler bir Güney Kore VPN yazılımı olan IPany’nin meşru güncelleme kanallarına sızdığı yer. PlushDaemon daha sonra orijinal yükleyicileri, indirme ve yürütme sonrasında hem meşru IPany VPN yazılımını hem de SlowStepper adlı özel bir arka kapıyı dağıtan truva atı haline getirilmiş sürümlerle değiştirdi.

Bu, orijinal yükleyiciyi truva atı haline getirilmiş bir sürümle değiştirerek, PlushDaemon’un yazılıma başarıyla kötü amaçlı bir arka kapı yerleştirdiği anlamına gelir. ESET’e göre araştırmaSlowStepper, 30’dan fazla modüle sahip, zengin özelliklere sahip bir arka kapıdır. Kapsamlı gözetim ve veri toplama için tasarlanmıştır.

C++, Python ve Go dillerinde yazılan kötü amaçlı yazılım, sistem bilgileri, kullanıcı kimlik bilgileri ve ağ yapılandırmaları gibi hassas verileri çalmak, ses ve video kaydetmek, saldırganların hedeflerinin faaliyetlerini izlemesine olanak sağlamak ve verileri toplamak gibi çok çeşitli yeteneklere sahiptir. kurbanın ağ ortamı hakkında ayrıntılı bilgi.

Buna ek olarak, arka kapı, virüs bulaşmış sistemlerde SlowStepper’ın varlığının devam etmesini sağlayan dosyaların dağıtılması ve kötü amaçlı kodun dışarıdan yüklenmesi için yasal araçların kullanılması gibi gelişmiş kalıcılık mekanizmalarına sahiptir. Truva atı haline getirilmiş yükleyici, komut ve kontrol (C&C) sunucularına bağlanmak için gelişmiş iletişim yöntemlerini kullanır.

SlowStepper, IP adreslerini doğrudan kötü amaçlı yazılımın içine gömmek yerine, base64 kodlu, AES şifreli C&C sunucu adreslerini içeren TXT kayıtlarını almak için DNS sorguları oluşturur. Bu çok katmanlı yaklaşım, tespit etmeyi daha da zorlaştırıyor.

ESET telemetrisi, ele geçirilen yazılımın manuel olarak indirildiğini ortaya çıkararak geniş bir hedefleme stratejisi önerse de, saldırı özellikle Güney Kore’nin kritik yarı iletken ve yazılım sektörlerindeki kuruluşlara odaklandı. IPany’yi güvenliği ihlal edilmiş yükleyici konusunda uyaran ESET’in zamanında müdahalesi, enfeksiyonun daha da yaygınlaşmasını önledi.

Yakın zamanda keşfedilmiş olmasına rağmen araştırmacılar, PlushDaemon APT’nin 2019’dan beri aktif olduğuna ve sürekli olarak çeşitli ve güçlü bir araç deposu oluşturduğuna inanıyor. SlowStepper’ın gelişmişliği ve bu tedarik zinciri saldırısının başarılı bir şekilde yürütülmesi, bu aktörün oluşturduğu büyüyen tehdidin altını çiziyor.

Bu siber casusluk gruplarından korunmak için sürekli izlemeye acil bir ihtiyaç vardır. Kuruluşlar, yazılım güncelleme kanalı güvenliğine öncelik vermeli ve tüm güncellemelerin bütünlüğünü sağlamak için sıkı doğrulama prosedürlerini uygulamalıdır. Ayrıca proaktif tehdit istihbaratı Bu tür saldırıların zarar vermeden önce tespit edilmesi ve azaltılması açısından paylaşım hayati önem taşıyor.

İLGİLİ KONULAR

- Bilgisayar korsanları bankacılık truva atını engellemek için NordVPN web sitesini klonladı

- Bilgisayar korsanları ProtonVPN web sitesini şifre çalan programla klonladı

- Parola çalan kötü amaçlı yazılımlar sunan sahte VPN web sitesi

- Kuzey Kore APT37, Güney Kore’de Dolphin Arka Kapısını Serbest Bırakıyor

- Dark web korsanları Güney Kore ve ABD ödeme kartı verilerini satıyor