Kimlik Bilgisi Hırsızlık Uyarısı! Venak Security, Windows güvenliğini atlamak için .sys sürücülerini kullanarak bir BYOVD saldırısı keşfeder. Bu saldırının kullanıcı verilerini nasıl çaldığını ve kontrolü kazandığını öğrenin.

Venak Security tarafından yapılan yakın tarihli bir soruşturma, Checkpoint’in Zonealarm antivirüs yazılımı ile ilişkili çekirdek düzeyinde bir sürücü içinde bir güvenlik açığından yararlanan bir saldırı senaryosunu ortaya çıkardı. Savunmasız sürücü, vsdatant.syssürüm 14.1.32.0, MD5 karma 190fe0ce4d43ad8eed97aaa68827e2c6istismarın temel bileşeniydi.

Bu sürücü başlangıçta 2016 yılında piyasaya sürüldü ve “kendi savunmasız sürücünüzü getir” (BYOVD) olarak bilinen bir teknik kullanan kötü niyetli aktörler için bir giriş noktası haline geldi. Bu yöntem, saldırganların tehlikeye atılan sistemler içinde yüksek ayrıcalıklar kazanmasına izin verdi, bellek bütünlüğü de dahil olmak üzere önemli Windows güvenlik özelliklerini etkili bir şekilde atladı- sistemin belleğini kötü amaçlı kod ve sürücülerden korumak için sanallaştırma kullanan bir Windows güvenlik özelliği.

Araştırmacılar, BYOVD’nin son nokta tespit ve yanıt (EDR) ürünlerini devre dışı bırakmak isteyen siber suçlu gruplar arasında tercih edilen bir araç haline geldiğini belirtti. Bilgileriniz için, BYOVD yaklaşımı, savunmasız sürücülerin hedeflenen sistemlere getirilmesini ve çekirdek düzeyinde kötü amaçlı kod yürütmeleri için bunlardan yararlanmayı içerir. Bu tekniğin önemli bir yönü dijital olarak imzalanan sürücülerin kötüye kullanılmasıdır. Bu sürücüler geçerli imzalar taşıdığından, güvenlik yazılımı için meşru görünürler ve tespiti etkili bir şekilde atlarlar.

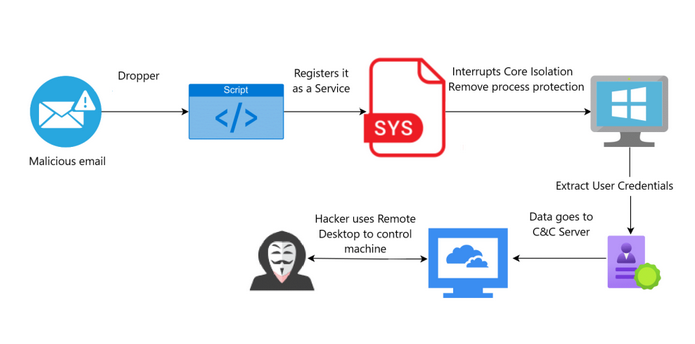

Venak Security’nin araştırmasına göre, saldırı, savunmasız sürücüyü (.sys dosyası) yükleyen ve hizmet olarak kaydeden bir komut dosyasını indirip yürüten bir damlalık içeren kötü niyetli bir e -posta ile başlar.

Sürücü çekirdek izolasyonu keser ve işlem korumasını ortadan kaldırır. Saldırgan daha sonra kullanıcı kimlik bilgilerini çıkarır, bunları bir komut ve kontrol sunucusuna gönderir ve uzlaşmış makinenin kalıcı kontrolünü elde etmek için uzak masaüstü kullanır. Bu görüntü bu saldırının nasıl uygulandığını gösterir:

Araştırmacılar, bellek bütünlüğü sanallaştırılmış bir ortamda korunan süreçleri izole ederken, saldırganların kötü niyetli kod enjekte etmesini zorlaştırdığını belirtti. vsdatant.sys Sürücü, saldırganların bu korumaları atlamasına izin vererek özelliği etkisiz hale getirdi.

VSDATANT.SYS üst düzey çekirdek ayrıcalıklarına sahip olduğundan, güvenlik açığı saldırganların standart güvenlik protokollerinden kaçmasına ve tespit edilmemiş kalırken enfekte edilmiş makineler üzerinde tam kontrol kazanmasına izin verdi. Sonuç olarak, saldırganlar kullanıcı şifreleri ve depolanan kimlik bilgileri de dahil olmak üzere hassas bilgilere erişebilir ve çıkarabilir.

Ayrıca, savunmasız sürücü geçerli bir dijital imza taşıdı, bu yüzden tipik EDR çözümlerinin saldırıyı tespit etmesinin nedeni, onu güvenli olarak sınıflandırdı. Bu, kötü niyetli etkinliğin güvenlik uyarılarını tetiklemeden ilerlemesine izin verdi. Venak Security saldırıyı tekrarlayabildi ve infazını gösterdi. Bu, BYOVD saldırılarına karşı geleneksel güvenlik önlemlerinin kritik bir sınırlamasını vurgulamaktadır.

Sürücünün en güncel sürümünün bu güvenlik açığını içermediğini ve kontrol noktasının sorun hakkında bilgilendirildiğini belirtmek önemlidir. Yine de, bulgular sürücü güvenliğinin önemini ve satıcıların sürücülerini güvenlik açıkları açısından kapsamlı bir şekilde inceleme ihtiyacını göstermektedir.