Checkmk BT Altyapısı izleme yazılımında, etkilenen sunucuları tamamen ele geçirmek için kimliği doğrulanmamış, uzak bir saldırgan tarafından birbirine zincirlenebilecek birden fazla güvenlik açığı açıklandı.

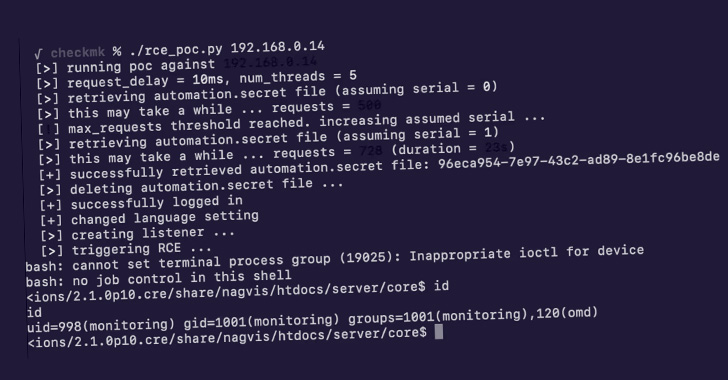

SonarSource araştırmacısı Stefan Schiller, teknik bir analizde, “Bu güvenlik açıkları, kimliği doğrulanmamış, uzak bir saldırgan tarafından Checkmk sürüm 2.1.0p10 ve daha düşük sürümleri çalıştıran sunucuda kod yürütme elde etmek için birbirine zincirlenebilir.” Dedi.

Checkmk’nin izleme aracının açık kaynak sürümü, Nagios Core’a dayanmaktadır ve altyapıların, sunucuların, bağlantı noktalarının ve süreçlerin topolojik haritalarının görselleştirilmesi ve oluşturulması için NagVis ile entegrasyonlar sunar.

Münih merkezli geliştirici kabile29 GmbH’ye göre, Enterprise ve Raw sürümleri Airbus, Adobe, NASA, Siemens, Vodafone ve diğerleri dahil olmak üzere 2.000’den fazla müşteri tarafından kullanılıyor.

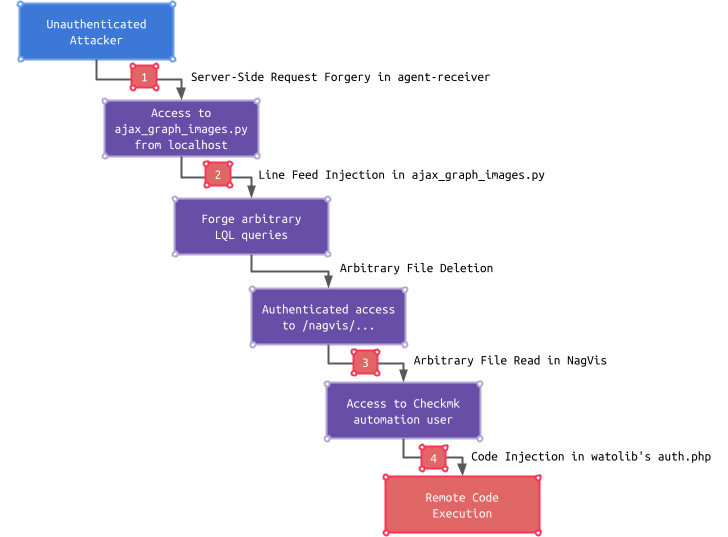

İki Kritik ve iki Orta önemde hatadan oluşan dört güvenlik açığı aşağıdaki gibidir:

Bu eksiklikler kendi başlarına sınırlı bir etkiye sahip olsa da, bir düşman, SSRF kusurundan başlayarak, yalnızca yerel ana bilgisayardan erişilebilen bir uç noktaya erişmek için sorunları zincirleyebilir, kimlik doğrulamasını atlamak ve bir yapılandırma dosyasını okumak için kullanır ve sonunda Checkmk GUI’ye erişim kazanır. .

Schiller, “Bu erişim ayrıca, NagVis entegrasyonu için gerekli olan auth.php adlı bir dosya oluşturan watolib adlı bir Checkmk GUI alt bileşenindeki Kod Enjeksiyonu güvenlik açığından yararlanılarak uzaktan kod yürütmeye dönüştürülebilir.”

22 Ağustos 2022’deki sorumlu açıklamanın ardından, 15 Eylül 2022’de yayınlanan Checkmk 2.1.0p12 sürümünde dört güvenlik açığı düzeltildi.

Bulgular, yılın başından bu yana Zabbix ve Icinga gibi diğer izleme çözümlerinde, rastgele kod çalıştırarak sunucuları tehlikeye atmak için kullanılabilecek birden fazla kusurun keşfedilmesini takip ediyor.