.webp)

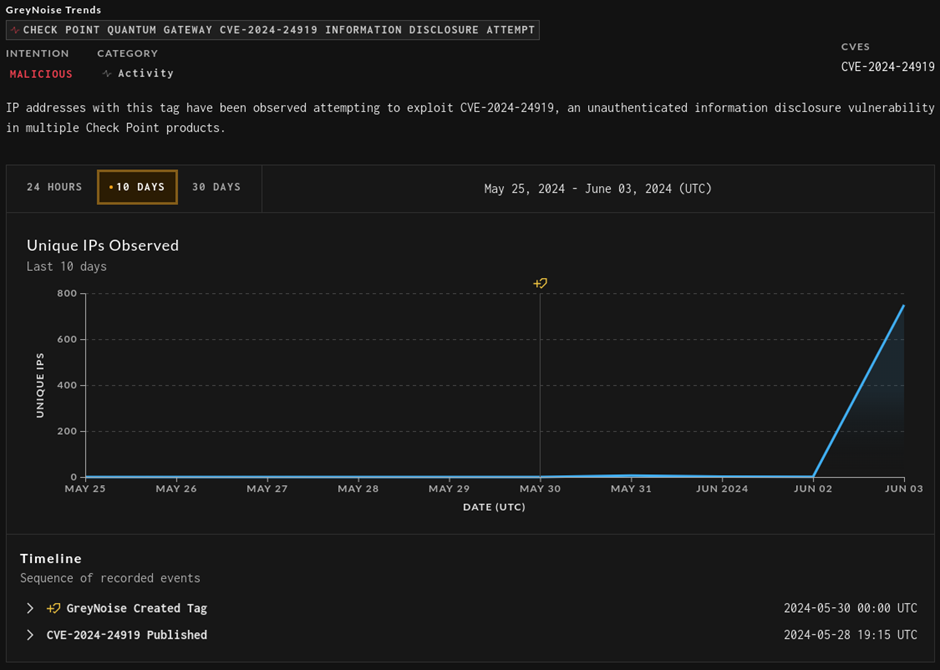

Check Point, o zamandan beri istismar girişimlerinde artış görülen kritik bir güvenlik açığı olan CVE-2024-24919’a ilişkin bir tavsiye belgesi yayınladı.

CVSS puanı 8,6 olan güvenlik açığı, saldırganların Güvenlik Ağ Geçidi üzerindeki hassas bilgilere erişmesine olanak tanıyor ve bu da potansiyel olarak yanal harekete ve etki alanı yöneticisi ayrıcalıklarına yol açıyor.

Greynoise bloglarına göre asıl sorun, yol geçişindeki güvenlik açığıdır.

Bu güvenlik açığı, bir saldırganın web kök klasörü dışında depolanan dosya ve dizinlere erişmesine olanak tanır.

Özel istismar, root olarak çalışan sunucuya hazırlanmış bir POST isteği göndermeyi içerir. Bu, saldırganın dosya sistemindeki herhangi bir dosyayı ele geçirmesine olanak tanır.

Hem Check Point hem de watchTowr laboratuvarları tarafından tersine mühendislikle gerçekleştirilen bu istismar şuna benzer:

POST /clients/MyCRL HTTP/1.1

Host:

Content-Length: 39

aCSHELL/../../../../../../../etc/shadow İlk Keşif ve Danışmanlık

Check Point’in tavsiyesi, her ne kadar belirsiz olsa da, güvenlik açığının ciddiyetini vurguladı.

Analyze any MaliciousURL, Files & Emails & Configuration With ANY RUN : Start your Analysis

Danışma belgesinde, bu güvenlik açığından yararlanmanın hassas bilgilere erişimle sonuçlanabileceği ve potansiyel olarak etki alanı yöneticisi ayrıcalıklarına yol açabileceği belirtildi.

Ancak vahşi doğada saldırıların 7 Nisan 2024’ten bu yana gerçekleştiği uyarısının derinliklerine gömülmüştü.

Tavsiye niteliğindeki duyurudan iki gün sonra, 30 Mayıs 2024’te watchTowr laboratuvarları, konseptin çalışan bir kanıtını da içeren ayrıntılı bir yazı yayınladı.

Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), aynı gün CVE-2024-24919’u Bilinen İstismar Edilen Güvenlik Açıkları listesine ekledi. 31 Mayıs 2024 itibarıyla küresel ölçekte sömürü girişimleri gözlemleniyordu.

Gözlemler ve Veriler

Bir siber güvenlik izleme aracı olan Sift, sorunu hızlı bir şekilde etiketledi. Çalışmayan bir istismar olmasına rağmen ilk istismar girişimi 30 Mayıs 2024’te kaydedildi.

İlk başarılı yararlanma girişimi 31 Mayıs 2024’te 09:30 UTC civarında kaydedildi. Bu denemelerde kullanılan yük, watchTowr laboratuvarları tarafından yayınlanan kavram kanıtlarıyla aynıydı.

Honeypot verilerinin manuel olarak aranması, en eski istismar girişimlerinin 30 Mayıs 2024’te, saat 17.00 UTC civarında başladığını ortaya çıkardı.

Ancak bu girişimler işe yaramadı, bu da saldırganların hâlâ yöntemlerini geliştirmeye çalıştıklarını gösteriyor.

İlk gerçek istismar 31 Mayıs 2024’te New York merkezli bir IP adresinden gözlemlendi.

POST /clients/MyCRL HTTP/1.1

Host:

User-Agent: Mozilla/5.0 (Windows NT 6.1; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/ Safari/537.36

Accept-Encoding: gzip, deflate

Accept: */*

Connection: keep-alive

Content-Length: 38

/clients/MyCRL/../../../..//etc/passwd

En Çok Kullanılan Yollar

4 Haziran 2024 itibarıyla gözlemlenen makul derecede çalışan yüklerin ilk 10 listesi şunları içeriyor:

- ../../../../../../../etc/fstab – 4805 deneme

- ../../../../../../../etc/shadow – 2453 deneme

- ../../../../../../../sysimg/CPwrapper/SU/Products.conf – 980 deneme

- ../../../../../../../config/db/initial – 959 deneme

- ../../../../../../../etc/passwd – 508 deneme

- ../../../../../../../home/*/.ssh/authorized_keys – 202 deneme

- ../../../../../../../opt/checkpoint/conf/ – 166 deneme

- ../../../../../../../etc/ssh/sshd_config – 165 deneme

- ../../../../../../../etc/vpn/vpn.conf – 163 deneme

- ../../../../../../../home/*/.ssh/id_rsa – 161 deneme

CVE-2024-24919’un kamuya açıklanmasının ardından kötüye kullanım girişimlerindeki hızlı artış, kuruluşların sistemlerine acilen yama yapma ihtiyacının altını çiziyor.

Kavramın herkese açık bir kanıtının mevcut olması ve kötüye kullanımın artmasıyla birlikte, etkilenen tüm kuruluşların bu ciddi güvenlik açığını azaltmak için gerekli yamaları uygulaması gerekiyor.

Looking for Full Data Breach Protection? Try Cynet's All-in-One Cybersecurity Platform for MSPs: Try Free Demo