Tehdit aktörleri, en az 30 Nisan’dan bu yana yüksek önem derecesine sahip Check Point Uzaktan Erişim VPN’inden yararlanarak başarılı saldırılarda kurbanların ağlarında yanal olarak hareket etmek için gereken Active Directory verilerini çalıyor.

Check Point Pazartesi günü müşterileri, saldırganların güvenli olmayan yalnızca parola kimlik doğrulamasıyla eski VPN yerel hesaplarını kullanarak güvenlik ağ geçitlerini hedeflediği konusunda uyardı.

Şirket daha sonra bilgisayar korsanlarının bu saldırılarda bir bilgi ifşa kusurundan (CVE-2024-24919 olarak izlenen) yararlandığını keşfetti ve müşterilerin savunmasız CloudGuard Ağı, Quantum Maestro, Quantum Ölçeklenebilir Şasi, Quantum Güvenlik Ağ Geçitleri ve Kuantum Güvenlik Ağ Geçitlerine yönelik istismar girişimlerini engellemelerine yardımcı olacak düzeltmeler yayınladı. Quantum Spark cihazları.

Check Point, ilk danışma belgesinde yapılan bir güncellemede, “Güvenlik açığı potansiyel olarak bir saldırganın, uzaktan erişim VPN’si veya mobil erişim etkinken İnternet’e bağlı Ağ Geçitleri üzerindeki belirli bilgileri okumasına olanak tanır” dedi.

“Şu ana kadar gördüğümüz girişimler, daha önce 27 Mayıs’ta uyarıldığı gibi, önerilmeyen yalnızca parola kimlik doğrulamasıyla eski yerel hesaplarla uzaktan erişim senaryolarına odaklanıyor.”

Bugün yayımlanan düzeltmenin uygulanmasının ardından, zayıf kimlik bilgileri ve kimlik doğrulama yöntemleri kullanılarak yapılan tüm oturum açma girişimleri otomatik olarak engellenecek ve günlüğe kaydedilecektir. Check Point ayrıca bu destek belgesinde CVE-2024-24919 ve düzeltme yükleme talimatları hakkında ek bilgi sağlar.

Nisan ayından bu yana saldırılarda istismar edildi

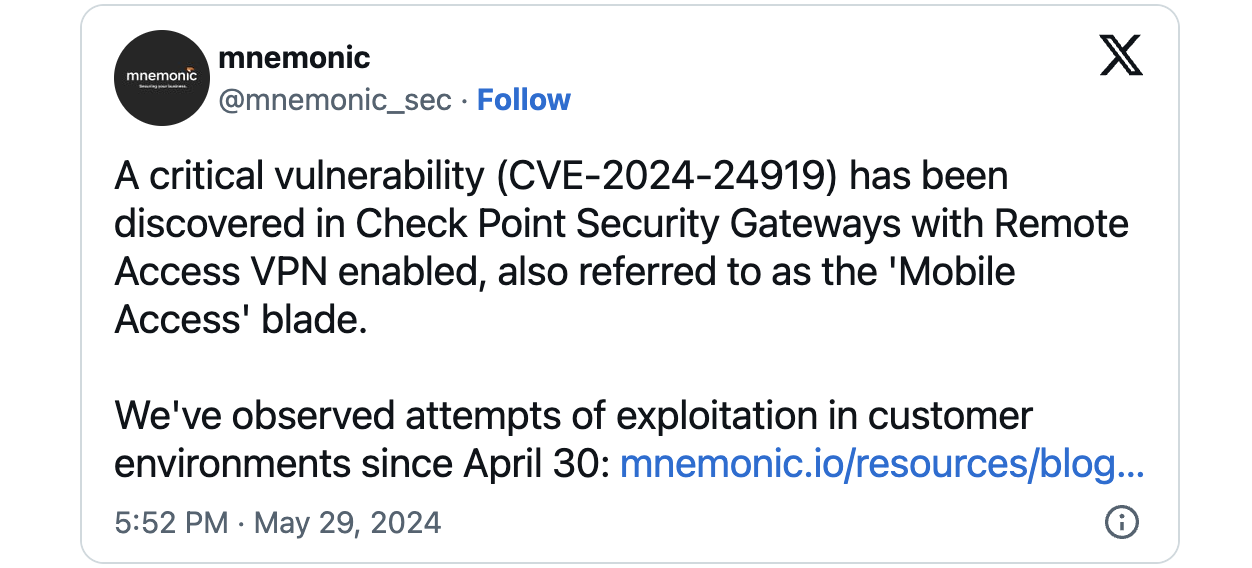

Check Point, sıfır gün olarak CVE-2024-24919’u hedef alan saldırıların 24 Mayıs civarında başladığını paylaşırken, siber güvenlik şirketi mnemonic bugün 30 Nisan’dan bu yana bazı müşteri ortamlarında istismar girişimlerini gözlemlediği uyarısında bulundu.

Şirket, güvenlik açığının “özellikle kritik” olduğunu, çünkü Uzaktan Erişim VPN’i ve Mobil Erişim etkinken saldırıya uğrayan Check Point güvenlik ağ geçitlerinde kullanıcı etkileşimi veya herhangi bir ayrıcalık gerektirmediğinden uzaktan istismar edilmesinin kolay olduğunu ekledi.

Şirket, “Güvenlik açığı, bir tehdit aktörünün, Active Directory’ye bağlanmak için kullanılan hesap da dahil olmak üzere tüm yerel hesaplar için şifre karmalarını numaralandırmasına ve çıkarmasına olanak tanıyor. Sonuçların tam kapsamı hala bilinmiyor” diye uyardı.

“Ancak, Active Directory’ye bağlanmak için kullanılan hizmet hesapları da dahil olmak üzere, yalnızca parola kimlik doğrulamasına sahip eski yerel kullanıcıların parola karmalarının çıkarılabileceği biliniyor. Zayıf parolaların güvenliği ihlal edilebilir, bu da ağ içinde daha fazla kötüye kullanıma ve potansiyel yanal harekete yol açabilir. “

Tehdit aktörlerinin, kullanıcılar, gruplar, güvenlik tanımlayıcıları ve şifre karmaları hakkında Active Directory verilerini depolayan bir veritabanı olan ntds.dit’i, yerel bir kullanıcıyla oturum açtıktan sonraki 2-3 saat içinde güvenliği ihlal edilmiş müşterilerden çıkardıkları gözlemlendi.

Bu güvenlik açığından ayrıca, saldırganların kurbanın ağı içinde yanal olarak hareket etmesine ve kötü amaçlı trafiği tünellemek için Visual Studio Kodunu kötüye kullanmasına olanak tanıyan bilgileri çıkarmak için de yararlanıldı.

mnemonic, Check Point müşterilerine, etkilenen sistemleri derhal yamalı sürüme güncellemelerini ve güvenlik açığı bulunan güvenlik ağ geçitlerindeki tüm yerel kullanıcıları kaldırmalarını tavsiye ediyor.

Yöneticilerin ayrıca, ağ geçidinden Active Directory’ye LDAP bağlantıları için şifreleri/hesapları dönüşümlü olarak kullanması, anormal davranış ve şüpheli oturum açma gibi güvenlik ihlali işaretleri için günlüklerde yama sonrası aramalar yapması ve varsa Check Point IPS imzasını güncellemesi önerilir. istismar girişimlerini tespit etmek için.