Check Point, güvenlik duvarlarına uzaktan erişim sağlamak ve kurumsal ağları ihlal etmeye yönelik saldırılarda kullanılan VPN sıfır gün güvenlik açığına yönelik düzeltmeler yayınladı.

Pazartesi günü şirket ilk olarak VPN cihazlarını hedef alan saldırılarda ani bir artış konusunda uyarıda bulunarak yöneticilerin cihazlarını nasıl koruyabileceğine dair öneriler paylaştı. Daha sonra sorunun kaynağını, bilgisayar korsanlarının müşterilerine karşı kullandığı sıfır gün kusurunu keşfetti.

CVE-2024-24919 olarak izlenen yüksek önemdeki bilgilerin açığa çıkması güvenlik açığı, saldırganların, uzaktan Erişim VPN’i veya Mobil Erişim Yazılımı Blade’leri etkinleştirilmiş, internete açık Check Point Güvenlik Ağ Geçitleri üzerindeki belirli bilgileri okumasına olanak tanıyor.

Check Point’in önceki tavsiye belgesinde yer alan bir güncellemede, “Güvenlik açığı potansiyel olarak bir saldırganın, uzaktan erişim VPN’si veya mobil erişim etkinken İnternet’e bağlı Ağ Geçitleri üzerindeki belirli bilgileri okumasına olanak tanır” ifadesi yer alıyor.

“Şu ana kadar gördüğümüz girişimler, daha önce 27 Mayıs’ta uyarıldığı gibi, önerilmeyen yalnızca parola kimlik doğrulamasıyla eski yerel hesaplarla uzaktan erişim senaryolarına odaklanıyor.”

CVE-2024-24929, CloudGuard Network’ü, Quantum Maestro’yu, Quantum Scalable Chassis’i, Quantum Security Gateway’leri ve Quantum Spark Appliance’ları şu ürün sürümlerinde etkiler: R80.20.x, R80.20SP (EOL), R80.40 (EOL), R81, R81.10, R81.10.x ve R81.20.

Check Point, kusuru gidermek için aşağıdaki güvenlik güncellemelerini yayınladı:

- Kuantum Güvenlik Ağ Geçidi Ve CloudGuard Ağ Güvenliği: R81.20, R81.10, R81, R80.40

- Maestro kadar Ve Kuantum Ölçeklenebilir Kasa: R81.20, R81.10, R80.40, R80.30SP, R80.20SP

- Kuantum Spark Ağ Geçitleri: R81.10.x, R80.20.x, R77.20.x

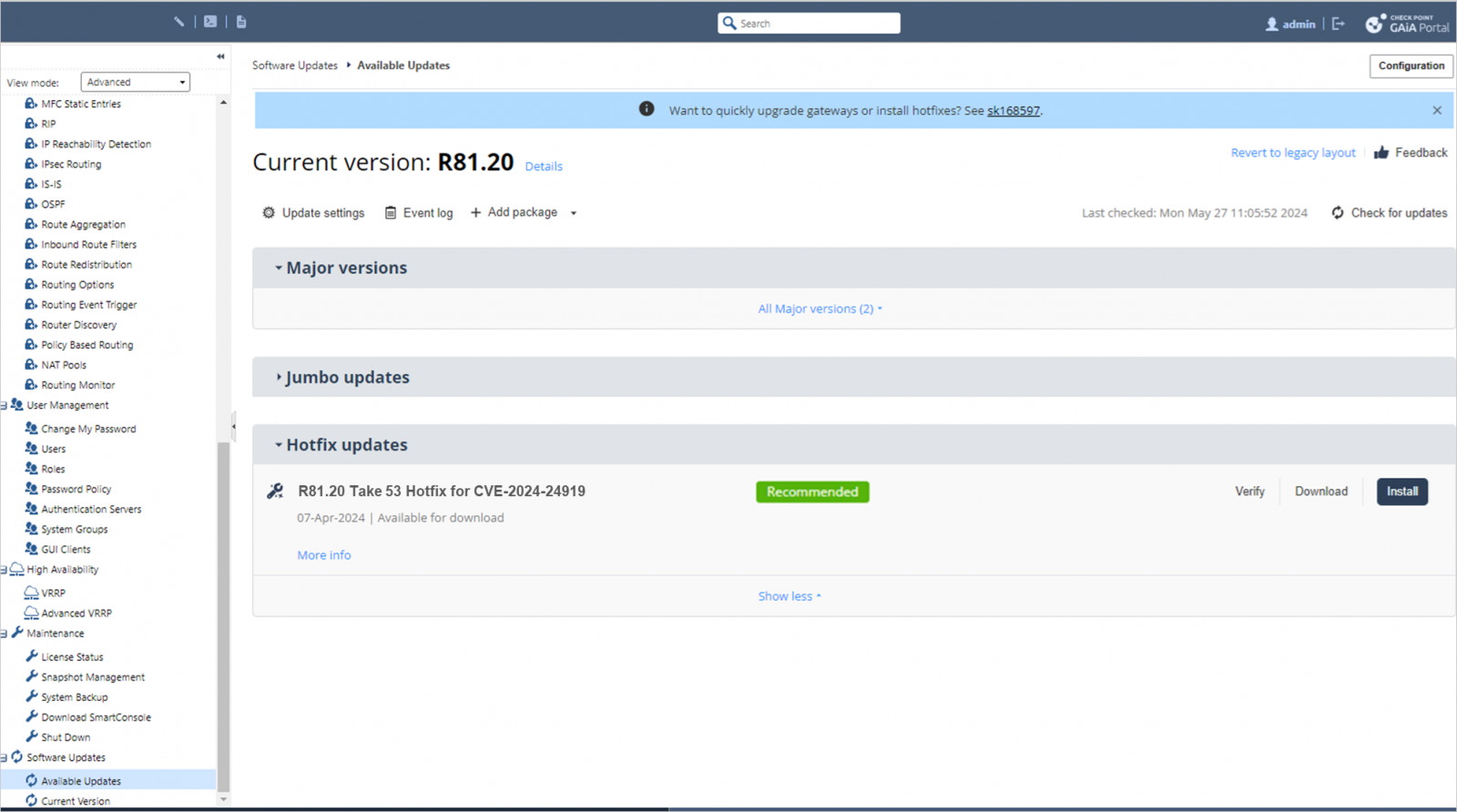

Güncellemeyi uygulamak için şuraya gidin: Security Gateway portalı > Yazılım Güncellemeleri > Mevcut Güncellemeler > Düzeltme Güncellemelerive ‘Düzenlemek.’

Satıcı, işlemin yaklaşık 10 dakika süreceğini ve yeniden başlatmanın gerekli olduğunu söylüyor.

Kaynak: Kontrol Noktası

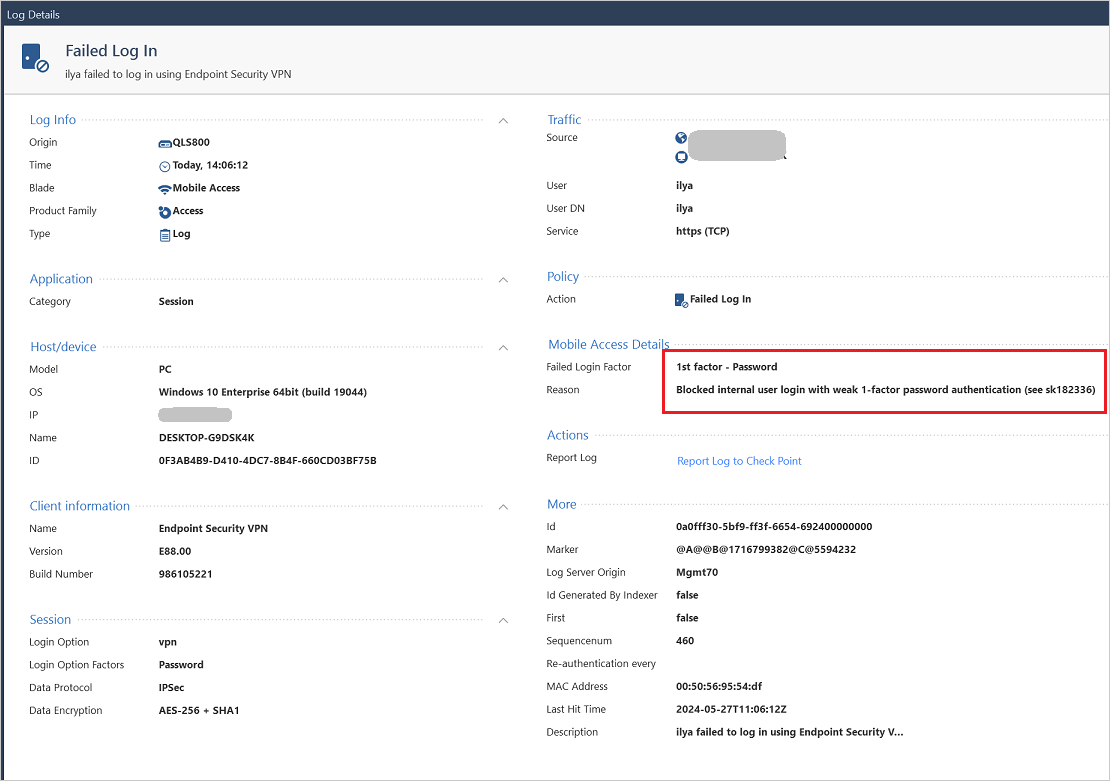

Düzeltme yüklendikten sonra, zayıf kimlik bilgileri ve kimlik doğrulama yöntemleri kullanılarak yapılan oturum açma girişimleri otomatik olarak engellenecek ve bir günlük oluşturulacaktır.

Kaynak: Kontrol Noktası

Düzeltmeler kullanım ömrü sonu (EOL) sürümleri için de kullanıma sunulmuştur, ancak bunların manuel olarak indirilip uygulanması gerekir.

Check Point, CVE-2024-24919, IPS imzası ve manuel düzeltme yükleme talimatları hakkında ek bilgiler içeren bir SSS sayfası oluşturdu.

Güncelleştirmeyi uygulayamayanların, Security Gateway’in kimlik doğrulama için kullandığı Active Directory (AD) parolasını güncelleyerek güvenlik durumlarını geliştirmeleri önerilir.

Ayrıca Check Point, ‘SmartConsole’a yüklenebilecek ve sonuçları incelemek ve uygun önlemleri almak için çalıştırılabilecek bir uzaktan erişim doğrulama komut dosyası oluşturdu.

AD şifresini güncelleme ve ‘VPNcheck.sh’ komut dosyasını kullanma hakkında daha fazla bilgiyi Check Point’in güvenlik bülteninde bulabilirsiniz.