Ya da Silahlandırılmış AI ile Aptal Değilim

Guy Rosefelt, Baş Ürün Sorumlusu, Sangfor Technologies tarafından

Tamam, başlığın bu makaleyi okumanı sağlamak için tıklama tuzağı olduğunu kabul ediyorum. ChatGPT ve uygarlık üzerindeki etkisi hakkında günlük olarak yazılan makaleler var, bu yüzden bu tümceye minimum değer katmama gerek yok. Ancak silahlı yapay zeka (AI), gerçek dünyadaki bir sorundur ve farkında olmanız gereken bir şeydir.

Cyber Defence Magazine’in saygın yayıncısı Gary S. Miliefsky ile Cyber Defense TV’de yaptığım röportajı gördüyseniz, gelişmiş kalıcı tehditlerin (APT’ler) yapay zekayı kötü amaçlı yazılımların çalıştığı ortamı kontrol etmek için kullanarak nasıl silah haline getirdiğinden bahsetmiştim. ortamın saldırı için elverişli olup olmadığını belirleyin. Bu teori ya da TV bilimkurgu değil; bu gerçek ve bir süredir oluyor.

Önceden, kötü amaçlı yazılımın sahip olduğu tipik zeka düzeyi, sistem saatini izlemek ve yükü belirli bir tarih ve saatte etkinleştirmekti. Ardından, kötü amaçlı yazılımın sanal bir sanal alanda çalışıp çalışmadığını tespit etmek geldi. Yapay zeka, belirli bir donanımın mevcut olup olmadığını algılayabilir ve mevcut değilse kötü amaçlı yazılım kapanır. Tehdit aktörleri o zamandan beri, kötü amaçlı yazılımın etkinleştirilip etkinleştirilmeyeceğini belirlemek için belirli çevresel koşulları değerlendiren yapay zeka modülleri geliştirdi. Çevresel faktörler, sistemin ait olduğu etki alanını, sistemdeki kullanıcı hesaplarını, sanal bir sanal alanda çalıştırılıp çalıştırılmadığını, hangi güvenlik yazılımının çalıştığını ve devre dışı bırakmanın mümkün olup olmadığını içerir.

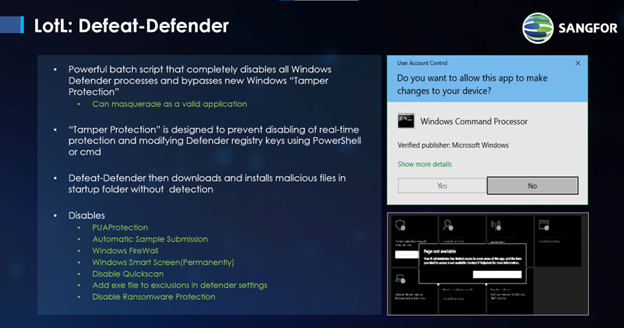

APT’ler Windows Defender gibi güvenlik yazılımlarını devre dışı bırakabileceğinden, bu son kontrol çok sinsidir. Bazı APT’lerde, herhangi bir Windows sisteminde Windows Defender’ı kapatabilen, yeniden başlatılmasını önleyebilen ve yöneticinin farkında olmaması için devre dışı bırakıldığı gerçeğini gizleyebilen, Defeat-Defender adlı güçlü bir toplu komut dosyası vardır. APT daha sonra bir süre, örneğin iki hafta süreyle uykuya dalacak ve ardından uyanarak Defender’ın yeniden etkinleştirilip etkinleştirilmediğini kontrol edecektir. Defender yeniden başlatılmamışsa, kötü amaçlı yazılım etkinleştirilip etkinleştirilmeyeceğini belirlemek için kontrolüne devam edecektir. Defender yeniden etkinleştirildiyse, APT bir daha geri dönmemek üzere uyku moduna geri döner.

Şekil 1 Defeat-Defender (kaynak: Sangfor Technologies)

Silahlı yapay zekanın kullanıldığı en iyi örnek, rezil SolarWinds Tedarik Zinciri Saldırısıdır. Bu saldırı, yüksek teknoloji şirketleri, iletişim şirketleri, bankalar, okullar ve devlet daireleri dahil olmak üzere Amerika Birleşik Devletleri ve Avrupa’daki çok sayıda kuruluşu hedef aldı.

Aralık 2020’de hem FireEye hem de Microsoft, daha sonra küresel bir operasyon olduğu anlaşılan yanal hareket saldırıları tespit etti. APT29 tehdit grubuna atfedilen saldırılar, bir çekirdek SolarWinds DLL dosyasına kötü amaçlı kod yerleştirdi ve SolarWinds’in resmi web sitesi aracılığıyla arka kapı yazılımı dağıttı. Living off the Land (LotL) adlı bir teknik kullanılarak, kötü amaçlı DLL, geçerli imzalı yürütülebilir dosya SolarWinds.BusinessLayerHost.exe kullanılarak çağrılır ve bu nedenle güvenilir bir işlem olarak kabul edilir. Güvenilir işlemler, güvenlik yazılımı tarafından taranmaz.

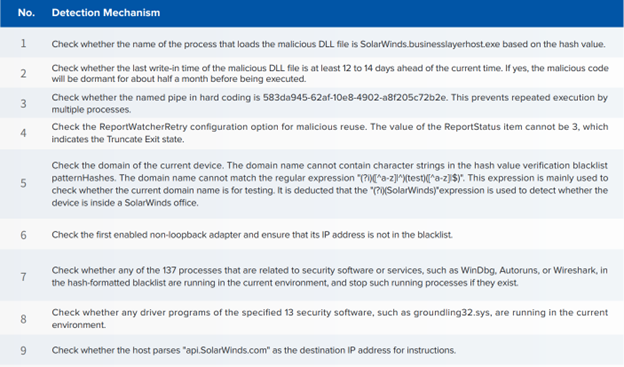

Kötü amaçlı süreç başlatıldıktan sonra, fark edilmeden etkinleştirilip etkinleştirilemeyeceğini görmek için 9 çevresel testten oluşan bir kontrol listesi çalıştırmaya başladı (bkz. şekil 2. SolarWinds Sıkı Çevre Kontrolü).

Şekil 2 SolarWinds Katı Ortam Kontrolü

Silahlı yapay zeka tarafından saldırıya uğrayan işletmeler üzerindeki etkiler önemlidir ve şunları içerir:

- Fidye Yazılımı Bulaşması: Saldırganlar, güvenlik sistemlerini atlamak, komuta ve kontrol (C&C) sunucularıyla bağlantılar kurmak ve fidye yazılımı yürütülebilir dosyalarını otomatik olarak indirmek için silahlı yapay zeka saldırılarını kullanır.

- Veri İhlali: Saldırganlar, hassas verileri birleştirir ve bilgisayar tarafından oluşturulan alan adlarına ana bilgisayar olarak ekler ve bunları sunucularına DNS istekleri olarak gönderir. Ana bilgisayar adları, sızdırılmış verilere yeniden birleştirilir.

- Saldırganın Kontrolü Altındaki Varlıklar: Saldırganlar, varlıkları yasa dışı faaliyetler için kontrol eder (Kripto Madencilik/Hizmet olarak DDoS, vb.)

Bunlar, büyük finansal ve operasyonel etki ile ticari operasyonlarda aksamalara neden olur.

Yapay zeka özellikli kötü amaçlı yazılımlar, bir kuruluşa 45 dakika içinde girip bulaşabilir. Hiçbir insan olayı müdahale ekibi, yeterince hızlı bir şekilde algılayıp yanıt veremez. Kuruluşların, belirli davranışları arayan amaca yönelik yapay zeka modellerine sahip araçlara ihtiyacı vardır. Genel amaçlı AI modelleri, uzun süreler boyunca farklı aralıklı davranış türlerini tespit etme doğruluğuna sahip değildir. Davranış tespiti, ağ trafiği, kullanıcı davranışı ve uygulama davranışı için temel oluşturmayı içermelidir. Modeller daha sonra anormal sapmaları belirleyecek, uyarı verecek ve güvenlik ürünlerine otomatik oyun kitaplarını kullanarak yanıt verme komutu vermek için SOAR’ı (güvenlik orkestrasyonu, otomasyonu ve yanıtı) kullanacak. Bu, bir saldırıyı algılamak ve yanıt vermek için gereken süreyi günler ve haftalardan birkaç dakikaya indirir.

Çoğu kuruluş, güvenlik mimarilerinin APT’lerle mücadele edecek kadar sağlam olduğunu düşünür. Yine de, fidye yazılımı neredeyse %100 başarılı, bu da en popüler güvenlik duvarlarının ve uç nokta korumasının, geri dönüp bir ihlal tespit etmek şöyle dursun, silahlı AI APT’leri tespit etmek ve engellemek için yeterli olmadığı anlamına geliyor. Bir sonraki son teknoloji güvenlik çözümleri, kendilerine karşı kullanılan yapay zekayı algılamak için yapay zekanın etkinleştirilmiş olması gerekir. Saldırganlar şu anda üstün olabilir, ancak karşılık vermek için yeni ve daha akıllı araçları değerlendirmeye başlayabilirsiniz.

yazar hakkında

Guy, Sangfor Technologies’in Baş Ürün Sorumlusudur. Uygulama ve ağ güvenliğinde 20 yılı aşkın bir deneyime sahiptir (bazıları bunun yirmi katı bir yıllık deneyim olduğunu söylese de), ABD Hava Kuvvetleri’nde 10 yıl ile başlayıp yüzbaşı rütbesine ulaşmıştır. USAF’ta masaüstü LAN’a ilk fiberi ve Tom Clancy romanlarında bulabileceğiniz diğer şeyleri inşa ettikten sonra Guy, NGAF, SIEM, WAF ve CASB startup’larının yanı sıra Imperva ve Citrix gibi büyük markalarda çalıştı. Dünyanın dört bir yanındaki sayısız konferansta ve insanların oturma odalarında konuştu, yaklaşan İnternet Kıyameti hakkında makaleler yazdı ve hatta ara sıra güvenlik malzemeleri tasarlayan ve inşa eden ekiplere liderlik etmeyi başardı. Guy, Sangfor’daki şu anki konumunda olmaktan heyecan duyuyor – kısmen dinlenme odasında her zaman Coke Zero olacağına söz verildiği için. En sevdiği pasta Alman Çikolatasıdır. Guy’a çevrimiçi olarak https://www.linkedin.com/in/guyrosefelt/ adresinden ve Sangfor’un resmi web sitesi: https://www.sangfor.com/ adresinden ulaşılabilir.

Guy, Sangfor Technologies’in Baş Ürün Sorumlusudur. Uygulama ve ağ güvenliğinde 20 yılı aşkın bir deneyime sahiptir (bazıları bunun yirmi katı bir yıllık deneyim olduğunu söylese de), ABD Hava Kuvvetleri’nde 10 yıl ile başlayıp yüzbaşı rütbesine ulaşmıştır. USAF’ta masaüstü LAN’a ilk fiberi ve Tom Clancy romanlarında bulabileceğiniz diğer şeyleri inşa ettikten sonra Guy, NGAF, SIEM, WAF ve CASB startup’larının yanı sıra Imperva ve Citrix gibi büyük markalarda çalıştı. Dünyanın dört bir yanındaki sayısız konferansta ve insanların oturma odalarında konuştu, yaklaşan İnternet Kıyameti hakkında makaleler yazdı ve hatta ara sıra güvenlik malzemeleri tasarlayan ve inşa eden ekiplere liderlik etmeyi başardı. Guy, Sangfor’daki şu anki konumunda olmaktan heyecan duyuyor – kısmen dinlenme odasında her zaman Coke Zero olacağına söz verildiği için. En sevdiği pasta Alman Çikolatasıdır. Guy’a çevrimiçi olarak https://www.linkedin.com/in/guyrosefelt/ adresinden ve Sangfor’un resmi web sitesi: https://www.sangfor.com/ adresinden ulaşılabilir.