Olarak bilinen tehdit aktörü ChamelGang arka kapı Linux sistemlerine önceden belgelenmemiş bir implantın kullanıldığı gözlemlendi ve bu, tehdit aktörünün yeteneklerinde yeni bir genişlemeye işaret ediyor.

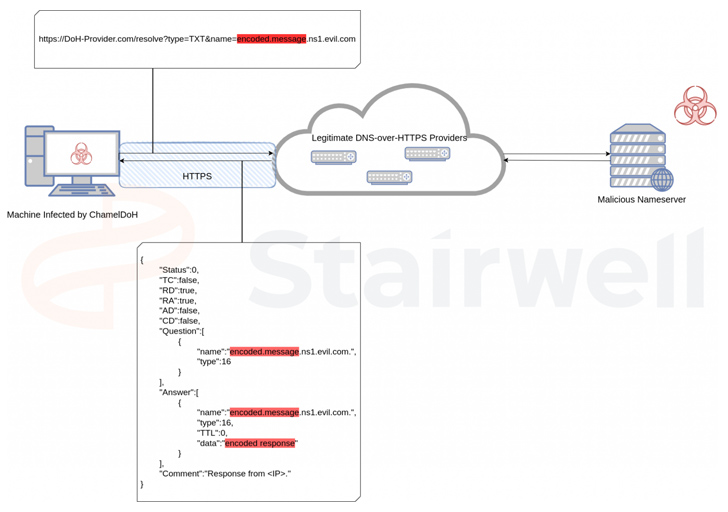

Stairwell tarafından ChamelDoH olarak adlandırılan kötü amaçlı yazılım, HTTPS üzerinden DNS (DoH) tünelleme yoluyla iletişim kurmak için C++ tabanlı bir araçtır.

ChamelGang, ilk olarak Eylül 2021’de Rus siber güvenlik firması Positive Technologies tarafından Rusya, ABD, Hindistan, Nepal, Tayvan ve Japonya’daki yakıt, enerji ve havacılık üretim endüstrilerine yönelik saldırılarının ayrıntılarını ortaya çıkardı.

Aktör tarafından oluşturulan saldırı zincirleri, ilk erişimi elde etmek ve DoorMe adlı pasif bir arka kapı kullanarak veri hırsızlığı saldırıları gerçekleştirmek için Microsoft Exchange sunucularındaki ve Red Hat JBoss Enterprise Uygulamasındaki güvenlik açıklarından yararlandı.

Positive Technologies o sırada “Bu, HTTP isteklerinin ve yanıtlarının işlendiği bir filtre olarak kaydedilen yerel bir IIS modülüdür” dedi. “Çalışma prensibi sıra dışı: arka kapı yalnızca doğru tanımlama bilgisi parametresinin ayarlandığı istekleri işler.”

Stairwell tarafından keşfedilen Linux arka kapısı, sistem bilgilerini yakalamak için tasarlanmıştır ve dosya yükleme, indirme, silme ve kabuk komut yürütme gibi uzaktan erişim işlemlerini gerçekleştirebilir.

ChamelDoH’u benzersiz kılan, DNS TXT isteklerini hileli bir ad sunucusuna göndermek için HTTPS protokolü aracılığıyla Etki Alanı Adı Sistemi (DNS) çözümlemesi gerçekleştirmek için kullanılan DoH’yi kullanma şeklindeki yeni iletişim yöntemidir.

“Bu DoH sağlayıcılarının yaygın olarak kullanılan DNS sunucuları olması nedeniyle [i.e., Cloudflare and Google] Stairwell araştırmacısı Daniel Mayer, meşru trafik için şirket çapında kolayca engellenemezler” dedi.

Komuta ve kontrol (C2) için DoH’nin kullanılması, HTTPS’nin kullanımı nedeniyle bir ortadaki düşman (AitM) saldırısı yoluyla isteklerin durdurulamaması nedeniyle tehdit aktörü için ek avantajlar sunar. protokol.

🔐 API Güvenliğinde Uzmanlaşma: Gerçek Saldırı Yüzeyinizi Anlamak

API ekosisteminizdeki kullanılmayan güvenlik açıklarını keşfedin ve güçlü güvenlik için proaktif adımlar atın. Bilgilendirici web seminerimize katılın!

Oturuma Katılın

Bu aynı zamanda, güvenlik çözümlerinin kötü amaçlı DoH isteklerini tanımlayamayacağı ve engelleyemeyeceği ve iletişimi kesemeyeceği, dolayısıyla güvenliği ihlal edilmiş bir ana bilgisayar ile C2 sunucusu arasında şifreli bir kanala çeviremeyeceği anlamına gelir.

Mayer, “Bu taktiğin sonucu, trafiğin bir CDN’de barındırılan yasal bir hizmete gönderildiği, ancak isteğin Ana Bilgisayar başlığı aracılığıyla bir C2 sunucusuna yönlendirildiği etki alanı yönlendirmesi yoluyla C2’ye benziyor – hem tespit hem de önleme zor,” diye açıkladı Mayer.

Kaliforniya merkezli siber güvenlik firması, VirusTotal’da biri 14 Aralık 2022’de yüklenen toplam 10 ChamelDoH örneği tespit ettiğini söyledi.

Mayer, son bulguların “grubun Linux izinsiz girişleri için eşit derecede sağlam bir araç seti araştırmak ve geliştirmek için önemli ölçüde zaman ve çaba harcadığını” gösterdiğini söyledi.