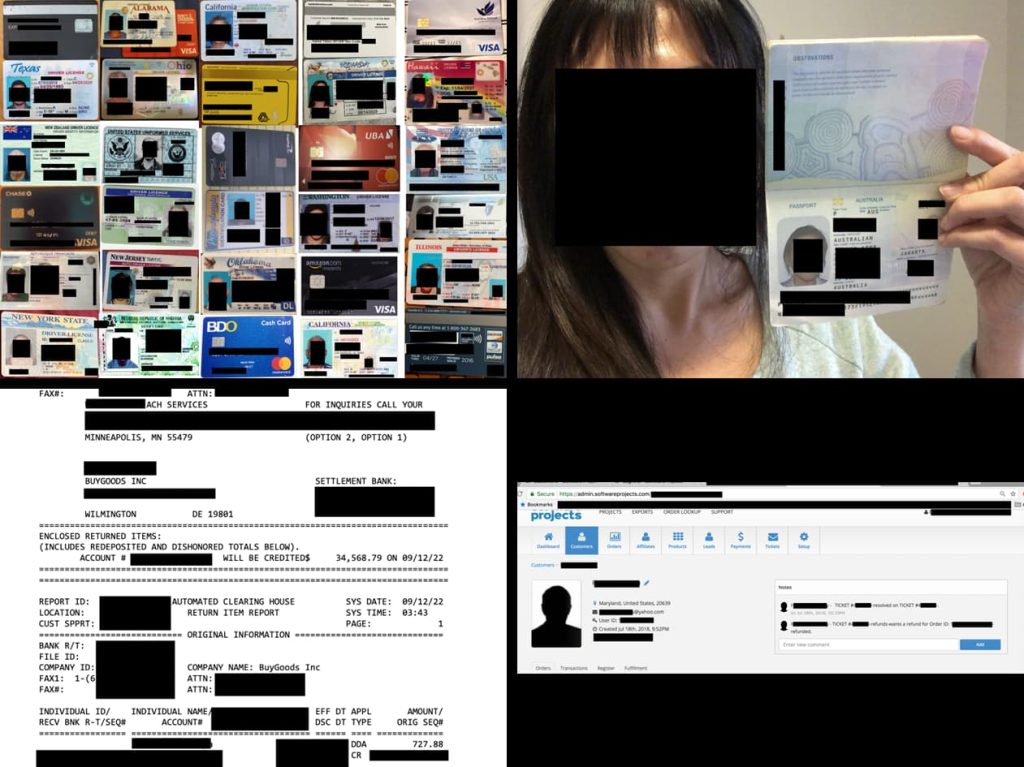

198,3 gigabaytlık şaşırtıcı yanlış yapılandırılmış veritabanı, üzerinde düzenleme yapılmamış kredi kartlarıyla müşteri selfie’leri de dahil olmak üzere 260.000’den fazla kayıt içeriyordu.

Siber güvenlik araştırmacısı Jeremiah Fowler kısa süre önce, çok sayıda hassas verinin açığa çıkmasına neden olan, yanlış yapılandırılmış bir bulut veritabanını ortaya çıkardı. Etkilenen veritabanı, sektörde alternatif olarak Softwareproject olarak tanınan BuyGoods.com müşterilerine atfedilen kayıtları içeriyordu.

Bilginize, kendi ifadeleriyle “BuyGoods.com, ürün sahipleri, pazarlamacılar ve çevrimiçi alışveriş yapanlar için küresel bir e-ticaret pazarı ve iş yönetimi platformudur.” Wilmington’dan gelen Delaware BuyGoods.com, 17 ülkeye yayılan 3 milyon tüketiciden oluşan bir kullanıcı tabanına sahiptir.

Hangi veriler sızdırıldı?

Toplam 198,3 gigabayt büyüklüğündeki açığa çıkan veritabanı, herhangi bir güvenlik kimlik doğrulamasından yoksundu ve kamuya açıktı. Bu korumasız veri tabanında, kapsamlı bilgiler içeren 260.000’den fazla kayıt bulunuyordu. Bu, bağlı kuruluş ödemeleri, geri ödeme işlemleri, faturalar, muhasebe kayıtları ve diğer çeşitli veri biçimleriyle ilgili ayrıntıları içeriyordu.

Daha da kötüsü, açığa çıkan sunucu, son derece hassas Kişisel Olarak Tanımlanabilir Bilgiler (PII) ve Müşterinizi Tanıyın (KYC) verilerini içeren müşterilerin ve bağlı kuruluşların kişisel kayıtlarını da açığa çıkardı.

Açığa çıkan bu bilgiler arasında müşterilerin kişisel kimlik kartları, lisansları, pasaportları ve hatta selfie’leri de yer alıyordu. düzenlenmemiş kredi kartı detayları. Bu kayıtlar dünyanın çeşitli yerlerindeki bireyleri kapsadığından, bu gizlilik ihlalinin küresel etkisi önemli olabilirdi.

WebsitePlanet için yazdığı bir blog yazısında Fowler, BuyGoods.com’u güvenlik sorunu hakkında derhal bilgilendirdiğini açıkladı. Şirketin verilerin güvence altına alındığına dair hızlı bir şekilde onay vermesine ve güvence vermesine rağmen Fowler, sorumlu bir şekilde ifşa edildikten günler sonra sunucunun açıkta kaldığını keşfetti.

“Hemen sorumlu bir açıklama bildirimi gönderdim ve e-posta yoluyla aşağıdaki mesajı aldım: “Bize bu konuda bilgi verdiğiniz için teşekkür ederiz. Dizin listesine erişim sorunu artık çözülmüştür. Tüm PII verilerini halka açık alanlardan uzaklaştırıyoruz”. Sorunu çözme çabalarına rağmen, veritabanının kısıtlanmadan önce bir süre daha erişilebilir olduğu görüldü.” Fowler açıkladı.

Potansiyel tehditler

PII veya KYC verilerini taşıyan yanlış yapılandırılmış sunucular, şüphelenmeyen müşterilerin çevrimiçi gizliliği ve fiziksel güvenliği için büyük bir tehdit oluşturur. Bazılarının basit bir veri sızıntısı olarak nitelendirdiği şey bir kabusa dönüşebilir.

Bu hassas bilgiler yanlış ellere geçtiğinde kimlik hırsızlığını körükleyebilir, mali dolandırıcılığa ve kişisel hesaplara yetkisiz erişime yol açabilir. Dahası, suçlular çalınan verileri kötü amaçlı faaliyetlerde bulunmak, sahte profiller oluşturmak ve güvenliği ve kamu güvenliğini tehlikeye atmak için kullanabilir.

Böyle bir ihlalin ardından geniş çaplı bir kaos yaşanabilir, bireylerin dijital sistemlere duyduğu güven ve en özel bilgilerinin korunması tehlikeye girebilir.

Yanlış Yapılandırılmış Bir Veritabanının Güvenliğini Sağlama

Yöneticiler, yanlış yapılandırılmış veritabanları veya sunucular sorununu çözmek için çeşitli önlemler alabilir. Veritabanı güvenliği ve korumasında hayati önem taşıyan bazı önemli adımlar şunlardır:

- Düzenli Denetimler ve Değerlendirmeler:

Güvenlik açıklarını ve yanlış yapılandırmaları belirlemek için veritabanı yapılandırmalarında düzenli denetimler ve değerlendirmeler gerçekleştirin. Bu proaktif yaklaşım, sorunların kötü niyetli aktörler tarafından istismar edilmeden önce tespit edilmesine yardımcı olur. - En Az Ayrıcalık İlkesini Uygulayın:

Kullanıcı erişim haklarını rolleri için gereken minimum değerle sınırlayın. En az ayrıcalık ilkesinin uygulanması, hassas verilere yetkisiz erişimi kısıtlayarak bir güvenlik ihlalinin potansiyel etkisini azaltır. - Güçlü Kimlik Doğrulama ve Erişim Kontrollerini Kullanın:

Erişim kimlik bilgilerinin güvenliğini artırmak için çok faktörlü kimlik doğrulama gibi güçlü kimlik doğrulama mekanizmalarını uygulayın. Ayrıca, yalnızca yetkili kişilerin veritabanı yapılandırmalarında değişiklik yapabilmesini sağlamak için sağlam erişim denetimleri uygulayın. - Hassas Verileri Şifreleyin:

Hem beklemede hem de aktarım sırasında hassas verileri şifreleyin. Bu, ekstra bir koruma katmanı ekleyerek yetkisiz kullanıcıların veritabanına erişim sağlasalar bile anlamlı bilgiler elde etmesini zorlaştırır. - Sistemleri Düzenli Olarak Güncelleyin ve Yamalayın:

Veritabanı sistemlerini ve sunucu yazılımını en son güvenlik yamalarıyla güncel tutun. Düzenli güncellemeler, bilinen güvenlik açıklarının giderilmesine ve sistemin genel güvenlik yapısının iyileştirilmesine yardımcı olur. - Faaliyetleri İzleme ve Günlüğe Kaydetme:

Olağandışı etkinlikleri veya yetkisiz erişimleri derhal tespit etmek için kapsamlı izleme ve kayıt mekanizmaları uygulayın. İzleme araçları, yöneticilerin olası güvenlik olaylarını belirlemesine ve hızlı bir şekilde yanıt vermesine yardımcı olabilir. - Personeli Eğitin:

Yöneticileri ve diğer personeli eğitmek ve eğitmek Doğru yapılandırma uygulamalarının önemi ve yanlış yapılandırmalarla ilişkili potansiyel riskler hakkında. Farkındalık yaratmak, kuruluş içinde güvenlik kültürüne katkıda bulunabilir. - Otomatik Konfigürasyon Yönetimi:

Sunucu yapılandırmalarında tutarlılık ve doğruluk sağlamak için otomatik yapılandırma yönetimi araçlarından yararlanın. Otomasyon, insan hatası olasılığını azaltır ve güvenli ve standart bir ortamın korunmasına yardımcı olur. - Olay Müdahale Planı:

Bir güvenlik olayı durumunda yöneticilere rehberlik edecek bir olay müdahale planı geliştirin ve düzenli olarak güncelleyin. Bu plan, yanlış yapılandırmayla ilgili bir ihlali araştırmak, kontrol altına almak, ortadan kaldırmak ve kurtarmak için gerekli adımları içermelidir. - Harici Güvenlik Denetçileriyle Görev Alın:

Kapsamlı değerlendirmeler ve sızma testleri yürütmek için periyodik olarak harici güvenlik uzmanlarını görevlendirin. Dış denetimler tarafsız bir bakış açısı sağlar ve şirket içinde gözden kaçabilecek zayıf noktaları ortaya çıkarabilir.

İLGİLİ MAKALELER

- Çağrı Merkezi Sağlayıcısı Büyük Veri Sızıntısıyla Karşılaşıyor

- FOX News 13 Milyon Hassas Kaydı Çevrimiçi Açığa Çıkardı

- Kozmetik devi Estée Lauder internette 440 milyon kaydı ifşa etti

- Z2U Pazar Sızıntısı Yasadışı Hizmetlere ve Kötü Amaçlı Yazılımlara Erişimi Ortaya Çıkarıyor

- Texas Okul Güvenliği Yazılımı Veri Sızıntısı Öğrenci Güvenliğini Tehlikeye Atıyor

- “En büyük web yöneticisi forumu” Digital Point, kullanıcı verilerini açığa çıkarıyor