Gamaredon olarak bilinen Rusya bağlantılı tehdit aktörünün, ilk güvenlik ihlalinden sonraki bir saat içinde veri sızdırma faaliyetleri yürüttüğü gözlemlendi.

Ukrayna Bilgisayar Acil Müdahale Ekibi (CERT-UA), “Birincil güvenlik açığı vektörü olarak, çoğunlukla, e-postalar ve mesajlaşma programlarındaki (Telegram, WhatsApp, Signal) mesajlar, çoğu durumda daha önce güvenliği ihlal edilmiş hesaplar kullanılarak kullanılıyor.” geçen hafta yayınlanan grup analizinde söyledi.

Aqua Blizzard, Armageddon, Shuckworm veya UAC-0010 olarak da adlandırılan Gamaredon, 2014 yılında Rusya tarafından ilhak edilen Kırım Özerk Cumhuriyeti’ndeki SBU Ana Ofisi ile bağlantılı, devlet destekli bir aktördür. binlerce devlet bilgisayarına bulaştı.

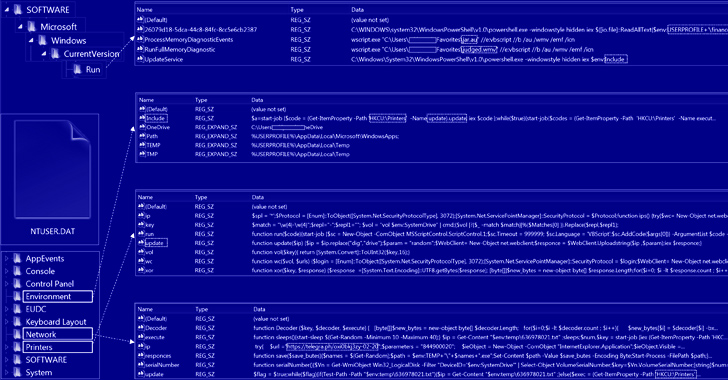

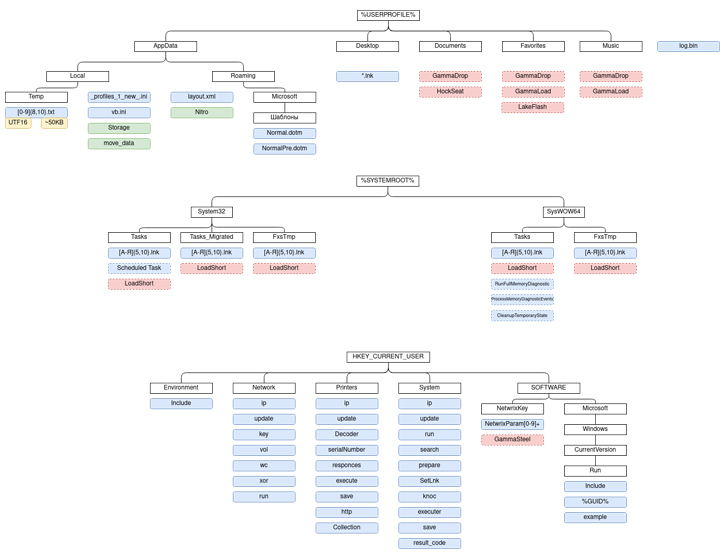

Aynı zamanda, Şubat 2022’de Rus-Ukrayna savaşının başlamasından bu yana aktif varlığını sürdüren, keşif yapmak ve ek komutları yürütmek için GammaSteel gibi PowerShell arka kapıları sağlamak için kimlik avı kampanyalarından yararlanan birçok Rus bilgisayar korsanlığı ekibinden biridir.

Mesajlar tipik olarak, açıldığında saldırı sırasını etkinleştiren bir HTM veya HTA dosyası içeren bir arşiv taşır.

CERT-UA’ya göre GammaSteel, belirli bir uzantı grubuyla eşleşen dosyaları (.doc, .docx, .xls, .xlsx, .rtf, .odt, .txt, .jpg, .jpeg, .pdf, . ps1, .rar, .zip, .7z ve .mdb – 30 ila 50 dakikalık bir süre içinde.

Grubun ayrıca, yayılma için USB bulaştırma tekniklerinden yararlanarak taktiklerini sürekli olarak geliştirdiği gözlemlendi. Ajans, bir hafta boyunca güvenliği ihlal edilmiş bir durumda çalışan bir ana bilgisayarın 80 ila 120 arasında kötü amaçlı dosyaya sahip olabileceğini belirtti.

İçeriden Gelen Tehditlere Karşı Kalkan: SaaS Güvenlik Duruş Yönetiminde Ustalaşın

İçeriden gelen tehditler konusunda endişeli misiniz? Seni koruduk! SaaS Güvenlik Duruş Yönetimi ile pratik stratejileri ve proaktif güvenliğin sırlarını keşfetmek için bu web seminerine katılın.

Bugün katıl

Ayrıca, tehdit aktörünün etkileşimli uzaktan erişim için AnyDesk yazılımını, iki faktörlü kimlik doğrulamayı (2FA) atlamak için oturum ele geçirme için PowerShell betiklerini ve komut ve kontrol (C2) sunucu bilgilerini almak için Telegram ve Telegraph’ı kullanması da önemlidir.

CERT-UA, “Saldırganlar, ağ altyapılarının hata toleransını sağlamak ve ağ düzeyinde tespit edilmekten kaçınmak için ayrı önlemler alıyor.” “Gün boyunca, ara kontrol düğümlerinin IP adresleri 3 ila 6 veya daha fazla kez değişebilir, bu da diğer şeylerin yanı sıra sürecin uygun otomasyonunu gösterir.”