Saldırganlar, kurbanların dosyalarını Cerber fidye yazılımını kullanarak şifrelemek için yakın zamanda yamalı ve kritik öneme sahip Atlassian Confluence kimlik doğrulama atlama kusurundan yararlanıyor.

Atlassian tarafından uygunsuz yetkilendirme güvenlik açığı olarak tanımlanan ve CVE-2023-22518 olarak takip edilen bu hata, 9,1/10 önem derecesi aldı ve Confluence Veri Merkezi ve Confluence Server yazılımının tüm sürümlerini etkiliyor.

Atlassian geçen Salı günü güvenlik güncellemelerini yayınlayarak yöneticileri tüm savunmasız örnekleri derhal düzeltmeleri konusunda uyardı; çünkü bu kusur, verileri silmek için de kullanılabilir.

Atlassian’ın Bilgi Güvenliği Baş Sorumlusu (CISO) Bala Sathiamurthy, “Sürekli güvenlik değerlendirme süreçlerimizin bir parçası olarak, Confluence Veri Merkezi ve Sunucu müşterilerinin, kimliği doğrulanmamış bir saldırgan tarafından kullanılması durumunda önemli miktarda veri kaybına karşı savunmasız olduklarını keşfettik” dedi.

“Şu anda aktif bir kötüye kullanıma ilişkin rapor yok; ancak müşterilerin, bulut sunucularını korumak için derhal harekete geçmesi gerekiyor.”

Şirket, günler sonra ikinci bir uyarı yayınlayarak müşterileri, devam eden bir istismar olduğuna dair hiçbir kanıt olmamasına rağmen, konsept kanıtlı bir istismarın halihazırda çevrimiçi olarak mevcut olduğu konusunda uyardı.

Sistemlerine yama yapamayanların, yama yapılmamış örnekleri yedeklemek ve güvenlik sağlanana kadar yama yapılmamış sunuculara İnternet erişimini engellemek de dahil olmak üzere hafifletici önlemler uygulamaları istendi.

Ayrıca, bilinen saldırı vektörlerini değiştirerek kaldırma seçeneği de vardır. /

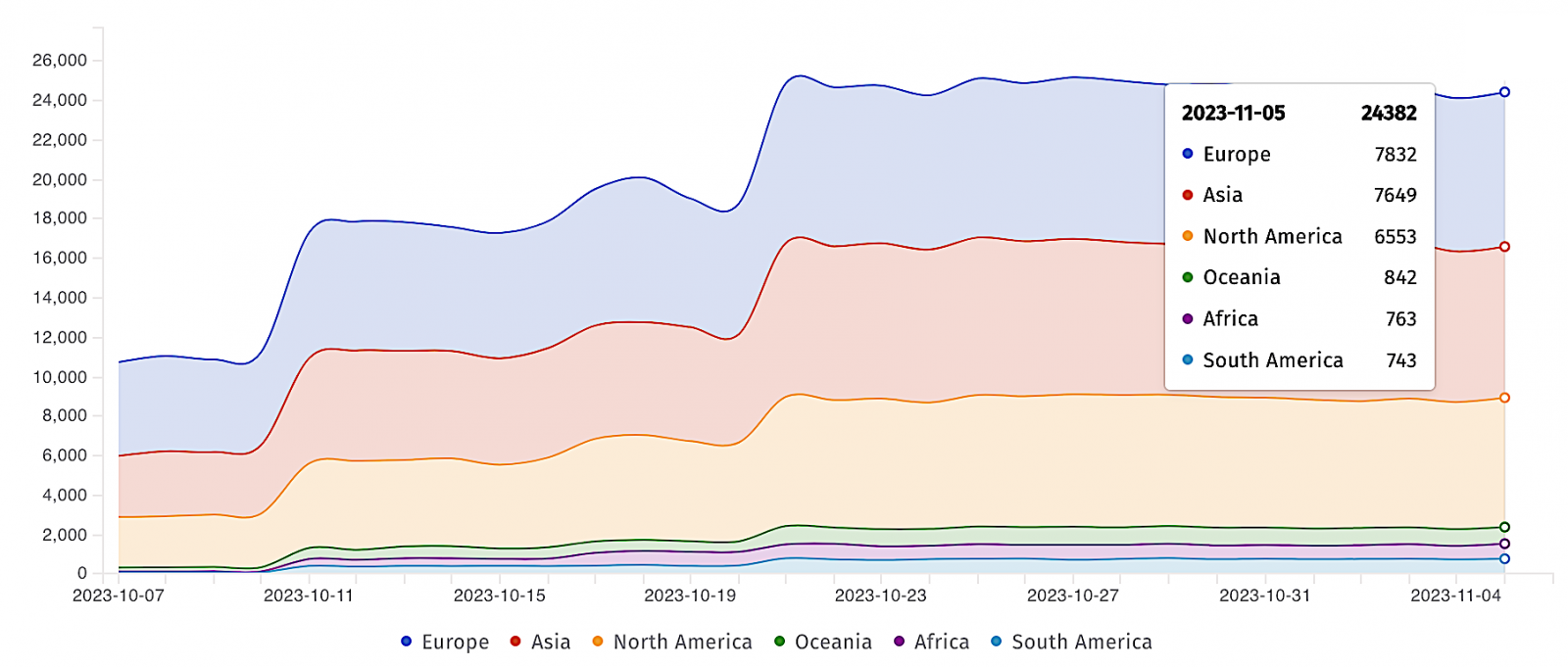

Tehdit izleme hizmeti ShadowServer’dan alınan verilere göre şu anda çevrimiçi olarak açığa çıkan 24.000’den fazla Confluence örneği var, ancak bunların kaçının CVE-2023-22518 saldırılarına karşı savunmasız olduğunu söylemenin bir yolu yok.

Fidye yazılımı saldırılarında istismar edildi

Atlassian, Cuma günü tavsiyelerini güncelleyerek, tehdit aktörlerinin PoC istismarının yayınlanmasının ardından zaten saldırılardaki kusurları hedef aldığı konusunda uyardı.

Şirket, “Aktif bir istismara ilişkin bir müşteri raporu aldık. Müşterilerin, örneklerini korumak için derhal harekete geçmeleri gerekiyor. Yamayı zaten uyguladıysanız başka bir işlem yapmanıza gerek yok” dedi.

Hafta sonu, tehdit istihbarat şirketi GreyNoise uyardı CVE-2023-22518’in yaygın kullanımı 5 Kasım Pazar günü başlayacak.

Siber güvenlik şirketi Rapid7 ayrıca, CVE-2023-22518 kimlik doğrulama bypassını ve daha önce sıfır gün olarak kullanılan daha eski bir kritik ayrıcalık yükseltmeyi (CVE-2023-22515) hedef alan açıklardan yararlanarak İnternet’e açık Atlassian Confluence sunucularına yönelik saldırılar gözlemledi.

Şirket, “5 Kasım 2023 itibarıyla Rapid7 Yönetilen Tespit ve Yanıt (MDR), fidye yazılımı dağıtımı da dahil olmak üzere birden fazla müşteri ortamında Atlassian Confluence’ın istismarını gözlemliyor” dedi.

“Birden fazla saldırı zincirinde Rapid7, 193.43.72’de barındırılan kötü amaçlı bir veriyi indirmek için istismar sonrası komut yürütmeyi gözlemledi[.]11 ve/veya 193.176.179[.]41, eğer başarılı olursa, istismar edilen Confluence sunucusunda tek sistemli Cerber fidye yazılımı dağıtımına yol açtı.”

CISA, FBI ve Çok Durumlu Bilgi Paylaşımı ve Analiz Merkezi (MS-ISAC) geçen ay ortak bir öneri yayınlayarak ağ yöneticilerini Atlassian Confluence sunucularını aktif olarak istismar edilen CVE-2023-22515 ayrıcalık yükseltme hatasına karşı derhal korumaya çağırdı. Bir Microsoft raporuna göre, en az 14 Eylül’den bu yana aktif olarak sömürülüyor.

Cerber fidye yazılımı (aka CerberImposter), iki yıl önce, daha önce kripto madencilerini yüklemek için kullanılan bir uzaktan kod yürütme güvenlik açığı (CVE-2021-26084) kullanılarak Atlassian Confluence sunucularını hedef alan saldırılarda da kullanılmıştı.