Censys, İranlı bir siber casusluk grubu olan Fox Kitten’ın gizli altyapısını açığa çıkarır. Benzersiz kalıpları, potansiyel yeni IOC’leri ve kuruluşunuzu Fox Kitten saldırılarından korumak için eyleme geçirilebilir önerileri ortaya çıkarır.

Tehdit avcılığı ve saldırı yüzeyi yönetim platformu olan Censys, FBI, CISA ve DC3 tarafından ortak bir Siber Güvenlik Danışma Kurulu’ndan (CSA) alınan verileri kullanarak Fox Kitten adlı İran siber casusluk grubunun altyapısıyla ilgili yeni ayrıntılar yayınladı. Censys, Fox Kitten altyapısına ait olma olasılığı yüksek olan önemli sayıda ek ana bilgisayar belirleyerek tehdidin kapsamını genişletti.

Censys, Çarşamba günü yayımlanmasından önce Hackread.com ile paylaştığı raporunda, dünya çapındaki kuruluşları hedef almasıyla bilinen Fox Kitten’ın kullandığı benzersiz örüntüleri ve potansiyel olarak yeni tehdit göstergelerini aydınlattı.

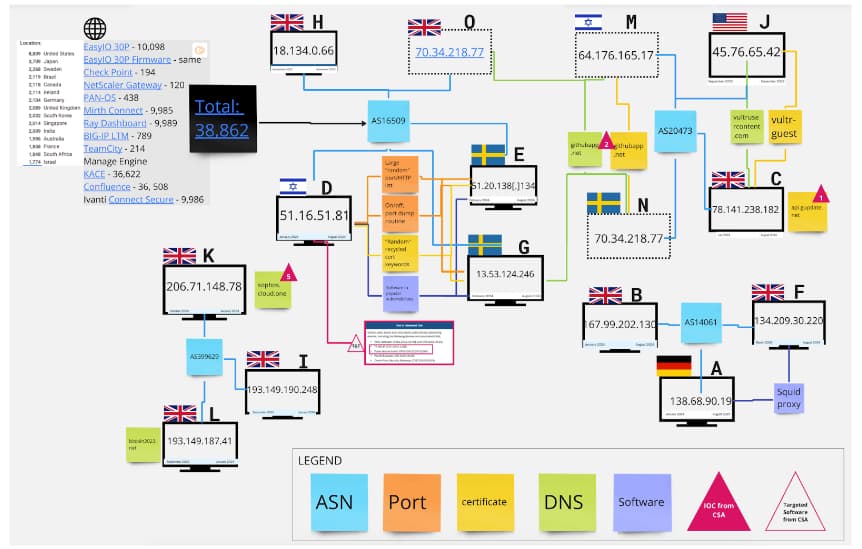

Censys, bu kalıpları kullanarak, eşleşen kalıplara ve aynı altyapının parçası olabilecek ve gelecekteki saldırılarda kullanılabilecek Hosts D, E ve G gibi Otonom Sistemlere (AS’ler) sahip olan daha önce keşfedilmemiş etkin ana bilgisayarları bulabilirdi. Eşleşen etki alanı IOC’leri Host G’yi tanımlamak için, eşleşen AS’ler ise Hosts J ve C’yi tanımlamak için kullanıldı.

Veriler, Host Profilleme, Desen Tanıma, Bağlantı Analizi ve Tarihsel Analiz gibi teknikler kullanılarak analiz edildi. Host profilleme, bireysel hostların özelliklerini analiz etmeyi içerir, desen tanıma tekrarlayan desenleri belirler, bağlantı analizi altyapı unsurları arasındaki ilişkileri inceler ve tarihsel analiz, eğilimleri belirlemek için güncel verileri tarihsel kayıtlarla karşılaştırır.

Yapılan detaylı incelemeler saldırganların altyapılarını gizlemek için dinamik IP adresleri kullanma, altyapıyı birden fazla Otonom Sistem (ASN) arasında dağıtma ve kötü amaçlı faaliyetleri gizlemek için yanıltıcı sertifika adları kullanma gibi çeşitli teknikler kullandığını ortaya koydu.

Censys, CSA’da listelenmeyen aktif IP’lerde iki alan IOC’si (api.gupdate.net ve githubapp.net) buldu. Bazı alan IOC’leri, CSA zaman diliminden önce veya sonra Fox Kitten IP’lerinde bulundu. Tüm alan IOC’leri, daha fazla izleme gerektiren 64 geçerli sertifikada bulundu.

Daha ileri araştırmalar, Londra, Stockholm, Frankfurt, Tel Aviv ve Los Angeles’taki coğrafi konum, paylaşılan Otonom Sistemler (AS) sayıları, Hosts D, E ve G’deki benzersiz desenler, CSA zaman diliminin dışında bazı hostlarda zaman dilimi tutarsızlıkları ve benzer özelliklere sahip 38.862 ek potansiyel olarak kötü niyetli host gibi ortak noktaları ortaya çıkardı. Bu bulgular, bal tuzağı benzeri bir tasarım ve hostlar arasında olası bir bağlantı olduğunu göstermektedir.

Fox Kitten altyapısına daha derinlemesine inerek Censys, grubun operasyonları ve taktikleri hakkında değerli içgörüler sağladı. Bu kalıplar ve ortak noktalar, aynı Fox Kitten altyapısının parçası olabilecek diğer etkin ana bilgisayarları ve sertifikaları tanımlamak için kullanılabilir.

Savunmacılar, bildirilen saldırılardan önce, saldırılar sırasında ve sonrasında ana bilgisayar ve sertifika profillerini incelemek, Censys gibi genel tarama veri kümelerinde dinamik aramalar yaparak tehditlerin nasıl yeni altyapılar kurabileceğini gözlemlemek ve tehdit aktörlerinin önünde kalmak için IOC’leri ve bilinen kötü niyetli faaliyet dönemlerini kullanabilirler.

İLGİLİ KONULAR

- İran Devlet Korsanları Büyük Ölçekli Saldırılar İçin Ortaklık Kurdu, Rapor

- İran’ın Çamurlu Suyu, BugSleep Arka Kapısıyla Suudileri ve İsraillileri Vuruyor

- İranlı Hackerlar ABD’ye Yönelik Saldırılarda Fidye Yazılımı Çeteleriyle İşbirliği Yaptı

- İran’ın Şeftali Kum Fırtınası Savunma Sektöründe Sahte Yazı Tipi Arka Kapı Kullandı

- İran’ın Mint Sandstorm APT’si Hamas-İsrail Kimlik Avıyla Üniversiteleri Vurdu