Whitehat Okulu’ndan güvenlik araştırmacıları yakın zamanda Windows sistemlerindeki ayrıcalık yükseltme (LPE) kusurlarını belirlemeye odaklanan yoğun bir hata avlama projesini tamamladı.

Bulgular, iki ana saldırı yüzeyindeki kritik güvenlik açıklarını ortaya koyuyor: çekirdek sürücüleri ve siber güvenlik ekiplerinin derhal öncelik vermesi gereken adlandırılmış kanallar alanları.

Çekirdek Sürücüsü Mücadelesi

Çekirdek sürücüleri, sistemin çekirdeğinde çalışıp kullanıcı uygulamalarından gelen istekleri işlediklerinden önemli bir güvenlik riski oluşturur.

Araştırma, birçok sürücünün kullanıcılardan komut alırken uygun doğrulamaya sahip olmadığını gösteriyor.

Bir sürücü, meşruiyetini kontrol etmeden kullanıcı girdisini kabul ettiğinde, saldırganlar bu güven açığından yararlanarak korumalı çekirdek belleğindeki rastgele verileri okuyabilir ve yazabilir.

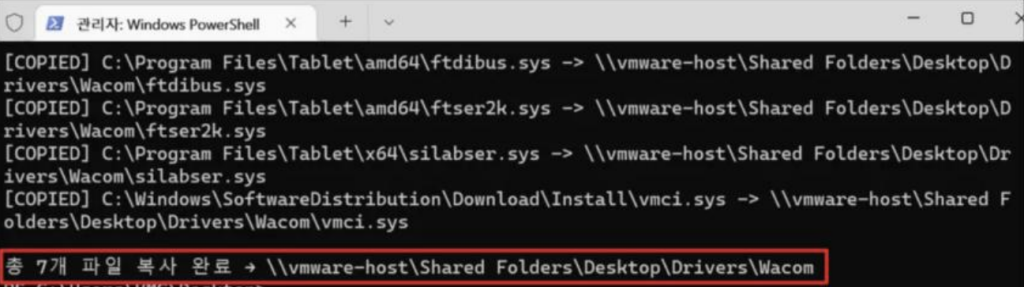

Ekip pratik bir metodoloji ortaya koydu: Önce bir sistemdeki savunmasız sürücüleri belirledi, ardından verileri körü körüne kopyalayan “memmove” işlevleri gibi güvenli olmayan bellek işlemlerini bulmak için kodlarını analiz etti.

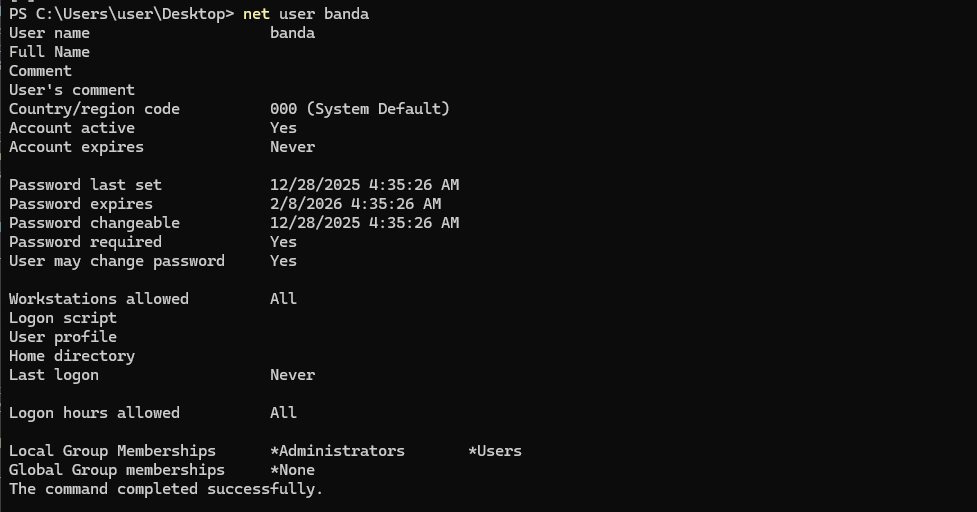

Araştırmacılar, kötü amaçlı komutlar üreterek keyfi okuma ve yazma yetenekleri elde etti ve sonuçta ayrıcalıklarını sistem yöneticisi düzeyine yükseltti.

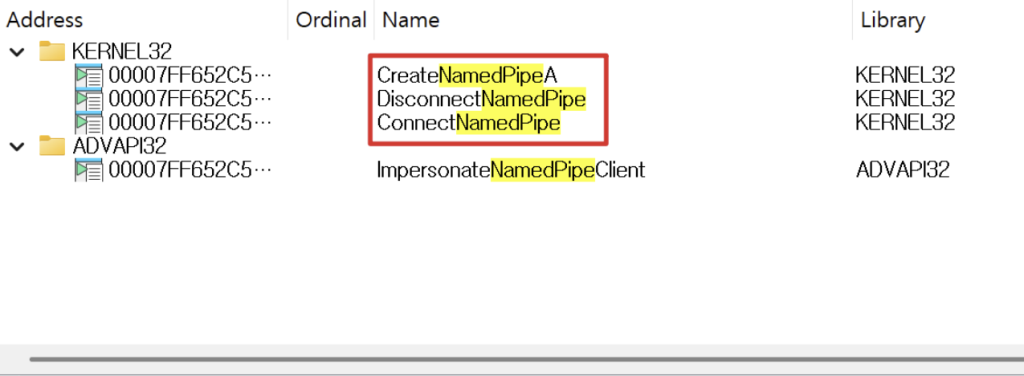

Adlandırılmış kanallar, kullanıcı uygulamalarının yükseltilmiş ayrıcalıklarla çalışan sistem hizmetleriyle etkileşime girmesine olanak tanıyan iletişim kanallarıdır.

Hackyboiz araştırması, birçok sistem hizmetinin bu kanalları aşırı izin veren erişim kontrolleriyle yapılandırdığını ve herhangi bir kullanıcının bağlantı kurmasına ve istek göndermesine izin verdiğini ortaya çıkardı.

Özellikle endişe verici olan, geliştiricilerin bazen yalnızca yetkili tarafların bağlanacağına güvenerek yeterli doğrulama olmadan komut işleyicileri uygulamasıdır.

Ekip, tüm kullanıcıların erişebildiği, adlandırılmış bir kanala sahip, gerçek dünyadaki savunmasız bir antivirüs hizmetini tespit etti.

Özel hazırlanmış istekler göndererek, SYSTEM hizmetini kritik Windows kayıt defteri ayarlarını değiştirmeye yönlendirdiler ve sonuçta yönetici ayrıcalıklarıyla rastgele kod çalıştırdılar.

Her iki güvenlik açığı da ortak bir temel nedeni paylaşıyor: Yetersiz güven sınırı doğrulaması. Çekirdek sürücüleri ve sistem hizmetleri, kullanıcı girişinin uygun kontroller olmadan güvenli olduğunu varsayar.

Bu boşluk, kullanıcı modundan sistem ayrıcalıklarına doğrudan bir yol oluşturur.

Özetlenen araştırma metodolojisi, güvenlik ekipleri için sistematik bir yaklaşım sağlar: açığa çıkan arayüzleri numaralandırın, erişilebilirlik izinlerini doğrulayın, güvenli olmayan modeller için kodu analiz edin ve WinDBG ve Process Monitor gibi dinamik izleme araçlarıyla test edin.

Kuruluşlar, özellikle antivirüs satıcıları, güvenlik araçları ve sistem yardımcı programlarından gelen üçüncü taraf sürücüleri ve sistem hizmetlerini acil olarak denetlemelidir.

Bulgular, Windows’un neden yerel ayrıcalık yükseltme saldırıları için ana hedef olmaya devam ettiğini ve derinlemesine savunma stratejilerinin neden gerekli olduğunu vurguluyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.