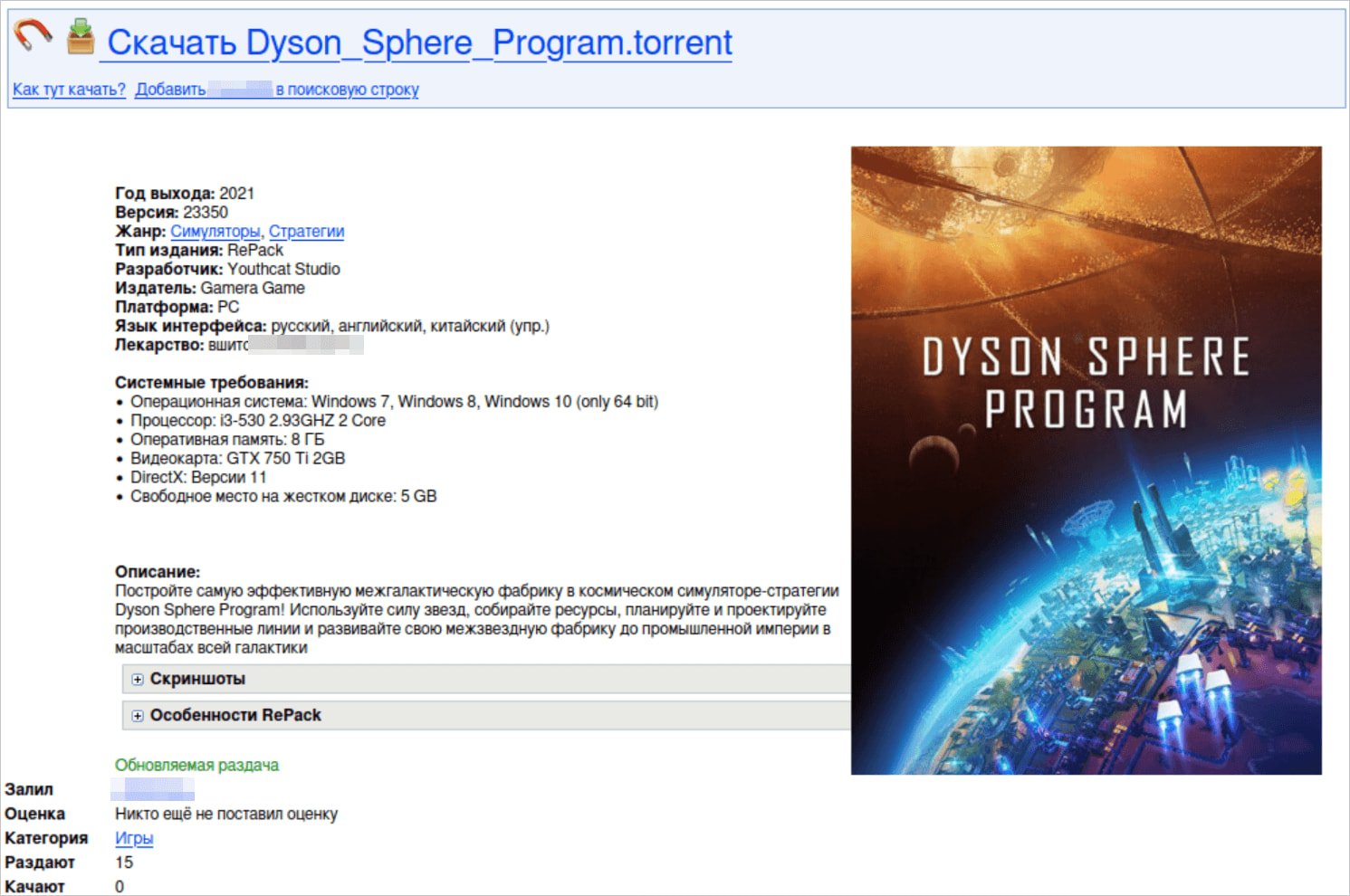

“Starydobry” olarak adlandırılan büyük ölçekli bir kötü amaçlı yazılım kampanyası, dünya çapında oyuncuları Garry’s Mod, Beamng.drive ve Dyson Sphere Programı gibi çatlak oyunların truva atlı sürümleriyle hedefliyor.

Bu başlıklar, Steam’de yüz binlerce ‘ezici bir çoğunlukla olumlu’ incelemelere sahip en iyi oyunlardır, bu da onları kötü niyetli aktivite için iyi hedefler haline getirir.

Haziran 2024’te Disney’deki bir hack için ilk erişim vektörü olarak bağcıklı bir Beamng modunun kullanıldığını belirtmek gerekir.

Kaspersky’ye göre, Starydobry kampanyası Aralık 2024’ün sonlarında başladı ve 27 Ocak 2025’te sona erdi. Çoğunlukla Almanya, Rusya, Brezilya, Belarus ve Kazakistan’dan kullanıcıları etkiledi.

Tehdit aktörleri, aylar önce Eylül 2024’te Torrent sitelerine enfekte olmuş oyun montajcılarını yükledi ve tatillerde oyunlardaki yükleri tetikleyerek algılamayı daha az olası hale getirdi.

.jpg)

Kaynak: Kaspersky

Starydobry enfeksiyon zinciri

Starydobry kampanyası, bir XMRIG Cryptominer enfeksiyonu ile sonuçlanan çok aşamalı bir enfeksiyon zinciri kullandı.

Kullanıcılar, vaat edildikleri gerçek oyun ve kötü amaçlı kod da dahil olmak üzere normal görünen Torrent sitelerinden truva oyun yükleyicilerini indirdiler.

Kaynak: Kaspersky

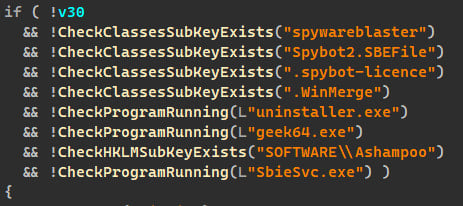

Oyunun kurulumu sırasında, kötü amaçlı yazılım damlası (unrar.dll) paket açılır ve arka planda piyasaya sürülür ve devam etmeden önce bir sanal makine, sanal alan veya hata ayıklayıcı üzerinde çalışıp çalışmadığını kontrol eder.

Kötü amaçlı yazılım, muhtemelen Torrent’in itibarından yararlanmamak için herhangi bir güvenlik aracını algılıyorsa derhal sona erdirerek son derece kaçamaklı davranış gösterir.

Kaynak: Kaspersky

Daha sonra, kötü amaçlı yazılım, kalıcılık için ‘regsvr32.exe’ kullanarak kendisini kaydeder ve işletim sistemi sürümü, ülke, CPU, RAM ve GPU detayları dahil ayrıntılı sistem bilgilerini toplar ve Pinokino’daki Komut ve Kontrol (C2) sunucusuna gönderir.[.]eğlence.

Sonunda, damlalık bir sistem dizinine kötü amaçlı yazılım yükleyicisini (mtx64.exe) şifresini çözer ve yükler.

Yükleyici bir Windows sistemi dosyası olarak poz verir, meşru görünmek için kaynak taklit edilmesine katılır ve yeniden başlatmalar arasında devam etmek için planlanmış bir görev oluşturur. Ana makinede en az sekiz CPU çekirdeği varsa, bir XMRIG madencini indirir ve çalıştırır.

StaryDobry’de kullanılan XMRIG Miner, Monero madencisinin yürütülmeden önce dahili olarak yapılandırmasını oluşturan ve bağımsız değişkenlere erişmeyen değiştirilmiş bir versiyonudur.

Madenci her zaman ayrı bir iş parçacığı tutar, enfekte makinede çalışan güvenlik araçlarını izler ve herhangi bir işlem izleme aracı algılanırsa, kendini kapatır.

Bu saldırılarda kullanılan XMRIG, kamu havuzları yerine özel madencilik sunucularına bağlanır ve gelirleri izlemeyi zorlaştırır.

Kaspersky, saldırıları bilinen herhangi bir tehdit grubuna atfetemedi, ancak bunun muhtemelen Rusça konuşan bir aktörden kaynaklandığını belirtiyor.

Kaspersky, “Starydobry tek atışlık bir kampanya olma eğilimindedir. Madenci implantını teslim etmek için, aktörler ücretsiz oyun arayan kullanıcıları sömüren sofistike bir yürütme zinciri uyguladılar.”

“Bu yaklaşım, tehdit aktörlerinin madencilik faaliyetini sürdürebilen güçlü oyun makinelerini hedefleyerek madenci implantından en iyi şekilde yararlanmasına yardımcı oldu.”