Olarak bilinen tehdit aktörü İltica Ambuskası en azından 2020’nin başından beri siber suç ve siber casusluk operasyonlarının birleştiği gözlemlendi.

ESET Perşembe günü yayınlanan bir analizde, “Kuzey Amerika ve Avrupa da dahil olmak üzere çeşitli bölgelerdeki banka müşterilerini ve kripto para tüccarlarını hedefleyen bir suç grubudur.” Dedi. “Asylum Ambuscade ayrıca Avrupa ve Orta Asya’daki hükümet kuruluşlarına karşı casusluk yapıyor.”

İltica Ambuscade, Proofpoint tarafından ilk olarak Mart 2022’de, bölgedeki mülteci ve ikmal hareketi hakkında istihbarat elde etmek amacıyla Avrupa devlet kurumlarını hedef alan ulus-devlet destekli bir kimlik avı kampanyası olarak belgelendi.

Slovak siber güvenlik firmasına göre saldırganların amacı, resmi devlet e-posta portallarından gizli bilgileri ve web e-posta kimlik bilgilerini ele geçirmek.

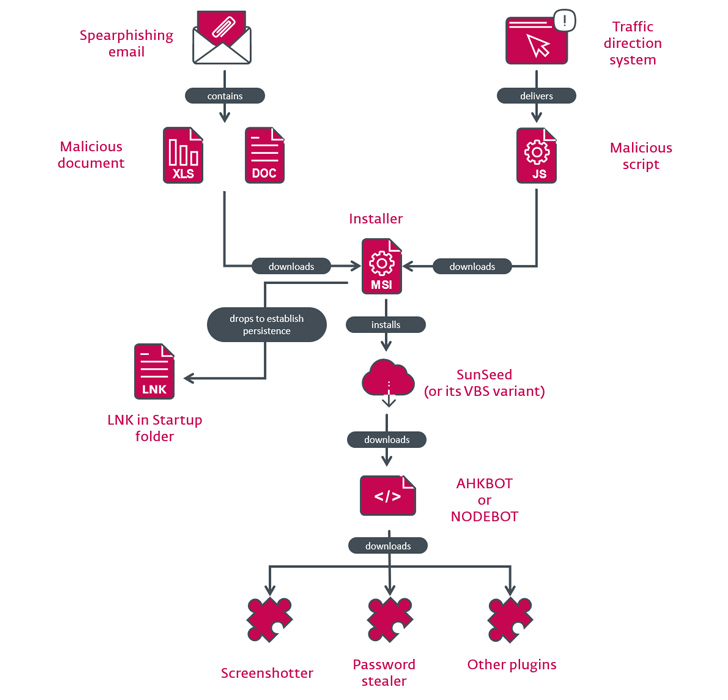

Saldırılar, açıldığında uzak bir sunucudan bir MSI paketi indirmek için VBA kodundan veya Follina güvenlik açığından (CVE-2022-30190) yararlanan kötü amaçlı bir Excel elektronik tablo eki içeren bir hedefli kimlik avı e-postasıyla başlar.

Yükleyici, Lua’da yazılmış SunSeed (veya onun Visual Basic Script eşdeğeri) adlı bir indiriciyi dağıtır ve bu da, uzak bir sunucudan AHK Bot olarak bilinen AutoHotkey tabanlı bir kötü amaçlı yazılımı alır.

İltica Ambuscade ile ilgili dikkate değer olan şey, Ocak 2022’den bu yana dünya çapında 4.500’den fazla kurbanın yer aldığı ve çoğunluğu Kuzey Amerika, Asya, Afrika, Avrupa ve Güney Amerika’da bulunan siber suç çılgınlığıdır.

ESET araştırmacısı Matthieu Faou, “Hedefleme çok geniş ve çoğunlukla çeşitli sektörlerdeki bireyleri, kripto para tüccarlarını ve küçük ve orta ölçekli işletmeleri (KOBİ’ler) içeriyor” dedi.

Saldırıların bir yönü kripto para birimini çalmak için tasarlanmış olsa da, KOBİ’lerin hedeflenmesi büyük olasılıkla erişimi yasadışı karlar için diğer siber suç gruplarına satarak para kazanma girişimidir.

Uzlaşma zinciri, potansiyel kurbanları kötü amaçlı yazılım bulaşmış bir JavaScript dosyası sunan sahte bir web sitesine yönlendirmek için hileli bir Google Reklamı veya bir trafik yönlendirme sisteminin (TDS) kullanılmasını gerektiren ilk izinsiz giriş vektörünü engelleyen benzer bir model izler.

🔐 API Güvenliğinde Uzmanlaşma: Gerçek Saldırı Yüzeyinizi Anlama

API ekosisteminizdeki kullanılmayan güvenlik açıklarını keşfedin ve güçlü güvenlik için proaktif adımlar atın. Bilgilendirici web seminerimize katılın!

Oturuma Katılın

Saldırılar ayrıca, ekran görüntüleri almaktan, şifreleri yağmalamaktan, sistem bilgilerini toplamaktan ve ek truva atları ve hırsızlar yüklemekten sorumlu eklentileri indirmek için kullanılan NODEBOT kod adlı AHK Bot’un Node.js sürümünü de kullandı.

Siber suçlar ve casusluk çabalarındaki neredeyse aynı saldırı zincirleri göz önüne alındığında, “İltica Ambuscade’in bir yandan siber casusluk yapan bir siber suç grubu olduğundan şüpheleniliyor.”

Örtüşmeler, gizli bilgileri çalmak için tasarlanmış ısmarlama kötü amaçlı yazılımlarla ABD ve Almanya’daki şirketleri hedef aldığı bilinen Screentime adlı başka bir etkinlik kümesini de kapsıyor. Proofpoint, tehdit aktörünü TA866 adı altında takip ediyor.

Faou, “Özel siber casusluk operasyonları yürüten bir siber suç grubunu yakalamak oldukça alışılmadık bir durum” dedi ve bunu tehdit ortamında biraz nadir hale getirdi.