adlı yeni bir özel arka kapı Gizli Asker Kuzey Afrika’da bir dizi yüksek hedefli casusluk saldırısının parçası olarak konuşlandırıldı.

Siber güvenlik şirketi Check Point teknik bir raporda, “Stealth Soldier kötü amaçlı yazılımı, öncelikle dosya hırsızlığı, ekran ve mikrofon kaydı, tuş vuruşu kaydı ve tarayıcı bilgilerini çalma gibi gözetleme işlevlerini çalıştıran belgelenmemiş bir arka kapıdır” dedi.

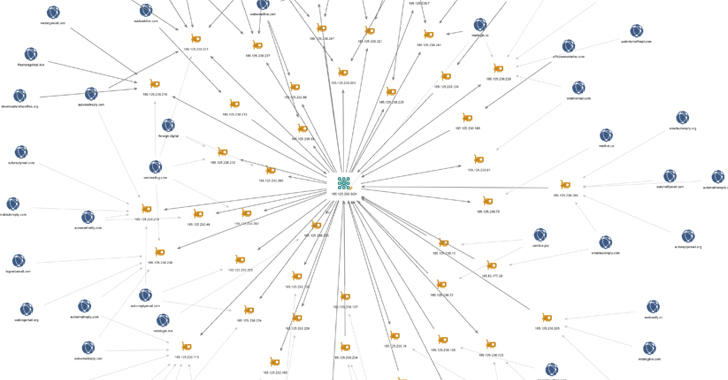

Devam eden operasyon, Libya Dışişleri Bakanlığı’na ait siteleri taklit eden komuta ve kontrol (C&C) sunucularının kullanımıyla karakterize ediliyor. Kampanyayla ilişkili en eski eserler, Ekim 2022’ye kadar uzanıyor.

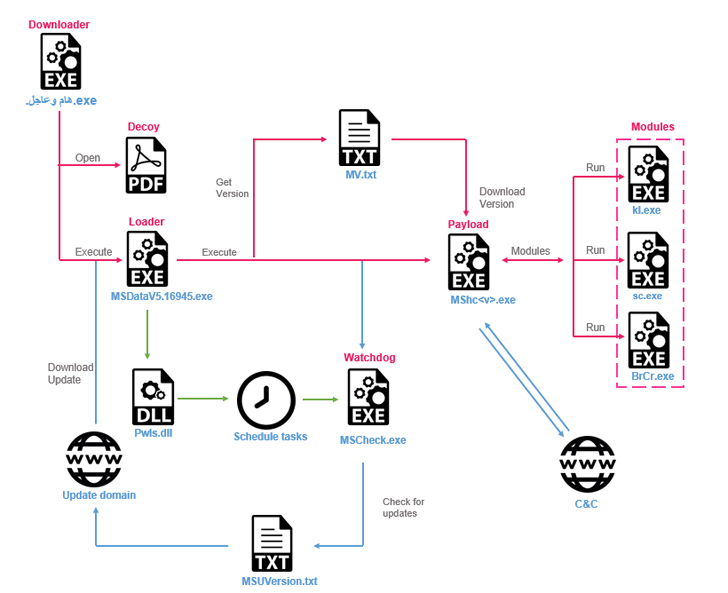

Saldırılar, potansiyel hedeflerin sosyal mühendislik saldırıları aracılığıyla gönderilen ve Stealth Soldier’ı geri almak için bir kanal görevi görürken aynı zamanda boş bir PDF dosyasını aldatıcı bir şekilde görüntüleyen sahte indirici ikili dosyalarını indirmesiyle başlar.

İdareli bir şekilde kullanıldığına inanılan özel modüler implant, dizin listelerini ve tarayıcı kimlik bilgilerini toplayarak, tuş vuruşlarını günlüğe kaydederek, mikrofon sesini kaydederek, ekran görüntüleri alarak, dosya yükleyerek ve PowerShell komutlarını çalıştırarak gözetim yetenekleri sağlar.

Check Point, “Kötü amaçlı yazılım farklı türde komutlar kullanıyor: bazıları C&C’den indirilen eklentiler ve bazıları kötü amaçlı yazılımın içindeki modüller.”

Bazı bileşenler artık alınamıyor, ancak ekran yakalama ve tarayıcı kimlik bilgisi hırsızı eklentilerinin GitHub’da bulunan açık kaynaklı projelerden ilham aldığı söyleniyor.

🔐 API Güvenliğinde Uzmanlaşma: Gerçek Saldırı Yüzeyinizi Anlamak

API ekosisteminizdeki kullanılmayan güvenlik açıklarını keşfedin ve güçlü güvenlik için proaktif adımlar atın. Bilgilendirici web seminerimize katılın!

Oturuma Katılın

Dahası, Stealth Soldier altyapısı, 2019’da Mısırlı gazetecileri ve insan hakları aktivistlerini hedef alan Eye on the Nile adlı başka bir kimlik avı kampanyasıyla ilişkili altyapıyla örtüşüyor.

Gelişme, o zamandan beri “bu tehdit aktörünün ilk olası yeniden ortaya çıkışının” sinyalini veriyor ve grubun Mısır ve Libya hedeflerini gözetlemeye yönelik olduğunu gösteriyor.

Check Point, “Kötü amaçlı yazılımın modüler yapısı ve birden fazla bulaşma aşamasının kullanımı göz önüne alındığında, saldırganların yakın gelecekte taktiklerini ve tekniklerini geliştirmeye ve bu kötü amaçlı yazılımın yeni sürümlerini dağıtmaya devam etmesi muhtemeldir” dedi.