Güvenlik araştırmacıları, şu anda ABD merkezli hükümet kuruluşlarını ve çok sayıda yüksek değerli sektörü hedef alan kampanyalarda yer alan, gizli bir birinci aşama kötü amaçlı yazılım yükleyicisi olan CastleLoader hakkında alarm veriyor.

ANY.RUN’un kötü amaçlı yazılım analiz ekibinin yakın zamanda yaptığı derinlemesine incelemeye göre, yükleyicinin Avrupa genelinde kamu sektörü ağlarına, BT sağlayıcılarına, lojistik ve seyahat şirketlerinin yanı sıra kritik altyapı kuruluşlarına yönelik saldırılarda gözlemlendiği ve tek bir takipli kampanyanın en az 469 cihazı etkilediği görüldü.

CastleLoader, bilgi hırsızları ve uzaktan erişim truva atları (RAT’lar) gibi takip eden yükleri sessizce iletmek üzere tasarlanmış, daha geniş bir izinsiz giriş zincirinde ilk dayanak noktası olarak hizmet eder.

Bu ikincil araçlar bir kez oluşturulduktan sonra büyük ölçekli kimlik bilgileri hırsızlığına ve kurban ortamlarına kalıcı erişime olanak tanıyarak veri hırsızlığı ve uzun vadeli riskleri önemli ölçüde artırır.

Yükleyici, 2025’in başından beri aktif olarak kullanılıyor ve yüksek enfeksiyon oranı ve esnek dağıtım modeli nedeniyle tehdit aktörleri arasında hızla popülerlik kazandı.

Çeşitli kampanyalarda CastleLoader, kurbanların sorun giderme, doğrulama veya yazılım güncellemeleri kisvesi altında saldırgan tarafından sağlanan komutları manuel olarak yürütmeleri için kandırıldığı “ClickFix” sosyal mühendislik tekniği aracılığıyla dağıtılıyor.

Bu kurulum, ClickFix ilk erişim vektörünü sağlarken CastleLoader, ana kötü amaçlı yükü tamamen belleğe enjekte eden ve çalıştıran ikinci aşama olarak çalışır.

ANY.RUN’un analizi, CastleLoader’ın tespitten kaçınmak için kasıtlı olarak karmaşık, çok aşamalı bir yürütme zincirine güvendiğini ortaya koyuyor: Inno Kurulum yükleyicisi, AutoIt3.exe ve derlenmiş bir AutoIt betiği de dahil olmak üzere bir dizi yardımcı dosya bırakır ve bu daha sonra ortamı hazırlar ve eski bir JScript.NET derleyicisi olan jsc.exe’nin askıya alınmış bir örneğini başlatır.

Dikkatlice düzenlenmiş bir süreç boşaltma tekniği aracılığıyla CastleLoader, jsc.exe’nin adres alanına kötü amaçlı bir PE görüntüsü enjekte eder, süreç bağlamını değiştirir ve son yükün yalnızca görünüşte meşru bir süreç içinde bir bellek içi modül olarak var olması için yürütmeye devam eder.

Her aşama kendi başına zararsız göründüğünden ve çekirdek yük hiçbir zaman son biçiminde diskte bulunmadığından, statik imzalar, basit buluşsal yöntemler ve temel süreç izleme büyük ölçüde etkisizdir.

Birçok EDR aracı yalnızca normal bir yükleyiciye ve meşru bir Windows bileşenine benzeyen şeyleri görürken, gerçek kötü amaçlı mantık, değiştirilmiş ancak yine de “normal görünen” bir süreç içinde çalışır.

ANY.RUN analistleri, CastleLoader’ın davranışını tam olarak haritalandırmak için etkileşimli sanal alan telemetrisini derinlemesine tersine mühendislikle birleştirdi.

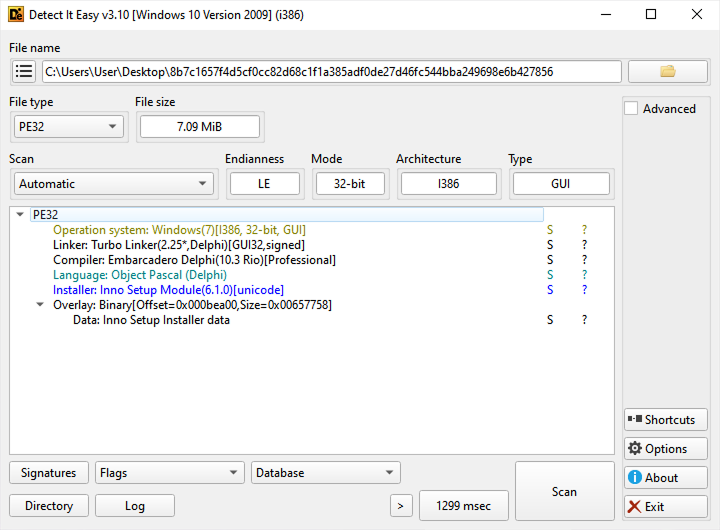

İkili dosyaya temel bir genel bakış elde etmek için onu DIE (Kolay Algıla) aracılığıyla işleyelim.

Enjekte edilen modülü bellekten boşaltıp Ghidra’ya yükleyerek, karma WinAPI adlarına dayalı özel bir API çözme rutinini ve yapılandırma verileri için özel bir dize şifre çözme mekanizmasını ortaya çıkardılar.

Ekip, özel olarak oluşturulmuş bir ayrıştırıcı kullanarak, ağ parametreleri, muteks değerleri, kullanıcı aracısı dizeleri ve komut ve kontrol (C2) uç noktası dahil olmak üzere CastleLoader’ın çalışma zamanı yapılandırmasının kodunu otomatik olarak çözebildi.

Yapılandırma 94’te HTTP tabanlı bir C2 içerir[.]159[.]113[.]32’nin yanı sıra görevlendirme ve durum raporlamaya yönelik sabit kodlu yollar, kötü amaçlı yazılımın yapılandırılmış, uzaktan kontrol edilen işlemler için tasarlandığını doğruluyor.

Statik dizeler, ancak iki UTF-16LE karakteriyle DWORD’lerde paketlenmiş ve doğrudan yığının üzerine yerleştirilmiş bir şifrelenmiş bayt yığını.

Araştırmacılar, CastleLoader’ın modern yükleyicilerin hem imza tabanlı hem de basit davranışsal savunmaları atlayacak şekilde tasarlandığı daha geniş bir eğilimin örneğini oluşturduğunu vurguluyor.

Sonuç olarak savunmacılar, canlı kötü amaçlı yazılım yürütmelerinden elde edilen gerçek zamanlı tehdit istihbaratına giderek daha fazla güveniyor.

ANY.RUN, binlerce korumalı alan örneğinden toplanan telemetri ve göstergelerin doğrudan tehdit istihbarat hizmetlerine beslendiğini ve güvenlik operasyon merkezlerinin (SOC’ler) geleneksel raporlama döngülerini beklemek yerine yeni ortaya çıkan yükleyicileri, hırsızları ve RAT’ları doğada göründükleri anda tespit etmelerine olanak sağladığını belirtiyor.

CastleLoader, ABD devlet kurumları ve kritik altyapı operatörleri için yalnızca bellek içi yükleri izleme, jsc.exe gibi sistem araçlarını içeren olağandışı süreç zincirlerini inceleme ve yüksek kaliteli tehdit istihbaratı akışlarını entegre etme ihtiyacının altını çiziyor.

IOC’ler

| Dosya adı | Tanım | MD5 | SHA1 | SHA256 |

|---|---|---|---|---|

| 8b7c1657f4d5cf0cc82d68c1f1a385adf0de27d46fc544bba249698e6b427856.exe | Inno Kurulum Yükleyicisi | 9A0960C674378A049B8D9AD0E1C641C3 | 0580A364AB986B051398A78D089300CF73481E70 | 8B7C1657F4D5CF0CC82D68C1F1A385ADF0DE27D46FC544BBA249698E6B427856 |

| özgürce.a3x | AutoIt Komut Dosyası | AFBABA49796528C053938E0397F238FF | DD029CD4711C773F87377D45A005C8D9785281A3 | FDDC186F3E5E14B2B8E68DDBD18B2BDA41D38A70417A38E67281EB7995E24BAC |

| payload.exe | CastleLoader Çekirdek Modülü | 1E0F94E8EC83C1879CCD25FEC59098F1 | 9E11E8866F40E5E9C20B1F012D0B68E0D56E85B3 | DFAF277D54C1B1CF5A3AF80783ED878CAC152FF2C52DBF17FB05A7795FE29E79 |

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.