Seul’deki Kore Üniversitesi Siber Güvenlik Okulu’ndaki araştırmacılar, CASPER adlı yeni bir gizli kanal saldırısının, hava boşluklu bilgisayarlardan yakındaki bir akıllı telefona 20 bit/sn hızında veri sızdırabildiğini bildirdi.

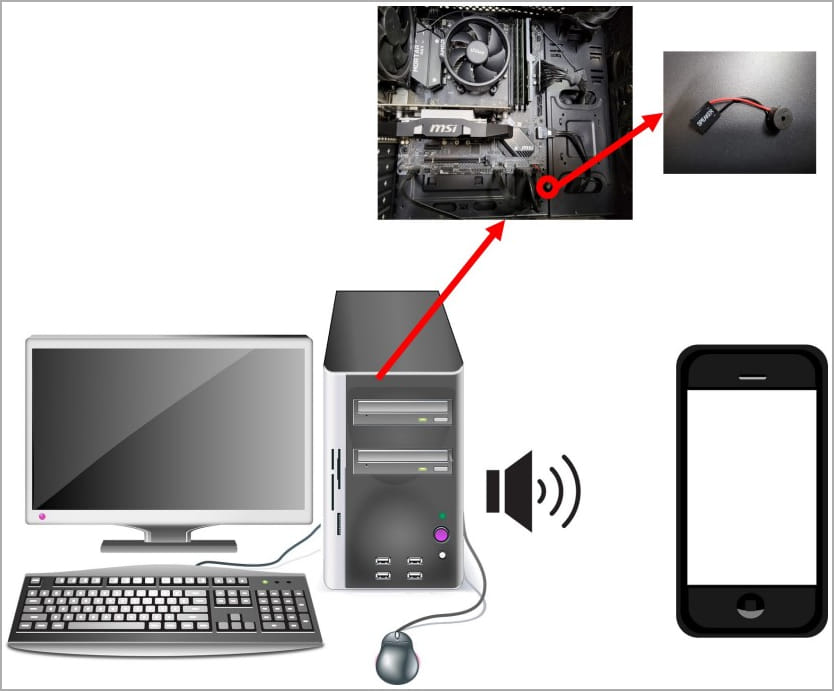

CASPER saldırısı, insan kulağının duyamayacağı yüksek frekanslı sesi iletmek ve 1,5 metreye kadar bir mikrofona ikili veya Mors kodu iletmek için hedef bilgisayarın içindeki dahili hoparlörleri veri iletim kanalı olarak kullanır.

Alıcı mikrofon, saldırganın cebindeki sesi kaydeden bir akıllı telefonda veya aynı odadaki bir dizüstü bilgisayarda olabilir.

Araştırmacılar daha önce harici hoparlörlerden yararlanan benzer saldırılar geliştirmişti. Bununla birlikte, hükümet ağları, enerji altyapısı ve silah kontrol sistemleri gibi kritik ortamlarda kullanılan hava boşluklu, ağdan izole edilmiş sistemlerin harici hoparlörlere sahip olması pek olası değildir.

Öte yandan, açılış bip sesleri gibi sesli geri bildirim sağlayan dahili hoparlörler hala gerekli görülüyor, bu nedenle genellikle mevcutlar ve bu da onları daha iyi adaylar yapıyor.

hedefi enfekte etmek

Ağdan izole edilmiş bilgisayarları hedef alan hemen hemen tüm gizli kanal saldırılarında olduğu gibi, hedefe fiziksel erişimi olan sahtekar bir çalışan veya sinsi bir davetsiz misafirin önce hedefe kötü amaçlı yazılım bulaştırması gerekir.

Bu senaryo uygulanamaz ve hatta abartılı görünse de, geçmişte başarılı bir şekilde gerçekleştirilen bu tür saldırıların birden çok örneği olmuştur; örneğin İran’ın Natanz’daki uranyum zenginleştirme tesisini hedef alan Stuxnet solucanı, Agent.BTZ kötü amaçlı yazılımı. bir ABD askeri üssüne ve beş yılı aşkın bir süredir hava boşluklu hükümet ağlarından gizlice bilgi toplayan Remsec modüler arka kapısına bulaştı.

Kötü amaçlı yazılım, hedefin dosya sistemini kendi kendine numaralandırabilir, sabit kodlanmış bir listeyle eşleşen dosyaları veya dosya türlerini bulabilir ve bunları dışarı sızdırmaya çalışabilir.

Daha gerçekçi bir şekilde, böyle yavaş bir veri aktarım hızı için daha uygun olan keylogging gerçekleştirebilir.

Kötü amaçlı yazılım, hedeften dışarı sızacak verileri ikili veya Mors kodunda kodlayacak ve frekans modülasyonu kullanarak dahili hoparlör aracılığıyla ileterek 17 kHz ve 20 kHz aralığında algılanamayan bir ultrason elde edecek.

Sonuçlar

Araştırmacılar, hedef olarak Linux tabanlı (Ubuntu 20.04) bir bilgisayar ve alıcı olarak bir Samsung Galaxy Z Flip 3 kullanarak, 20 kHz’e kadar örnekleme frekansına sahip basit bir kayıt cihazı uygulaması çalıştırarak açıklanan modeli denediler.

Mors kodu deneyinde, araştırmacılar bit başına uzunluğu 100 ms olarak ayarladılar ve noktalar için 18 kHz ve çizgi için 19 kHz kullandılar. Akıllı telefon 50 cm uzağa yerleştirildi ve gönderilen “gizli” kelimesinin kodunu çözebildi.

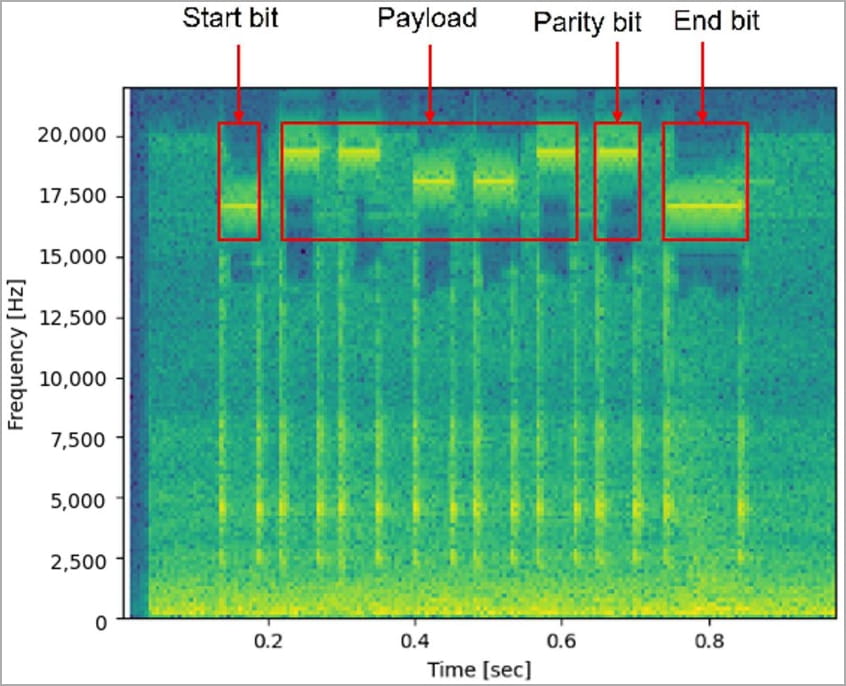

İkili veri deneyinde, bit başına uzunluk 50 ms’ye ayarlandı, sıfırları 18 kHz’de ve 1’leri 19 kHz’de aktarıyordu. Yeni bir mesajın başlangıcını belirtmek için 17 kHz’de 50 ms’lik bir başlangıç/bitiş biti de kullanıldı.

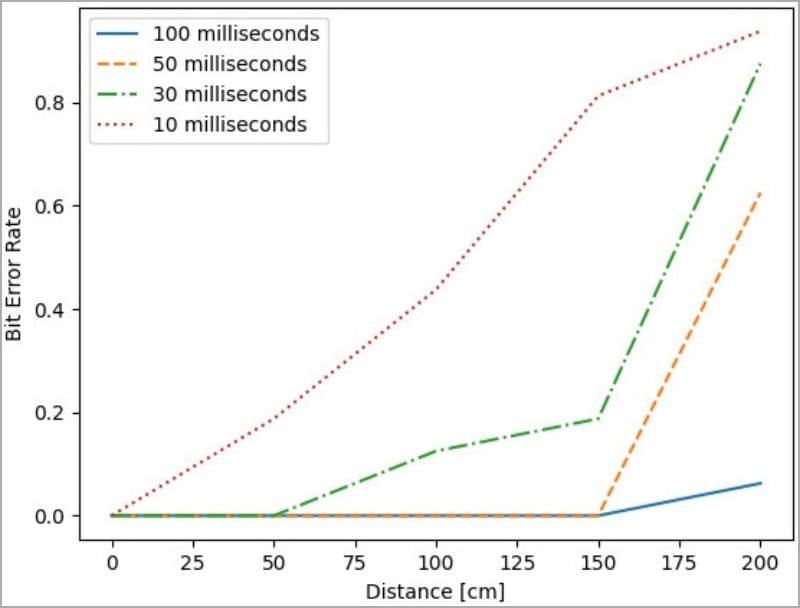

Yürütülen testlere göre, alıcının maksimum mesafesi 1,5 metredir (4,9 ft), bit başına uzunluk 100 ms’dir.

Bununla birlikte, deneyin genel sonuçları, bit başına uzunluğun bit hata oranını etkilediğini ve bit başına uzunluk 50 ms olduğunda maksimum güvenilir iletim bit hızı olan 20 bit/s’ye ulaşılabileceğini göstermektedir.

Bu veri aktarım hızında, kötü amaçlı yazılım tipik bir 8 karakter uzunluğundaki parolayı yaklaşık 3 saniyede ve 2048 bitlik bir RSA anahtarını 100 saniyede iletebilir.

Örneğin 10 KB’lık küçük bir dosya gibi bunun üzerindeki herhangi bir dosyanın, koşullar ideal olsa ve iletim sırasında hiçbir kesinti meydana gelmese bile, hava boşluklu sistemden dışarı sızması bir saatten fazla zaman alacaktır.

Yavaş veri hızına bir çözüm, çoklu eş zamanlı iletimler için frekans bandını değiştirmek olabilir; ancak, dahili hoparlörler yalnızca tek bir frekans bandında ses üretebilir, bu nedenle saldırı pratikte sınırlıdır.

Araştırmacılar, en basiti dahili hoparlörü görev açısından kritik bilgisayarlardan çıkarmak olan CASPER saldırısına karşı savunma yollarını paylaştı.

Bu imkansızsa, savunucular, üretilen tüm frekansları duyulabilir ses spektrumunda tutmak için yüksek geçişli bir filtre uygulayabilir ve ultrason yayınlarını engelleyebilir.

Hava boşluklu sistemlere yönelik diğer gizli kanal saldırılarıyla ilgileniyorsanız, veri taşıyan elektromanyetik dalgalar oluşturmak için PSU’yu kullanan COVID-bit’e göz atın.

Benzer saldırıların diğer örnekleri, Mors kodu sinyallerini iletmek için hedefin ağ kartının LED ışıklarına dayanan ETHERLED ve kablosuz antenler olarak SATA kablolarını kullanan SATAn adlı saldırıdır.