Yakın zamanda yapılan bir soruşturma Casio. Araştırmacılar, muhtemelen Magento veya benzer e-ticaret platformlarındaki güvenlik açıklarından kaynaklanan bu enfeksiyonları ortaya çıkardılar ve etkilenen tüm tarafları bilgilendirmek için çalışıyorlar.

İstemci tarafı web güvenlik sağlayıcısı JScrambler, bir hakkında özel ayrıntılar yayınladı. Web Skimmer enfeksiyonu Bu, elektronik marka Casio’nun İngiltere web sitesini ve 16 ek kurbanı etkiledi ve 28 Ocak’ta tespit edildi.

David Alves ve Pedro Marrucho ile araştırmacı Pedro Fortuna, hackread.com ile paylaşılan blog yazısında, Skimmer’ın çift girişli bir web sıyırma saldırısı kullandığını yazdı. Kurbanların aynı Rus barındırma sağlayıcısından bir senaryo yükledikleri ve bir web sıyırma araç setinin kullanımını önerdikleri bildirildi.

Daha fazla problama, sıyırıcı enfeksiyonların magento web depolarındaki savunmasız bileşenlerden kaynaklandığını ortaya koydu. Bazı barındırma alanları, 16 yıl önce bile uzun bir geçmişe sahipti ve saldırganların daha eski, potansiyel olarak geçersiz alanların itibarından yararlandığını gösteriyor.

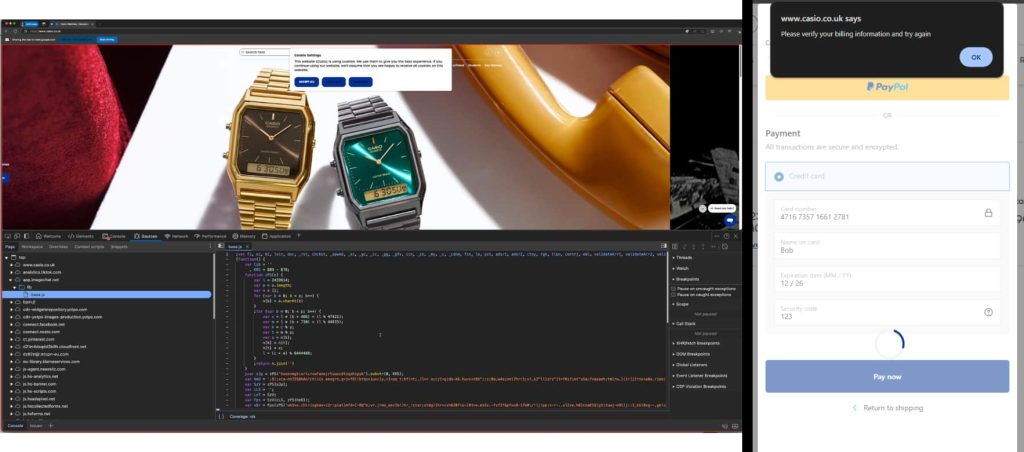

İlginç bir şekilde, ödeme sayfalarını hedefleyen tipik sıyırıcıların aksine, bu, sepet sayfasını hedefledi. Yakaladı Çıkış yapmak Düğme tıklayıp bir açılır pencerede sahte, çok aşamalı bir ödeme formu olan kullanıcılara tıklayın. Bu form, adlar, faturalandırma adresleri, iletişim bilgileri ve kredi kartı bilgileri gibi hassas bilgiler topladı.

Araştırmacılara göre Blog yazısıbu sahte formu gönderdikten sonra, kullanıcılar bir hata mesajı aldı ve meşru ödeme sayfasına yönlendirildiler ve ödeme ayrıntılarını iki kez girmeye zorlandı-çift girişli sıyırma olarak bilinen bir taktik.

Skimmer’ın tasarım kullanıcılarındaki bir kusur nedeniyle, “Sepete Ekle” yerine “Şimdi Satın Al” ı tıklayan kullanıcılar etkilenmedi. Bununla birlikte, senaryo, belirli durumlarda sıyırma sunucusu tarafından iade edilmesini engelleyen sofistike bir algılama kaçakçılığı tekniği sergiledi, JScrambler araştırmacıları tekrar tekrar gözlemledi.

Casio UK’ye yapılan saldırı iki aşamalı bir sıyırıcı içeriyordu. Başlangıç yükleyici, alışılmadık derecede gözlemsiz, tipik bir üçüncü taraf komut dosyası olarak karışacak şekilde tasarlanmıştır. Bu yükleyici daha sonra daha karmaşık, şaşkın bir ikinci aşama skimmer enjekte etti. Bu ikinci aşama skimmer, tespitten kaçınmak için özel kodlama ve XOR tabanlı dize gizleme gibi teknikler kullandı.

Çalınan veriler, eksfiltrasyondan önce AES-256-CBC kullanılarak şifrelendi. Araştırmacılar, eksfiltrasyon talebinde yer alan anahtar ve başlatma vektörünü (IV) kullanarak verilerin şifresini çözebildiler. Pefiltrated bilgileri, faturalandırma adreslerinden ve iletişim bilgilerinden kredi kartı bilgilerini tamamlamaya kadar çok çeşitli hassas veriler içeriyordu.

14-24 Ocak ayları arasında aktif olan Casio UK enfeksiyonu, şirketin uyarılmasından sonraki 24 saat içinde ele alındı. Araştırmalar, Casio UK’nin içerik güvenliği politikasının (CSP), yalnızca rapor moduna yönelik yapılandırması ve uygun raporlama mekanizmalarının eksikliği nedeniyle bir saldırının önlenmesinde etkisiz olduğunu ortaya koydu.

“Casio.co.uk Skiming olayı, içerik güvenliği politikası (CSP) nispeten basit bir standart olmasına rağmen, genellikle yönetilmesinin zor olduğunu kanıtlıyor. Hatalar yapmak kolaydır, bu da genellikle şirketlerin sadece engellemeye karşı bir rapor seçmesine yol açan, bu da faydanın önemli bir bölümünü de ortadan kaldırır ”dedi.