Arkasındaki mali amaçlı tehdit aktörleri Casbaneiro bankacılık kötü amaçlı yazılım ailesinin bir makinede tam yönetici ayrıcalıkları elde etmek için bir Kullanıcı Hesabı Denetimi (UAC) atlama tekniğini kullandığı gözlemlendi;

The Hacker News ile paylaşılan bir açıklamada Sygnia, “Hala büyük ölçüde Latin Amerika finans kurumlarına odaklanmış durumdalar, ancak tekniklerindeki değişiklikler çok bölgeli finans kuruluşları için de önemli bir risk oluşturuyor.” Dedi.

Metamorfo ve Ponteiro olarak da bilinen Casbaneiro, ilk olarak 2018’de Latin Amerika finans sektörünü hedef alan toplu e-posta spam kampanyalarında ortaya çıkan bankacılık truva atı ile tanınır.

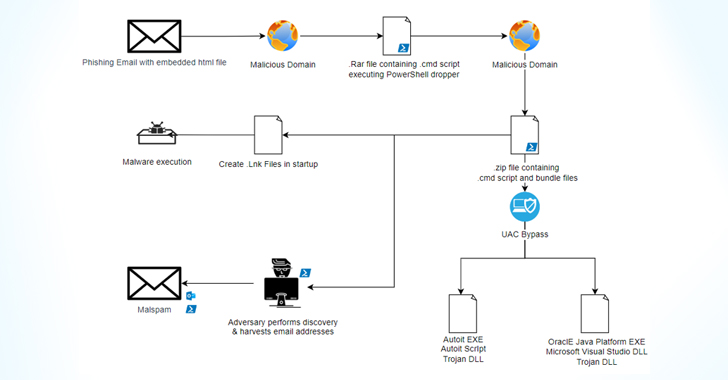

Bulaşma zincirleri tipik olarak, başlatıldığında, bankacılık kötü amaçlı yazılımının konuşlandırılmasıyla sonuçlanan bir dizi adımı etkinleştiren bubi tuzaklı bir eke işaret eden bir kimlik avı e-postasıyla başlar.

Ayrıca bu aşamada indirilen, Horabot adlı, bulaşmayı ihlal edilen kuruluşun diğer şüphelenmeyen çalışanlarına dahili olarak yaymak için tasarlanmış bir ikili dosyadır.

Siber güvenlik şirketi, Nisan 2022’de yayınlanan önceki bir raporda, “Bu, e-posta başlıklarında (şüpheli harici alanlar) tipik olarak e-posta güvenlik çözümlerinin harekete geçmesini ve hafifletilmesini tetikleyecek belirgin anormallikler olmadığından, gönderilen e-postaya güvenilirlik katıyor.”

Son saldırı dalgalarında değişen şey, saldırının, hedefi bir RAR dosyasını indirmeye yönlendiren bir HTML dosyasına bağlantı içeren hedef odaklı kimlik avı e-postası tarafından başlatılmasıdır; bu, bir ZIP dosyasına indirme bağlantısı içeren kötü amaçlı PDF eklerinin kullanımından bir sapmadır.

İçeriden Gelen Tehditlere Karşı Kalkan: SaaS Güvenlik Duruş Yönetiminde Ustalaşın

İçeriden gelen tehditler konusunda endişeli misiniz? Seni koruduk! SaaS Güvenlik Duruş Yönetimi ile pratik stratejileri ve proaktif güvenliğin sırlarını keşfetmek için bu web seminerine katılın.

Bugün katıl

Çalışma tarzındaki ikinci büyük değişiklik, fodhelper.exe’nin bir UAC baypası elde etmek ve yüksek bütünlük düzeyinde yürütme elde etmek için kullanılmasıyla ilgilidir.

Sygnia, Casbaneiro saldırganlarının C:\Windows üzerinde sahte bir klasör oluşturduğunu da gözlemlediğini söyledi.[space]\system32 fodhelper.exe yürütülebilir dosyasını kopyalamak için, özel hazırlanmış yolun izinsiz girişte hiç kullanılmadığı söylense de.

Şirket, “Saldırganın sahte klasörü AV algılamalarını atlamak veya bu klasörü UAC atlaması için Microsoft imzalı ikili dosyalara sahip yandan yüklenen DLL’ler için kullanmak üzere dağıtması mümkündür” dedi.

Geliştirme, DBatLoader adlı bir kötü amaçlı yazılım yükleyicinin yanı sıra Warzone RAT (aka Ave Maria) gibi uzaktan erişim truva atları sağlayan kampanyalarda kullanılan yöntemle, sahte güvenilir klasör yaklaşımının son aylarda vahşi doğada üçüncü kez tespit edildiğini gösteriyor.