ÖNEMLİ BULGULAR

- Pakistan ve Hindistan’daki askeri ve diplomatik personeli hedef almasıyla tanınan Pakistanlı bir grup olan APT36, Android cihazlara CapraRAT bulaştırmak için YouTube’u kullanıyor.

- CapraRAT, saldırganlara virüs bulaşmış cihazlardaki verilerin çoğu üzerinde kontrol sağlayan oldukça istilacı bir RAT’tır.

- Saldırganlar, CapraRAT’ı dağıtmak için üçüncü taraf web sitelerinde barındırılan sahte YouTube Android uygulamalarını kullanıyor.

- Kötü amaçlı uygulamalar kurulum sırasında riskli izinler talep ediyor ve veri çıkarabiliyor, ses/video kaydedebiliyor, güçlü casus yazılım olarak hizmet verebiliyor ve hassas iletişim verilerine erişebiliyor.

- Araştırmacılar kuruluşlara ve bireylere APT36’ya karşı savunmalarını değerlendirmelerini tavsiye ediyor.

- Saldırganın, Pakistan ve Hindistan’daki diplomatik/askeri personeli hedef aldığı bilinen Şeffaf Kabile adlı Pakistanlı bir grup olduğundan şüpheleniliyor.

- Saldırgan, CapraRAT’ı dağıtmak için Android için YouTube’u taklit eden kötü amaçlı Android uygulamalarını kullanıyor.

SentinelLabs, gelişmiş kalıcı tehdit (APT) aktörünün Pakistan ve Hindistan askeri ve diplomatik sektörleri ile Hindistan eğitim sektöründeki bireyleri ve kuruluşları hedef almak için kullandığı taktikler hakkında araştırma bulgularını yayınladı.

Raporun yazarı Alex Delamotte, son saldırı serisinde saldırganın, birincil yem olarak üçüncü taraf web sitelerinde barındırılan sahte YouTube Android uygulamalarını kullandığını belirtti.

SentinelLabs, CapraRAT mobil uzaktan erişim truva atını (RAT) dağıtan üç APK paketi (üç Android uygulaması) keşfetti. Bu RAT, Transparent Tribe veya APT36 olarak takip edilen Pakistanlı bir aktörle bağlantılı.

Bu aktör, kötü amaçlı/güvenliği ihlal edilmiş Android uygulamaları kullanmasıyla biliniyor ve Hindistan savunma/hükümet kuruluşlarını, özellikle de Keşmir işleriyle bağlantılı olanları hedef alıyor. Aynı zamanda Pakistan askeri personelini/kurumlarını ve insan hakları aktivistlerini de hedef alıyor.

Aktörün amacı istihbarat bilgisi toplamak ve Windows, Linux ve Android sistemlerine sızmak için çeşitli araçlar kullanmaktır.

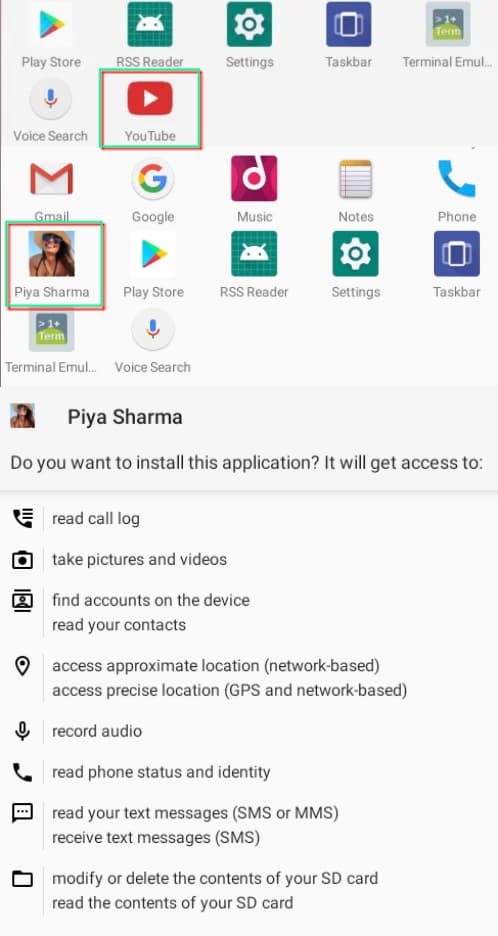

Bu uygulamalar Android için YouTube olarak görünmektedir ancak kötü niyetli amaçlarla başlatılan sahte sürümlerdir. Oyuncu, bu uygulamaları orijinal YouTube uygulamasını taklit edecek şekilde tasarladı, ancak dikkatli gözlem, bunların doğasında olan kusurları ortaya koyuyor. Örneğin, hizmeti yüklemek için WebView kullanılması ve orijinal platformun pek çok imza özelliğinin bulunmaması nedeniyle uygulamalar bir uygulamadan çok web tarayıcılarına benzer.

CapraRAT, saldırganın bulaştığı Android cihazlardaki verilerin çoğu üzerinde kontrol sahibi olmasını sağlayan oldukça istilacı bir araçtır. Yükleme işlemi sırasında uygulamalar riskli izinler ister. Kötü amaçlı yazılım veri çıkarabilir, ses/video kaydedebilir, güçlü bir casus yazılım görevi görebilir ve hassas iletişim verilerine erişebilir. Ayrıca arama yapabilir, SMS mesajlarını engelleyebilir/engelleyebilir ve GPS ve Ağ ayarlarını geçersiz kılabilir. Çıkarılan bilgiler saldırganın kontrolündeki sunucuya yüklenir.

Kötü amaçlı yazılım, MeetsApp ve MeetUp adları altında truva atı haline getirilmiş güvenli mesajlaşma/çağrı uygulamaları olarak tanıtılıyor ve sosyal mühendislik tuzakları aracılığıyla dağıtılıyor. Bu kampanyada kötü amaçlı YouTube uygulamaları Google Play veya Android Play Store’dan değil, üçüncü taraf platformlar üzerinden dağıtılıyor.

Araştırmacılar raporlarında APK’ların VirusTotal’a Nisan, Temmuz ve Ağustos 2023’te yüklendiğini tespit etti. Bunlardan ikisinin başlığı YouTube, üçüncüsü ise Piya Sharma adlı YouTube kanalına bağlı. Bu, saldırganın bu adı yem olarak da kullandığını gösterir.

Transparent Tribe’ın “daimi bir aktör” olduğunu söyleyen Delmotte, aktörün güvenilir alışkanlıklar sergilediğini, bu nedenle kuruluşların/bireylerin “bu aktöre ve tehdide karşı savunmayı değerlendirmesi” gerektiğini yazdı.

APT36’nın gelişmiş bir tehdit aktörü olduğunu ve kuruluşların + kullanıcıların bu gruptan gelen saldırıları tespit etmeye ve bunlara yanıt vermeye hazırlıklı olması gerektiğini de unutmamak gerekir. İşte bazı öneriler:

- Android kullanıcıları yalnızca Google Play Store’dan veya diğer güvenilir kaynaklardan uygulama yüklemelidir.

- Kullanıcılar, bilinmeyen gönderenlerden gelen e-postalardaki veya sosyal medya gönderilerindeki bağlantılara tıklama konusunda dikkatli olmalıdır.

- Kullanıcılar cihazlarını ve uygulamalarını en son güvenlik yamalarıyla güncel tutmalıdır.

- Kuruluşlar, çok faktörlü kimlik doğrulama ve çalışanların güvenlik farkındalığı eğitimi gibi en iyi güvenlik uygulamalarını uygulamalıdır.

ÖNEMLİ BULGULAR

- Google Sahte BatteryBot Pro Kötü Amaçlı Yazılım Uygulamasını Siliyor

- Popüler Swing VPN Android Uygulaması DDoS Botnet Olarak Tanımlandı

- Botnet’in yasadışı olarak kripto para madenciliği yapmak için YouTube’u kullandığı ortaya çıktı

- Google, çerez hırsızı kötü amaçlı yazılım kampanyasının YouTuber’ları hedef aldığını ayrıntılarıyla anlatıyor

- YouTube dolandırıcıları Elon Musk’un kimliğine büründü; 150 bin dolar BTC çaldı

- Yeni MMRat Android Truva Atı, Banka Dolandırıcılığı İçin Sahte Uygulama Mağazalarını Kullanıyor