LockBit fidye yazılımı operasyonu, Capital Health hastane ağına Kasım 2023’te düzenlenen siber saldırının sorumluluğunu üstlendi ve yarına kadar çalınan verileri ve müzakere sohbetlerini sızdırma tehdidinde bulundu.

Capital Health, New Jersey’de ve Pensilvanya’nın bazı bölgelerinde iki büyük hastane ile çeşitli uydu ve özel klinikleri işleten bir temel sağlık hizmeti sağlayıcısıdır.

Geçtiğimiz Kasım ayında kuruluş, ağına yapılan bir siber saldırının ardından BT sistemlerinde kesinti yaşadı ve olayın operasyonlarını en az bir hafta etkileyeceği uyarısında bulundu.

Capital Health web sitesinde yer alan bir güvenlik olayı bildirimi, tüm sistemlerin geri yüklendiğini ve operasyonların normale döndüğünü bildirirken, benzer olayların yeniden meydana gelmesini önlemek için ek güvenlik önlemlerinin uygulandığını bildirdi.

Capital Health’in son güncellemeleri, siber saldırıda verilerin çalınıp çalınmadığını hala araştırdıklarını gösteriyor.

LockBit, Capital Health’e yapılan saldırıyı üstlendi

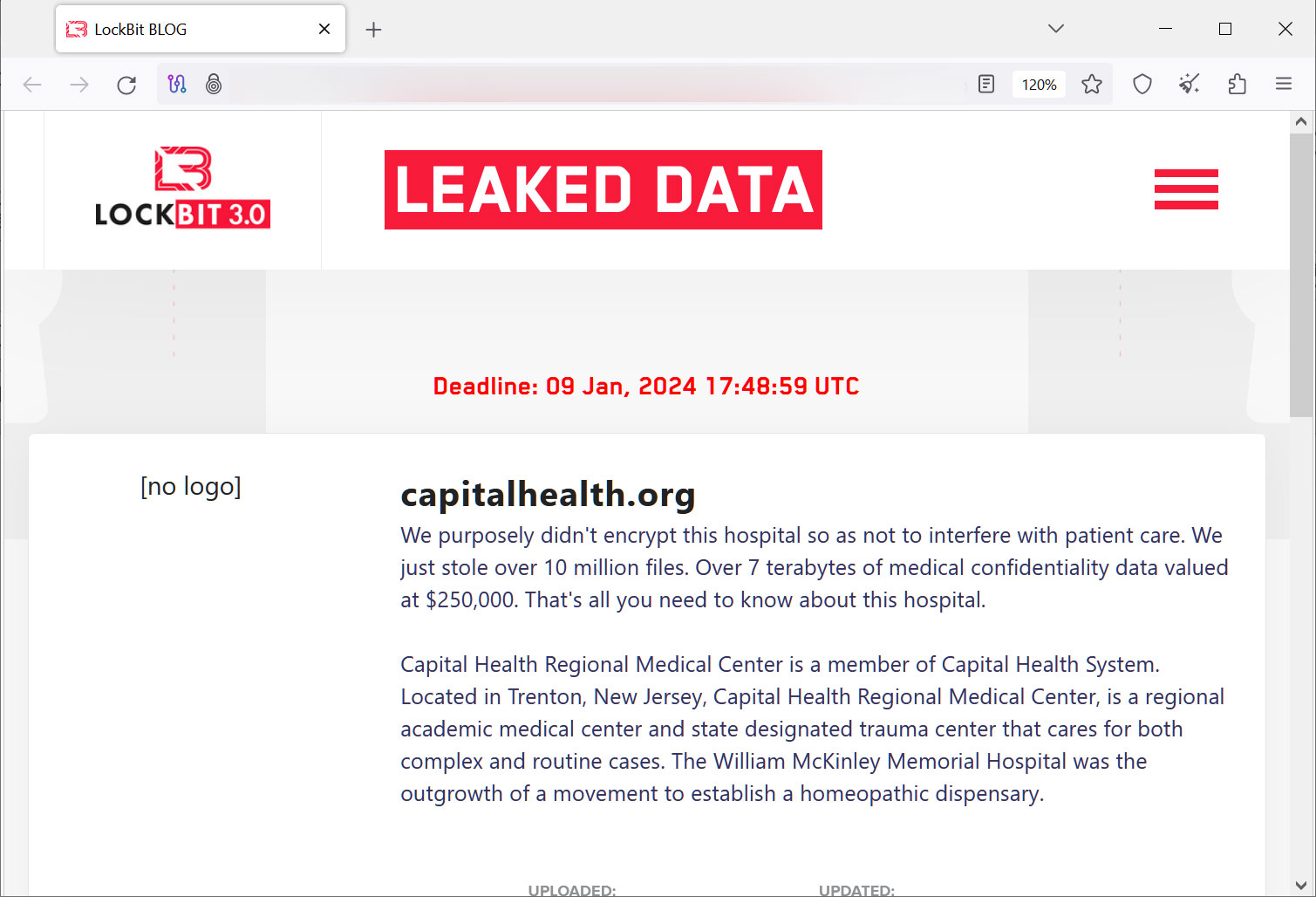

LockBit fidye yazılımı çetesi, dün sağlık şirketini veri sızıntısı gasp portalında listeleyerek Capital Health’e yapılan saldırının sorumluluğunu üstlendi.

Üstelik siber suçlular, kuruluşun fidye ödemesi taleplerini karşılayamaması durumunda yarın sızdırmakla tehdit ettikleri yedi terabaytlık hassas tıbbi veriyi çaldıklarını iddia ediyor.

LockBit’in, bağlı kuruluşlarının (hackerların) hastane ağlarındaki dosyaları şifrelemeyeceğini, ancak gasp amacıyla verileri çalmalarına izin vereceğini belirten bir ortaklık kuralı vardır.

Bu politika, operasyonun bağlı kuruluşları tarafından defalarca ihlal edilmiş olsa da, Capital Health’e yapılan saldırıda LockBit operasyonu, kuruluşun dosyalarını şifrelemekten kasıtlı olarak kaçındıklarını ve bunun yerine yalnızca verileri çaldıklarını söyledi.

Fidye yazılımı çetesi, veri sızıntısı sitesinde “Hasta bakımına müdahale etmemek için bu hastaneyi bilerek şifrelemedik. Sadece 10 milyondan fazla dosya çaldık” dedi.

Fidye yazılımı gruplarının çoğu, sağlık hizmeti sağlayıcılarıyla ilgili katı politikalara sahip olma eğilimindedir; bağlı kuruluşlarına etik nedenlerle bu tür saldırılar yapmamalarını tavsiye eder ve bu talimatlardan sapmaları durumunda onları yasaklar.

Ancak LockBit operasyonu, SickKids çocuk kanseri hastanesi, Almanya’daki Katholische Hospitalvereinigung Ostwestfalen (KHO) ve New York’un kuzeyindeki Kartaca Bölge Hastanesi ve Claxton-Hepburn Tıp Merkezi dahil olmak üzere sağlık ağlarını defalarca hedef aldı.

LockBit operatörlerinin, KHO’ya yapılan saldırının arkasında kendilerinin olmadığını, bunun yerine sızdırılan fidye yazılımı oluşturucusunu kullanan başka bir fidye yazılımı çetesi olduğunu iddia ettiğini belirtmek gerekir. BleepingComputer bu iddiaları bağımsız olarak doğrulayamadı.

LockBit ve diğer siber suç çeteleri saf veri hırsızlığı yaklaşımını izlemeye devam ederse, altyapıya dokunmadan hastane operatörlerine şantaj yapmak, “zararsız” siber saldırılar olduğu yönünde yanlış bir algı yaratacaktır.

Şifrelemesiz fidye yazılımı saldırıları, kurbanın müdahale eyleminin bir parçası olarak sistem kesintilerine, hedeflenen hastanelerde bakım gören birçok kişi için yıkıcı veri ihlallerine ve halihazırda yeterli finansmana sahip olmayan veya ekonomik açıdan sıkıntılı olan kurumlar için önemli mali kayıplara yol açabilir.

Ne yazık ki, Ardent Health Services, Integris Health, ESO Solutions ve Fred Hutchinson Kanser Merkezi (Fred Hutch) gibi diğer kurbanlar da dahil olmak üzere sağlık sektöründe yüksek etkili fidye yazılımı saldırılarının son örnekleri oldukça fazla.