Olarak bilinen Çinli siber casusluk aktörü Camaro Ejderhası güvenliği ihlal edilmiş USB sürücüler yoluyla yayılan, kendi kendine yayılan yeni bir kötü amaçlı yazılım türünden yararlanıldığı gözlemlendi.

The Hacker News ile paylaşılan yeni araştırmasında Check Point, “Geleneksel olarak Güneydoğu Asya ülkeleri birincil odak noktası olsa da, bu son keşif küresel erişimlerini ortaya koyuyor ve USB sürücülerin kötü amaçlı yazılımların yayılmasında oynadığı endişe verici rolü vurguluyor” dedi.

Myanmar, Güney Kore, İngiltere, Hindistan ve Rusya’da USB kötü amaçlı yazılım bulaştığına dair kanıt bulan siber güvenlik şirketi, bulguların 2023’ün başlarında isimsiz bir Avrupa hastanesinde araştırdığı bir siber olayın sonucu olduğunu söyledi.

Soruşturma, kuruluşun doğrudan düşman tarafından hedeflenmediğini, bunun yerine bir çalışanın Asya’daki bir konferansta bir meslektaşının bilgisayarına takıldığında virüs bulaşan bir USB sürücüsü aracılığıyla bir ihlale maruz kaldığını ortaya çıkardı.

Şirket, “Sonuç olarak, Avrupa’daki sağlık kuruluşuna döndükten sonra, çalışan yanlışlıkla virüslü USB sürücüsünü taktı ve bu da enfeksiyonun hastanenin bilgisayar sistemlerine yayılmasına neden oldu.”

Camaro Dragon, yakın zamanda TinyNote adlı Go tabanlı bir arka kapıya ve HorseShell adlı kötü amaçlı bir yönlendirici ürün yazılımı implantına bağlanan düşman ekibiyle, Mustang Panda ve LuminousMoth olarak izlenen etkinlik kümeleriyle taktiksel benzerlikler paylaşıyor.

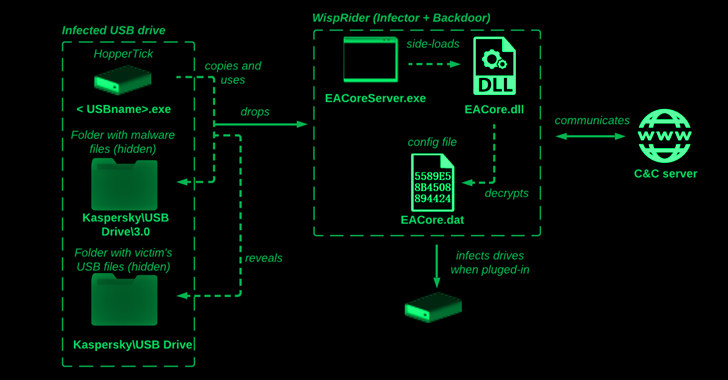

En son bulaşma zinciri, USB sürücüler aracılığıyla yayılan HopperTick olarak bilinen bir Delphi başlatıcısı ve bir makineye bağlandıklarında cihazlara bulaşmaktan sorumlu olan WispRider adlı birincil yükünden oluşuyor.

Check Point araştırmacıları, “İyi huylu bir USB flash sürücü virüslü bir bilgisayara takıldığında, kötü amaçlı yazılım PC’ye takılan yeni bir aygıtı algılar ve dosyalarını manipüle ederek flash sürücünün kökünde birkaç gizli klasör oluşturur” dedi.

WispRider, henüz değilse mevcut ana bilgisayarı etkilemenin yanı sıra, uzak bir sunucuyla iletişim kurmak, yeni bağlanan herhangi bir USB cihazını tehlikeye atmak, rasgele komutları yürütmek ve dosya işlemlerini gerçekleştirmekle görevlidir.

WispRider’ın belirli varyantları ayrıca, Smadav adlı bir Endonezya antivirüs çözümünü atlamak ve G-DATA Total Security gibi güvenlik yazılımı bileşenlerini kullanarak DLL yandan yüklemeye başvurmak için yeteneklere sahip bir arka kapı işlevi görür.

WispRider ile birlikte sunulan başka bir istismar sonrası yük, dosyaları önceden tanımlanmış uzantılara (örn. docx, mp3, wav, m4a, wma, aac, cda ve mid) sahip olarak dışarı sızdırma için hazırlayan disk izleyici (HPCustPartUI.dll) olarak adlandırılan bir hırsız modülüdür. .

🔐 API Güvenliğinde Uzmanlaşma: Gerçek Saldırı Yüzeyinizi Anlamak

API ekosisteminizdeki kullanılmayan güvenlik açıklarını keşfedin ve güçlü güvenlik için proaktif adımlar atın. Bilgilendirici web seminerimize katılın!

Oturuma Katılın

Çinli tehdit aktörlerinin birincil çıkarlarının kapsamının çok ötesindeki ortamlara ulaşmak için bir enfeksiyon vektörü olarak USB cihazlarından yararlandıkları ilk kez gözlemlenmiyor.

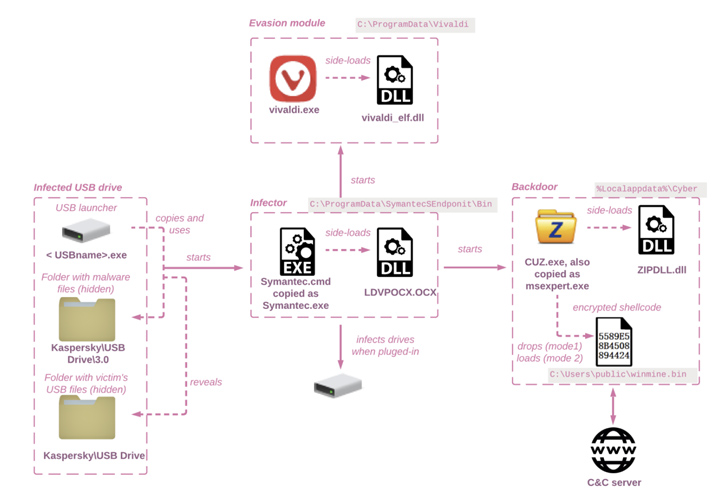

Kasım 2022’de Google’a ait Mandiant, Çin bağlantısı olduğundan şüphelenilen bir tehdit aktörü olan UNC4191’i Filipinler’de MISTCLOAK, DARKDEW ve BLUEHAZE gibi kötü amaçlı yazılımların dağıtımına yol açan bir dizi casusluk saldırısına bağladı.

Trend Micro’nun Mart 2023’te yayınladığı müteakip bir rapor, UNC4191 ile Mustang Panda arasındaki çakışmaları ortaya çıkardı ve ikincisini Güneydoğu Asya’daki ülkeleri hedef alan hedef odaklı kimlik avı kampanyalarında MISTCLOAK ve BLUEHAZE kullanımına bağladı.

Bu gelişme, tehdit aktörlerinin güvenlik çözümlerini atlamak için araçlarını, taktiklerini ve prosedürlerini (TTP’ler) aktif olarak değiştirirken aynı zamanda kurban ağlarından hassas verileri sızdırmak için geniş bir özel araçlar koleksiyonuna güvendiklerinin bir işaretidir.

Araştırmacılar, “Camaro Dragon APT grubu, hedeflenen sistemlere bulaşma yöntemi olarak USB cihazlarını kullanmaya devam ediyor ve bu tekniği diğer yerleşik taktiklerle etkili bir şekilde birleştiriyor” dedi.