Şaşırtıcı gelebilir, ancak sır yönetimi AppSec odasındaki fil haline geldi. Yaygın Güvenlik Açıkları ve Etkilenmeler (CVE’ler) gibi güvenlik açıkları, siber güvenlik dünyasında sıklıkla manşetlere konu olurken, sır yönetimi, kurumsal güvenlik için acil ve etkili sonuçlara yol açabilecek gözden kaçan bir sorun olmaya devam ediyor.

GitGuardian tarafından yakın zamanda yapılan bir araştırma, ABD ve Birleşik Krallık’taki BT karar vericilerinin %75’inin bir uygulamadan en az bir sırrın sızdığını ve %60’ının şirket veya çalışanlar için sorunlara neden olduğunu bildirdi. Şaşırtıcı bir şekilde, yanıt verenlerin yarısından azı (%48) uygulama sırlarını “büyük ölçüde” koruma becerilerine güveniyordu.

adlı çalışma, Uygulayıcıların Sesi: AppSec’teki Sırların Durumu (buradan ücretsiz indirilebilir), mühendislik departmanlarındaki operasyonel gerçekliği yansıtmayan klişelere indirgenen sırların yönetimine yeni bir bakış açısı sağlar.

Modern bulut ve geliştirme operasyonlarında her yerde bulunmalarına rağmen sırlar, en olgun kuruluşlar için bile zorlu bir konu olmaya devam ediyor. Geliştirme döngüsü içinde aynı anda kullanımda olan sırların sayısının artması, sağlam güvenlik önlemlerinin kontrolünden düşmeyi ve “sızmayı” çok kolaylaştırır.

Uygulama Sırlarını Koruma

Bir sır sızdırıldığında artık bir sır olmaktan çıkar ve yetkisiz sistemler veya kişiler tarafından belirli bir süre boyunca erişilebilir olur. Sızıntılar çoğunlukla dahili olarak meydana gelir çünkü sırlar kopyalanıp yapılandırma dosyalarına, kaynak kodu dosyalarına, e-postalara, mesajlaşma uygulamalarına ve daha fazlasına yapıştırılır. Kritik olarak, bir geliştirici sırları koduna veya yapılandırma dosyalarına sabitlerse ve kod bir GitHub deposuna gönderilirse, bu sırlar da gönderilir. Başka bir en kötü durum senaryosu, kötü niyetli bir aktörün, geçen yıl Uber’e olana benzer şekilde, ilk erişimden sonra dahili olarak sızdırılan kimlik bilgilerini ele geçirmeyi başardığında ortaya çıkar.

Uygulayıcıların Sesi araştırması, sırların açığa çıkma tehlikesinin, yanıt verenlerin büyük çoğunluğu tarafından kabul edildiğini kanıtlıyor. Ankete katılanların yüzde yetmiş beşi geçmişte kuruluşlarında gizli bir sızıntı olduğunu söyledi ve %60’ı bunun şirket, çalışanlar veya her ikisi için ciddi sorunlara yol açtığını kabul etti.

Yazılım tedarik zincirlerindeki kilit risk noktaları sorulduğunda, %58’i “kaynak kodu ve havuzları”, “açık kaynak bağımlılıkları” için %53 ve “sabit kodlanmış sırlar” için %47 ile “kaynak kodu ve havuzları” buldu.

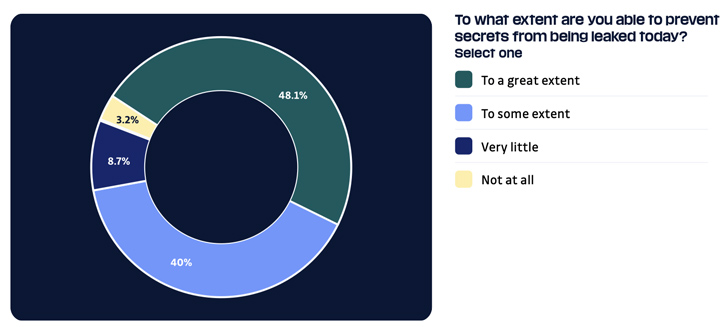

Bununla birlikte, yanıtlar olgunlukta önemli bir boşluk olduğunu göstermektedir. Spesifik olarak, yanıt verenlerin yarısından azı (%48) uygulama sırlarını büyük ölçüde koruma becerilerine güveniyor:

|

| Uygulayıcıların Sesi’nden: AppSec’teki Sırların Durumu |

Ek olarak, yanıt verenlerin dörtte birinden fazlası (%27), gizli kodlanmış sırları tespit etmede özellikle etkisiz olan gizli sızıntıları önlemek için manuel kod incelemelerine güvendiklerini kabul etti.

Son olarak, çalışma ayrıca üst düzey yönetimin (STK’lar, CISO’lar ve siber güvenlik başkan yardımcıları gibi) %53’ünün sırların mesajlaşma uygulamaları aracılığıyla düz metin olarak paylaşıldığına inandığını da ortaya çıkardı.

Zorluklara rağmen, gelişme için umut var. Çalışma, yanıt verenlerin %94’ünün önümüzdeki 12-18 ay içinde sır uygulamalarını geliştirmeyi planladığını ortaya çıkardı; bu, daha iyi sır yönetimi ve kurumsal güvenlik yolunda olumlu bir adımdır. Bununla birlikte, çalışma zamanı koruma araçları gibi diğer araçlara kıyasla yatırım açısından sır yönetiminin yanı sıra sır tespiti ve düzeltmesine öncelik verilmesi gerektiğini belirtmekte fayda var. Yanıt verenlerin %38’i çalışma zamanı uygulama koruma araçlarına yatırım yapmayı planlarken, sırasıyla yalnızca %26 ve %25’i sır tespiti, düzeltme ve gizli yönetim için fon ayırmayı planlıyor.

Kapsamlı Bir Sır Yönetimi Programı

Her yıl daha fazla sır sızdırılıyor. GitGuardian, bir numaralı kod paylaşım platformu GitHub’daki yıllık sızıntı sayısını izler ve sonuçları yıllık State of Secrets Sprawl raporunda yayınlar. Rakamlar bir kez daha alarm veriyor: 2021’de tespit edilen 3 milyon sırdan, sayı %67 artarak 2022’de 10 milyona yükseldi. Ve bu, buzdağının sadece görünen kısmı. Sızıntıların çoğu, küresel bir rakam tahmin etmeyi çok zorlaştıran kurumsal çevre içinde gerçekleşir.

Artan bu riski ele almak için şirketlerin, savunmalarını güçlendirmek için bir öncelik olarak sır yönetimini güçlendirmeleri gerekiyor.

Ubisoft’un eski CISO’su Jason Haddix, GitGuardian ile yakın zamanda yaptığı bir röportajda, şirketin Mart 2022’de Laspsus$ bilgisayar korsanlığı çetesi tarafından hedef alınmasının ardından sır yönetiminin öneminin nasıl ortaya çıktığını anlattı. Kapsamlı bir sır yönetimi programı geliştirme programı:

- Tespit etmek: geçmiş tüm sızıntıları bulabilmek, otomatikleştirilmiş bir araç gerektirir ve bir şirketin gerçek güvenlik duruşuna görünürlük kazandırmak için kritik bir adımdır.

- Önlemek: ön taahhüt kancaları gibi güvenli korkuluklarla sızıntıları mümkün olduğunca önleyerek gelecek için zamandan tasarruf edin.

- Yanıtlamak: Sırlar, paylaşılmaları gerektiği için sızdırılır. Ayrıntılı erişim kontrollerinin yanı sıra bu sırları depolamak, paylaşmak ve döndürmek için araçlara sahip olmak da çok önemlidir.

- Eğitim vermek: yalnızca geliştiriciler için değil, tüm çalışanlar için sırlar hakkında sürekli öğrenme oturumları yapmak, en iyi uygulamaların yanı sıra sırların ve parolaların sabit kodlanmasıyla ilişkili risklerin anlaşılmasını sağlar.

Çözüm

Uygulayıcıların Sesi araştırması, AppSec’te bütünsel bir sır stratejisinin önemini vurgular ve sırların yayılmasıyla ilişkili riskleri azaltmak için en iyi uygulamalara ilişkin değerli bilgiler sağlar. Sır yönetimi, zamanla oluşan bir borca benziyor. Çok uzun süre beklerseniz, odadaki fil eninde sonunda göz ardı edilemeyecek kadar büyüyecek ve kuruluşunuzu ciddi sonuçlarla karşı karşıya bırakacaktır.

Gizli bilgi yönetimi programınızı iyileştirmek istiyorsanız, şu anda atabileceğiniz basit bir adım, GitGuardian’dan şirketinizin GitHub’daki sır sızıntılarının ücretsiz denetimini talep etmektir. Alacağınız otomatik rapor size GitHub’daki aktif geliştiricilerin sayısını, GitHub depolarında zaman içinde açığa çıkan gizli dizilerin sayısını (kategorize edilmiş) ve bunlar arasındaki geçerli sırların yüzdesini gösterir.

Bu, GitHub’daki geliştirici çevrenizi doğru bir şekilde belirlemenize, şirketinizin karşı karşıya olduğu riskin büyüklük sırasını değerlendirmenize ve kapsamlı bir sır yönetimi programına doğru ilk adımı atmanıza yardımcı olacaktır.