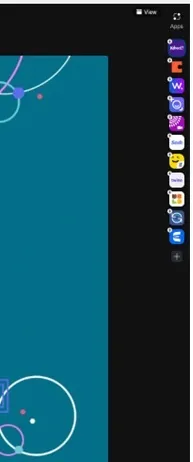

Son Zoom aramalarınızda fark etmiş olabileceğiniz gibi, en son uygulama güncellemesi, oturum ekranınızın sağ tarafına sessizce küçük, kaygan bir uygulama mağazası kenar çubuğu ekledi. Bu özellik, kuruluşunuzdaki herhangi bir işletme kullanıcısının, kenar çubuğunda gösterilen hizmet olarak yazılım (SaaS) uygulamalarını, Zoom oturumlarını kesintiye uğratmadan tek bir düğmeyi tıklatarak entegre etmesine olanak tanır.

Görünüşte zararsız olsa da, bu özellik en büyük gücü ve en büyük SaaS güvenlik risklerinden birini vurgular — bir kuruluştaki herkesin SaaS uygulamalarını benimseme, yapılandırma ve yönetme yeteneği. Bu süreç, hızlı iş etkinleştirme için uygun ve elverişli olsa da, tasarım gereği, herhangi bir dahili güvenlik inceleme sürecini de atlar. Bu, güvenlik ekibinizin hangi uygulamaların benimsendiğini ve kullanıldığını, güvenlik açıkları olup olmadığını, güvenli bir şekilde kullanılıp kullanılmadıklarını veya kullanımlarının çevresine nasıl güvenlik korkulukları yerleştirileceğini bilmelerini sağlar. Sıfır güven güvenlik ilkelerini uygulamak neredeyse imkansız hale gelir.

Ortak sorumluluk

Ancak çalışanlarınızı sorumsuzca SaaS uygulamalarını benimsedikleri için azarlamadan önce, daha fazla uygulama yüklemeleri ve yeni özellikleri benimsemeleri için satıcılar tarafından sürekli olarak teşvik edildiklerini anlamanız gerekir. Evet, uygulamaların kendileri genellikle kritik iş gereksinimlerine hizmet eder ve evet, çalışanlarınız doğası gereği bunları uzun süreli bir güvenlik incelemesine katlanmadan hızlı bir şekilde benimsemek ister. Yine de bunu yapıyorlar çünkü – farkında olsalar da olmasalar da – genellikle kullanıcıları en iyi güvenlik uygulamalarını takip ettiklerine inandırarak yanıltan bilgili uygulama satıcıları tarafından agresif bir şekilde pazarlanıyorlar. Kullanıcıların yükleme sırasında onları duraklatmak ve hakları ve sorumlulukları hakkında okumaya teşvik etmek amacıyla izin ekranlarıyla bombardımana tutulması, kullanıcıların bu ekranları gerçekten okudukları veya onay dilinin şeffaf, doğru veya eksiksiz olduğu anlamına gelmez.

Bu sağlayıcılar, uygulamalarının harika yeni özelliklerini öne çıkarmanın ötesinde, işletme kullanıcılarınıza ve güvenlik ekiplerinize sürekli olarak uygulamalarının güvenli olduğunu, altyapılarının güvenli olduğunu, 7/24 çalışma süresinin %99,999 garantili olduğunu söylüyor ve çalışanlarının sahip olmayacağını garanti ediyorlar. kullanıcı verilerine vb. erişim. Ancak, genellikle paylaşılan sorumluluk güvenlik modelini küçümsemek veya hatta bahsetmemekyalnızca platform altyapısının güvenliğinden sorumlu oldukları ve kullanımı hesapların ele geçirilmesine ve veri kaybına karşı güvence altına almanın müşterinin sorumluluğunda olduğu durumlarda.

Çoğu güvenlik ihlali, kod açıklarından değil, SaaS yanlış yapılandırmasından veya kullanıcı hatasından kaynaklandığından ve kullanıcılarınız bu risklere karşı kendilerini savunmak için yeterli donanıma sahip olmadığından, bu özellikle sorunludur. GitHub, HubSpot, LastPass, Mailchimp, Okta ve yakın zamanda ihlal kurbanı olan diğerleri gibi büyük ve saygın sağlayıcılar bile yanlış yapılandırmalara ve kötüye kullanıma açıktır. Her zaman güvenmelisin, ama satıcı ne olursa olsun doğrula.

Asla varsayma

Diğer durumlarda, güvenlik genellikle sadece varsayılır. Örneğin, tanınmış markalar tarafından işletilen uygulama pazarlarını ele alalım. Satıcıların, kendi pazarlarında satılan her üçüncü taraf uygulamasının güvenlik durumunu inceleme arzusu, mali teşviki veya kapasitesi yoktur. Yine de işi büyütmek için, kullanıcıları orada satılan herhangi bir şeyin, genellikle ihmal yoluyla, pazar yeri satıcısının sağladığı güvenlik düzeyini koruduğuna inandırabilirler. Aynı şekilde, pazaryeri açıklamaları, uygulamalarının büyük, güvenli bir marka ile işbirliği içinde geliştirildiğini veya onun tarafından onaylandığını ima edecek şekilde yazılabilir.

Uygulama pazarlarının kullanımı, son saldırıların çoğuna yol açanlarla aynı riskleri taşıyan üçüncü taraf entegrasyonları oluşturur. Esnasında GitHub saldırı kampanyası Nisan 2022’de saldırganlar, tanınmış satıcılara verilen meşru Heroku ve Travis-CI OAuth jetonlarını çalıp kötüye kullanabildi. GitHub’a göresaldırganlar düzinelerce GitHub müşterisinden ve özel havuzdan veri çalmak için tanınmış satıcılara verilen güven ve yüksek erişimden yararlanabildi.

Benzer şekilde Aralık 2022’de, CI/CD ve DevOps araçlarında uzmanlaşmış bir satıcı olan CircleCI, bir veri ihlaliyle bazı müşteri verilerinin çalındığını doğruladı. Soruşturmanın tetikleyicisi bir güvenliği ihlal edilmiş GitHub OAuth jetonu. CircleCI ekibi tarafından yapılan araştırmaya göre, saldırganlar bir CircleCI mühendisinin geçerli bir oturum belirtecini çalabildiler, bu da onların iki faktörlü kimlik doğrulama korumasını atlamalarına ve üretim sistemlerine yetkisiz erişim elde etmelerine olanak sağladı. Daha sonra müşteri değişkenlerini, belirteçleri ve anahtarları çalmayı başardılar.

Sürtünmesiz Benimseme Cazibesi

Satıcılar ayrıca platformlarını ve teşvik programlarını, benimsemeyi ücretsiz bir deneme, sürekli ücretsiz hizmet katmanı veya bir kredi kartını kaydırmak kadar kolay hale getirmek için, genellikle baştan çıkarıcı indirimlerle, hiçbir yükümlülük altına girmeden denemek ve satın almak için oluştururlar.

Süreçteki BT ve güvenlik ekibi incelemelerini atlamak da dahil olmak üzere, benimseme sürecindeki tüm sürtüşmeleri ortadan kaldırarak kullanıcıların herhangi bir harika, yeni işlevselliğe hızla bağlanmasını sağlamak satıcıların çıkarınadır. Güvenlik ekipleri bir uygulamanın kullanımı konusunda bilgili olsalar bile, uygulamanın iş kullanıcıları arasında çok popüler ve iş operasyonları için onu kaldıramayacak kadar kritik olacağı umut edilmektedir. Ancak benimsemeyi aşırı derecede kolay hale getirmek, kullanılmayan, terk edilen ve açığa çıkan uygulamaların çoğalmasına da yol açabilir. Bir uygulama, kavram kanıtlama (PoC) sırasında reddedildikten, azalan ilgi nedeniyle terk edildikten veya uygulama sahibi kuruluştan ayrıldıktan sonra, genellikle etkin kalarak, kuruluşu ve verileri yükselten genişletilmiş ve korumasız bir saldırı yüzeyi sağlar. risk.

İş kullanıcılarınızı SaaS güvenlik en iyi uygulamaları konusunda eğitmek önemli olsa da, onlara SaaS satıcılarının kolay dağıtım ve mali teşvikler hakkındaki siren şarkısını daha eleştirel bir şekilde değerlendirmeyi öğreterek, ayrım gözetmeyen SaaS yayılmasıyla mücadele etmek daha da önemlidir.

Ayrıca güvenlik ekipleri, SaaS yanlış yapılandırma risklerini ve SaaS’tan SaaS’a entegrasyonları yönetmeye yardımcı olabilecek araçları da benimsemelidir. Bu araçlar, kullanıcıların güvenlik için yeni sağlayıcıları ve entegrasyonları incelerken ve çok ihtiyaç duyulan güvenlik korkuluklarını kurarken gerektiğinde SaaS uygulamalarını benimsemeye devam etmelerini sağlar.