Yeni bir rapora göre, ele geçirilen VPN kimlik bilgileri, fidye yazılımı saldırıları için en yaygın ilk erişim vektörüdür.

Beazley Insurance’ın siber güvenlik kolu Beazley Security’nin araştırmasına göre, üçüncü çeyrekteki fidye yazılımı saldırılarının neredeyse yarısı, ilk erişim noktası olarak ele geçirilen VPN kimlik bilgilerini kötüye kullandı.

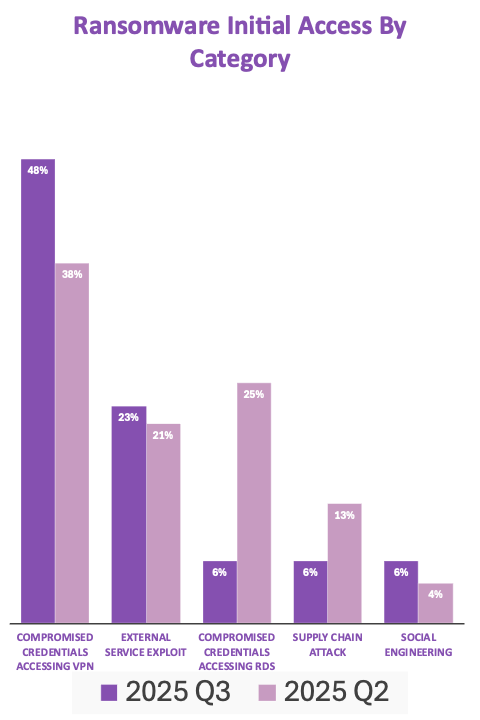

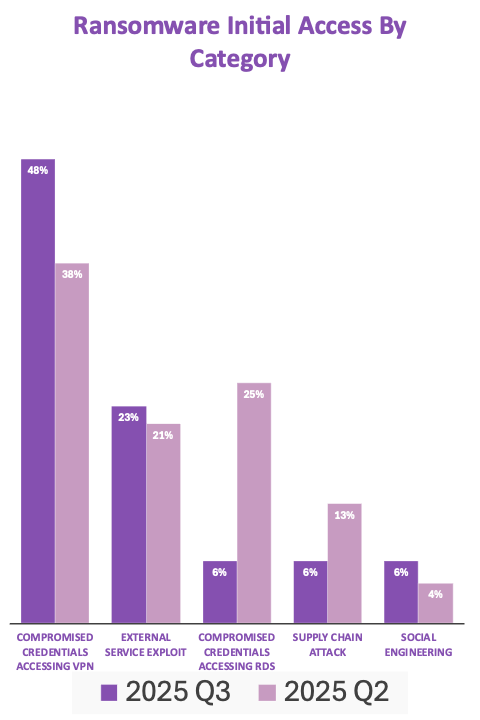

İlk erişim saldırılarının neredeyse dörtte biri harici hizmet istismarından kaynaklanırken, uzak masaüstü hizmeti (RDS) kimlik bilgisi ihlalleri, tedarik zinciri saldırıları ve sosyal mühendislik bunların her birinin %6’sını oluşturuyor (aşağıdaki grafik).

Raporda, “Bu eğilim, çok faktörlü kimlik doğrulamanın (MFA) yapılandırılmasının ve uzaktan erişim çözümlerinin korunmasının ve güvenlik ekiplerinin MFA istisnalarının uygulandığı tüm hesaplar için farkındalık ve telafi edici kontroller sürdürmesinin öneminin altını çiziyor” denildi.

Rapor, MFA’ya olan kritik ihtiyacın yanı sıra, genellikle çok daha büyük siber saldırıların habercisi olan sızdırılmış kimlik bilgileri için karanlık ağ izlemenin önemini de vurguluyor.

SonicWall, VPN Kimlik Bilgilerine Yönelik Led Saldırılarını Tehlikeye Atıyor

Akira fidye yazılımı grubunun SonicWall cihazlarını hedef alan “uzun süreli kampanyası”, VPN saldırılarının yüzdesindeki 10 puanlık artışın bir kısmından sorumluydu. Raporda, “SonicWall’ın bu çeyrekte yaşadığı sıkıntıya ek olarak, istemci SonicWall cihazlarının hassas konfigürasyon yedeklemeleri de dahil olmak üzere bulut hizmetlerinde yaşanan önemli bir ihlal de yaşandı” ifadeleri kullanıldı.

Beazley, Akira, Qilin ve INC’nin üçüncü çeyrekte açık ara en aktif fidye yazılımı grupları olduğunu ve üçünün de VPN ve uzak masaüstü kimlik bilgilerinden yararlandığını söyledi.

Raporda, Akira’nın “genellikle VPN cihazlarındaki ve uzak hizmetlerdeki zayıflıklardan yararlanarak ilk erişimi elde ettiği” belirtildi. Üçüncü çeyrekte, yama yapılmamış sistemleri ve zayıf kimlik bilgilerini hedef almak için kimlik bilgileri doldurma ve kaba kuvvet saldırıları kullandılar.

Akira, üçüncü çeyrekte Beazley Security olay müdahale vakalarının %39’unu oluşturdu.

Raporda, Akira’nın “SonicWall SSLVPN hizmetlerine yönelik kimlik bilgisi doldurma saldırılarında geçerli kimlik bilgilerini kullanarak, MFA’nın olmaması ve cihazdaki yetersiz kilitleme politikaları gibi zayıf erişim kontrollerinden yararlanarak sürekli olarak erişim elde ettiği” belirtildi.

Qilin’in ilk erişim teknikleri arasında kimlik avı e-postaları, kötü amaçlı ekler ve uzak masaüstü protokolü (RDP) ve VPN hizmetlerinde kaba zorlamayla zayıf kimlik bilgileri veya çalınan kimlik bilgileri yer alıyor.

INC Ransomware, ilk erişim için kimlik avı, kimlik bilgileri hırsızlığı ve açığa çıkan kurumsal cihazlardan yararlanma yöntemlerinin bir kombinasyonunu kullanıyor. Raporda, “Beazley Security müdahale ekipleri, grubun kurban ortamlarına VPN ve Uzak Masaüstü aracılığıyla erişmek için geçerli, güvenliği ihlal edilmiş kimlik bilgilerinden yararlandığını gözlemledi” dedi.

Cisco, Citrix Güvenlik Açıkları ve SEO Zehirlenmesi de Suistimal Edildi

Cisco ve Citrix NetScaler’daki kritik güvenlik açıkları da üçüncü çeyrekte saldırganların hedefi oldu.

Beazley, bir kampanyada, gelişmiş bir tehdit aktörünün ortamlara yetkisiz erişim sağlamak için Cisco ASA VPN bileşenlerindeki CVE-2025-20333 ve CVE-2025-20363’ten yararlandığını söyledi. Başka bir kampanya, Cisco IOS’taki kritik bir SNMP kusurunu (CVE-2025-20352) hedef aldı.

Tehdit aktörleri ayrıca Citrix NetScaler CVE-2025-7775 ve CVE-2025-5777 güvenlik açıklarını da hedef aldı. İkincisi, 2023’teki “Citrix Bleed” güvenlik açığıyla (CVE-2023-4966) benzerliklerinden dolayı “Citrix Bleed 2” olarak adlandırıldı.

Fidye yazılımı saldırılarının “daha küçük ama dikkate değer bir alt kümesi”, bazı Rhysida fidye yazılımı saldırılarında ilk erişim için kullanılan, arama motoru optimizasyonu (SEO) zehirlenmesi saldırıları ve kötü amaçlı reklamlar aracılığıyla erişim kazandı.

Raporda, “Bu teknik, tehdit aktörlerinin kontrolündeki web sitelerini, güvenilen arama sonuçlarının en üstüne yerleştirerek kullanıcıları sahte üretkenlik ve PDF editörleri gibi yönetim araçlarını indirmeye kandırıyor” denildi. “Bu araçlar, tehdit aktörlerinin hedeflerine bağlı olarak çeşitli kötü amaçlı yazılım yükleriyle truva atı haline getirilebilir ve potansiyel olarak tehdit aktörlerine ağdaki uç noktada doğrudan bir dayanak noktası sağlayabilir. Saldırı, kimlik avı saldırılarını önleyen e-posta filtreleri gibi diğer geleneksel sosyal mühendislik korumalarını atladığı için etkilidir.”