Wiz güvenlik araştırmacılarına göre, Storm-0558 Çinli bilgisayar korsanları tarafından çalınan Microsoft özel şifreleme anahtarı, onlara Redmond’un ele geçirildiğini söylediği Exchange Online ve Outlook.com hesaplarının çok ötesine erişim sağladı.

Redmond, 12 Temmuz’da saldırganların yaklaşık iki düzine kuruluşun Exchange Online ve Azure Active Directory (AD) hesaplarını ihlal ettiğini açıkladı. Bu, GetAccessTokenForResourceAPI’deki artık yama uygulanmış bir sıfır gün doğrulama sorunundan yararlanılarak, imzalı erişim belirteçleri oluşturmalarına ve hedeflenen kuruluşlarda hesapları taklit etmelerine izin verilerek başarıldı.

Etkilenen kuruluşlar, aralarında ABD Dışişleri ve Ticaret Departmanlarının da bulunduğu ABD ve Batı Avrupa bölgelerindeki devlet kurumlarını içeriyordu.

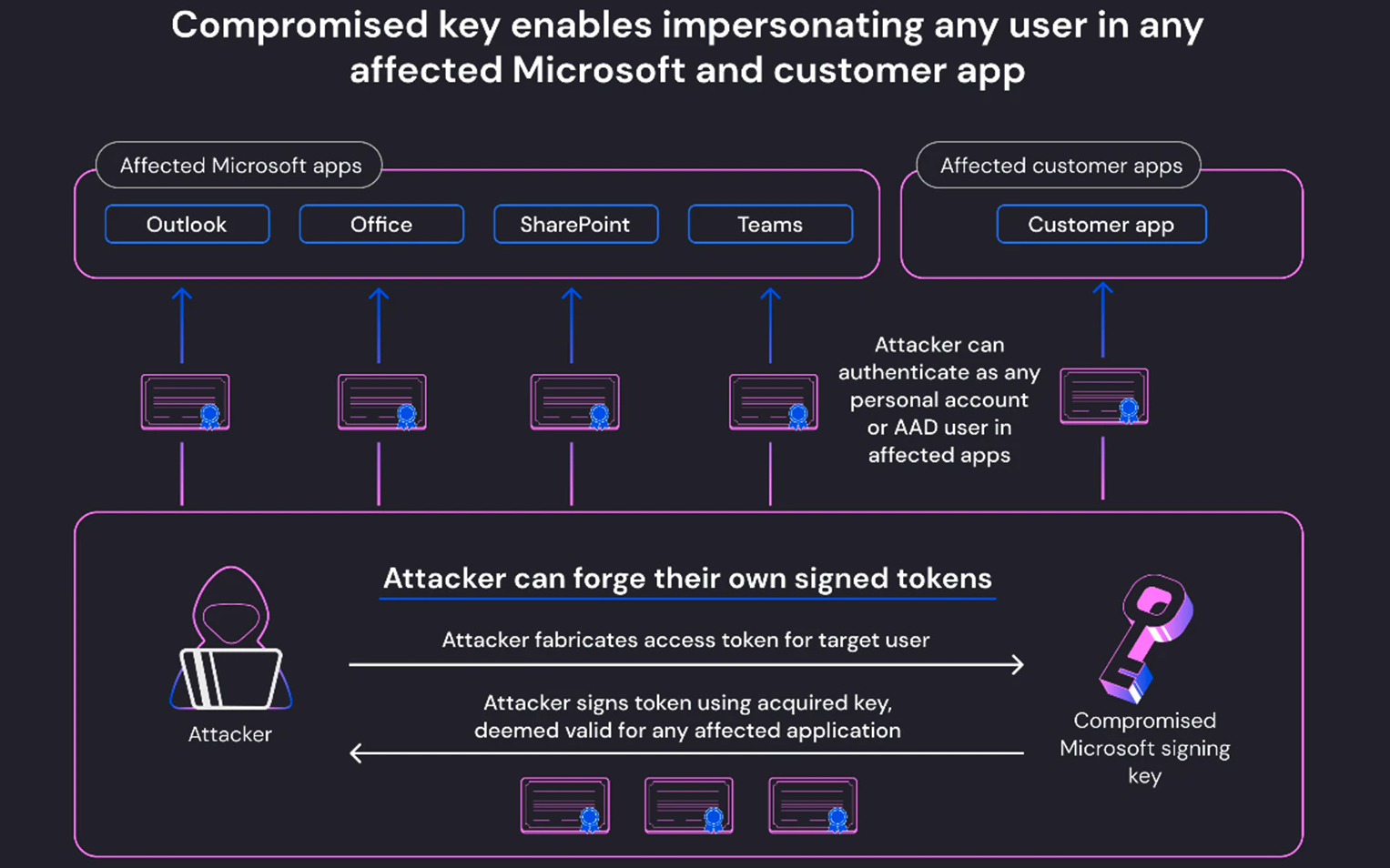

Cuma günü Wiz güvenlik araştırmacısı Shir Tamari, etkinin Microsoft OpenID v2.0 ile çalışan tüm Azure AD uygulamalarını kapsadığını söyledi. Bunun nedeni, çalınan anahtarın kişisel hesaplar (ör. Xbox, Skype) ve çok kiracılı AAD uygulamaları için herhangi bir OpenID v2.0 erişim belirtecini imzalayabilmesidir.

Microsoft, yalnızca Exchange Online ve Outlook’un etkilendiğini söylerken, Wiz, tehdit aktörlerinin, etkilenen herhangi bir müşteri veya bulut tabanlı Microsoft uygulamasındaki herhangi bir hesabın kimliğine bürünmek için güvenliği ihlal edilmiş Azure AD özel anahtarını kullanabileceğini söylüyor.

Tamari, “Bu, Outlook, SharePoint, OneDrive ve Teams gibi yönetilen Microsoft uygulamalarının yanı sıra ‘Microsoft ile Oturum Açma’ işlevine izin verenler de dahil olmak üzere Microsoft Hesabı kimlik doğrulamasını destekleyen müşteri uygulamalarını içerir.” dedi.

Wiz CTO’su ve Kurucu Ortağı Ami Luttwak, BleepingComputer’a “Microsoft dünyasındaki her şey erişim için Azure Active Directory kimlik doğrulama belirteçlerinden yararlanır” dedi.

“AAD imzalama anahtarına sahip bir saldırgan, hayal edebileceğiniz en güçlü saldırgandır, çünkü herhangi bir kullanıcı olarak hemen hemen her uygulamaya erişebilirler. Bu, siber zekanın ‘şekil değiştiren’ süper gücüdür.”

Güvenlik ihlaline yanıt olarak Microsoft, tehdit aktörlerinin güvenliği ihlal edilmiş diğer anahtarlara erişimi olmamasını sağlamak için tüm geçerli MSA imzalama anahtarlarını iptal etti.

Bu önlem aynı zamanda yeni erişim belirteçleri oluşturma girişimlerini de engelledi. Ayrıca Redmond, yeni oluşturulan erişim belirteçlerini şirketin kurumsal sistemleri için anahtar deposuna yerleştirdi.

Microsoft, çalınan kuruluş imzalama anahtarını geçersiz kıldıktan sonra, aynı kimlik doğrulama belirteci sahteciliği tekniğini kullanan müşterilerinin hesaplarına ek yetkisiz erişime işaret eden başka bir kanıt bulamadı.

Ek olarak Microsoft, Storm-0558 taktiklerinde, tehdit aktörlerinin artık herhangi bir imzalama anahtarına erişimi olmadığını gösteren bir değişiklik gözlemlediğini bildirdi.

Son olarak, şirket geçtiğimiz Cuma günü Çinli bilgisayar korsanlarının Azure AD imzalama anahtarını nasıl çaldığını hâlâ bilmediğini açıkladı. Ancak, CISA’nın baskısından sonra, savunucuların gelecekte benzer ihlal girişimlerini tespit etmelerine yardımcı olmak için bulut günlük verilerine erişimi ücretsiz olarak genişletmeyi kabul ettiler.

Bundan önce, bu günlük kaydı özellikleri yalnızca Purview Audit (Premium) günlük kaydı lisansı için ödeme yapan Microsoft müşterileri tarafından kullanılabiliyordu. Sonuç olarak Microsoft, kuruluşların Storm-0558 saldırılarını anında algılamasını engellediği için önemli eleştirilerle karşı karşıya kaldı.

Tamari bugün sözlerini “Bu aşamada, hem Microsoft uygulamaları hem de müşteri uygulamaları olmak üzere potansiyel olarak savunmasız olan milyonlarca uygulama olduğundan ve bunların çoğunun güvenliğinin ihlal edilip edilmediğini belirlemek için yeterli günlükten yoksun olduğundan, olayın tam boyutunu belirlemek zordur.”