AndroxGH0ST BOTNET, 2023’ten bu yana operasyonlarını önemli ölçüde genişletti ve siber suçlular prestijli akademik kurumlardan komuta ve kontrol altyapılarına ev sahipliği yapmaktan ödün veriyor.

Bu sofistike kötü amaçlı yazılım kampanyası, yaygın ağ erişimi oluşturmak için web uygulamaları, çerçeveler ve Nesnelerin İnterneti cihazlarında çeşitli güvenlik açıklarını hedefleyen dikkate değer bir kalıcılık ve evrim göstermiştir.

Botnet’in operatörleri, barındırma altyapısı seçimlerinde özel kurnazlık gösterdiler ve kötü amaçlı işlemlerini meşru, güvenilir alanlara gömmeyi tercih ettiler.

.png

)

Bu stratejik yaklaşım sadece operasyonel kapsam sağlamakla kalmaz, aynı zamanda eğitim ve kurumsal web siteleriyle ilişkili doğal güvenden de yararlanır.

Akademik kurumları hedefleme seçimi, güvenlik izleme sistemlerinden tipik olarak daha az inceleme alan ve güvenlik satıcılarıyla yüksek itibar puanlarını koruyan alanlardan yararlanmak için hesaplanmış bir kararı yansıtmaktadır.

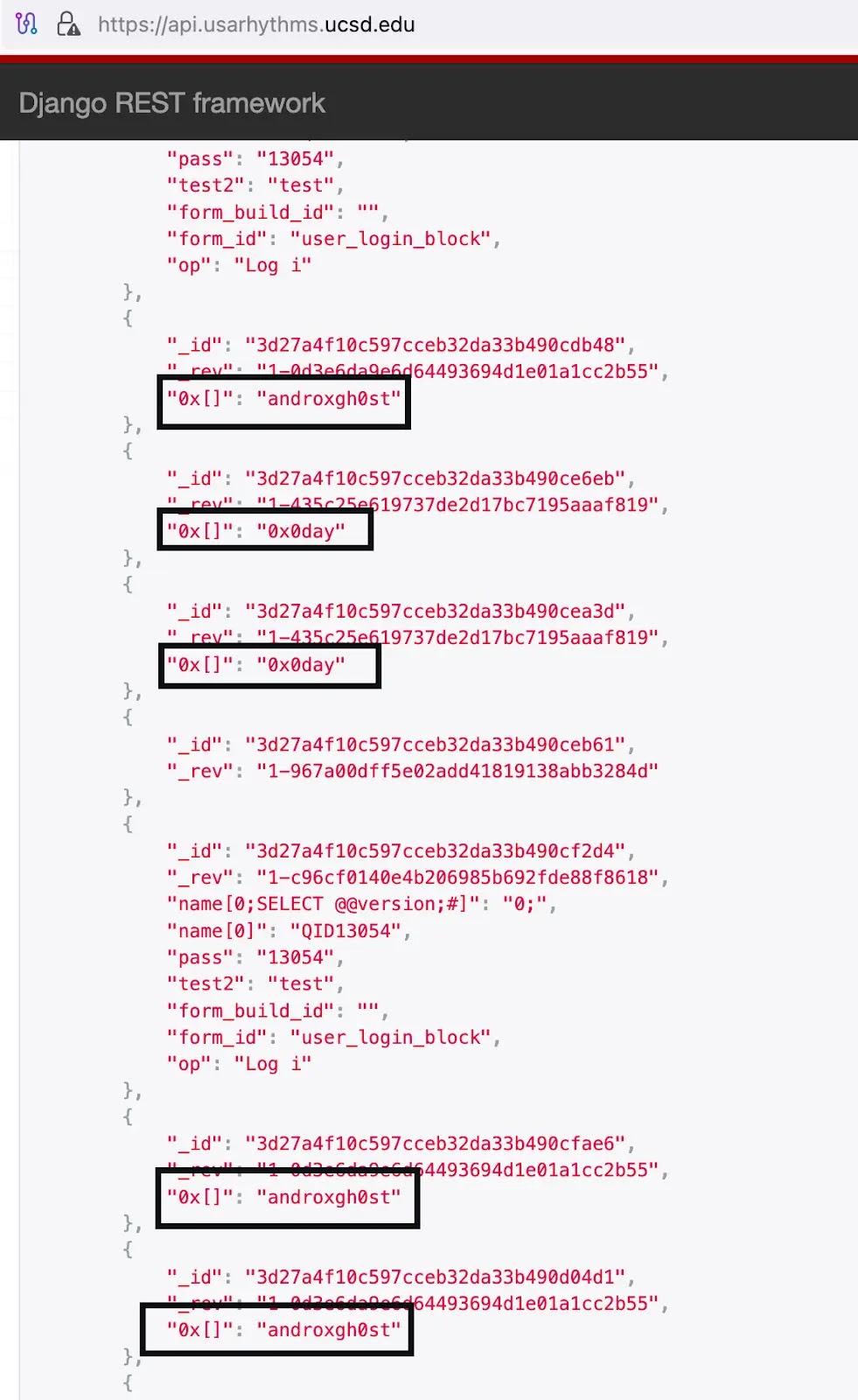

CloudSek analistleri, AndroxGH0ST operatörlerinin, California Üniversitesi San Diego Subdomain’i, özellikle “API.usarhythms.ucsd.edu” nu, komuta ve kontrol kaydı barındırmak için başarılı bir şekilde tehlikeye attığını belirledi.

.webp)

Bu özel alt alan, ABD Basketbol Erkekleri U19 Milli Takım Portalı ile ilişkili gibi görünmektedir ve saldırganların meşru ancak potansiyel olarak izlenen kurumsal web mülklerini nasıl kullandıklarını göstermektedir.

Uzlaşma, Botnet’in sofistike ve operasyonel güvenlik önlemlerinde önemli bir yükselişi temsil etmektedir.

Kötü amaçlı yazılımın saldırı metodolojisi, yirmiden fazla farklı güvenlik açıklığının kullanımı kapsar ve önceki kampanyalara kıyasla başlangıç erişim vektörlerinde yüzde elli bir artışı işaret eder.

Bu güvenlik açıkları, Apache Shiro JNDI enjeksiyon kusurları, Spring Framework uzaktan kod yürütme güvenlik açıkları (Spring4shell), WordPress eklentisi zayıflıkları ve Nesnelerin İnterneti Cihaz Komutu enjeksiyon güvenlik açıkları dahil olmak üzere çoklu teknoloji yığınlarını kapsamaktadır.

Saldırı vektörlerinin çeşitliliği, geniş hedef kapsamı sağlar ve farklı organizasyonel ortamlarda başarılı sistem uzlaşma olasılığını en üst düzeye çıkarır.

Web Shell dağıtım ve kalıcılık mekanizmaları

AndroxGH0ST operatörleri, kalıcı erişim ve uzlaşmış sistemlerin sürekli kullanımı için tasarlanmış dört farklı web kabuğunun sofistike bir cephaneliğini kullanıyor.

Birincil webshell, “abuok.php”, gizlenmiş yükleri yürütmek için PHP’nin değerlendirme işlevi ile birlikte onaltılık kodlama kullanır.

Kötü amaçlı kod kullanır eval(hex2bin()) Temel algılama mekanizmalarından kaçınmak için yükü görünüşte zararsız metin dizelerine sararken gömülü komutları çözmek ve yürütmek için.

error_reporting(0); eval(hex2bin("636c617373204e7b707..."));“MyAbu.php” varyantı, ROT13 kodlaması yoluyla ek kaçınma tekniklerini gösterir, str_rot13("riny") Post istekleri aracılığıyla gönderilen keyfi kodun yürütülmesi için “değerlendirme” üretir.

Bu kodlama yöntemi, tam uzaktan uzak kod yürütme özelliklerini korurken imza tabanlı algılama sistemlerini atlayan basit ama etkili bir gizleme katmanı sağlar.

Webshells toplu olarak dosya yükleme işlevlerini, kod enjeksiyon özelliklerini ve kalıcı arka kapı erişimini etkinleştirerek, birincil enfeksiyon vektörleri yamalı olsa bile, saldırganların sürekli sistem erişimi ve sömürüsü için birden fazla yol tutmasını sağlar.

Canlı kötü amaçlı yazılım davranışını araştırın, bir saldırının her adımını izleyin ve daha hızlı, daha akıllı güvenlik kararlarını alın -> Herhangi birini deneyin. Şimdi