Kripto para borsası Bybit, 21 Şubat 2025’te sofistike bir akıllı sözleşme istismarına maruz kaldı ve bu da 401.346.76 ETH (olay sırasında yaklaşık 1,2 milyar dolar) hırsızlığına neden oldu.

Saldırı vektörü, Web3 geçmişindeki teknik olarak en karmaşık değişim hacklerinden birini işaretleyerek kötü amaçlı Delegatecall işlemleri yoluyla gelişmiş vekil sözleşme manipülasyonundan yararlandı.

Zaman çizelgesini ve temel bileşenleri kullanma

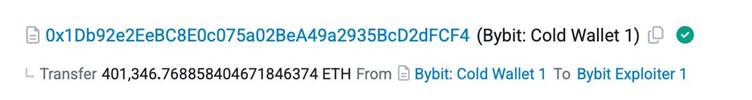

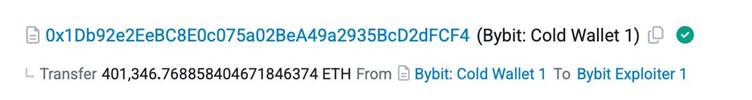

Saldırganlar, Bybit’in sıcak cüzdan proxy sözleşmesini (0x1db92e2e) hedefleyen tam olarak tasarlanmış bir işlem (0x46dee) yürüttüğünde olay ortaya çıktı.

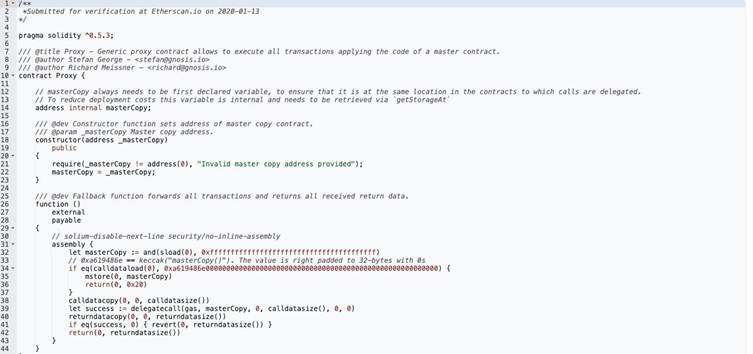

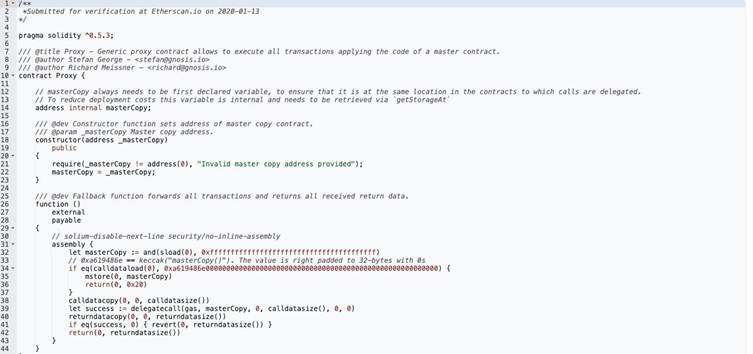

Adli analiz, saldırı zincirinin, yaygın olarak kullanılan bir çok özel cüzdan uygulaması olan Gnosissafe sözleşmesi (0x34CFAC) ile görünüşte rutin bir etkileşim ile başladığını ortaya koymaktadır.

İhlalin merkezinde, proxy’nin depolama mekanizmasını ele geçirmek için tasarlanmış 0x9622142 adresinde kötü niyetli bir uygulama sözleşmesinin konuşlandırılması vardı.

Güvenlik araştırmacıları, geleneksel güvenlik kontrollerini atlamak için saldırganın iç içe DelegateCall operasyonlarını kullanmasını vurgulayın:

{

“To”: “0x96221423681a6d52e184d440a8efcebb15c7242”,

“Operasyon”: 1, // Delegatecall

“Veri”: “0xa9059cbb0000000000000000000000bdd077f651ebe7f7b3ce16ff2b025be296951600000000000000000000000000000000000000000000000000000000

}

Bu yük, proxy sözleşmesinin SLOT0’sında kritik bir depolama değişiklikini tetikleyerek meşru uygulama adresini etkili bir şekilde değiştirdi.

Kötü niyetli sözleşmenin transfer işlevi, proxy’nin temel operasyonlarını manipüle etmek için amaca yönelik mantık içeriyordu:

DEF transferi (adres _to, uint256 _value) ödenecek:

CallData.SIZE – 4> = 64 gerektirir

_to = _to gerektirir

Stor0 = _to # Proxy Uygulama Pointer’ın üzerine yazıyor

Saldırı Yürütme ve Fon Eksfiltrasyonu

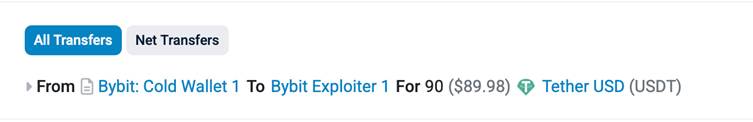

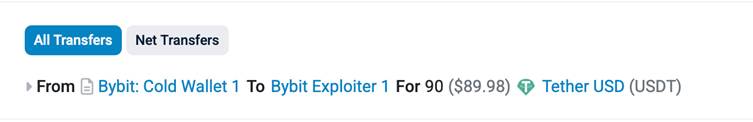

Başarılı sözleşmenin kaçırılmasının ardından, failler birincil hırsızlığı başlatmadan önce 90 USDT test işlemi gerçekleştirdi.

Zincir üstü kayıtlar, bir dizi toplu işlemle cüzdanın tüm ETH dengesini boşaltan üç koordineli transferi göstermektedir.

Blok 18.432.107’de görülebilen son transfer, 401.346.76 ETH’yi saldırgan kontrollü adreslere taşıdı.

Güvenlik analistleri, istismarın teknik karmaşıklığını, özellikle de depolama yuvası manipülasyonu ile birlikte proxy yükseltme modellerinin kötüye kullanılmasını not eder.

Blockchain İstihbarat Grubu baş araştırmacısı Dr. Elena Marquez, “Bu, akıllı sözleşme sömürüsünde bir paradigma değişimini temsil ediyor” dedi.

“Delegatecall zincirini depolama kaçırma ile birleştirerek, saldırganlar esasen cüzdanın temel işletim mantığını yeniden yazdı.”

Devam eden soruşturmalar ve endüstri yanıtı

6 Mart 2025 itibariyle Bybit’in güvenlik ekibi, birden fazla blockchain ağında fon hareketlerini izlemek için zincir analizi firmalarıyla çalışmaya devam ediyor.

Ön bulgular, saldırganların, işlem yollarını gizlemek için merkezi olmayan değişim toplayıcıları ve zincir köprüleri kullandıklarını göstermektedir.

Olay, gelişmiş vekil sözleşme önlemleri için çağrılara neden oldu ve Ethereum Vakfı, akıllı sözleşme mimarilerinde Delegatecall işlevselliğini değiştirme acil bir EIP (Ethereum iyileştirme önerisi) açıkladı.

Exchange operatörlerine gerçek zamanlı proxy depolama izleme sistemlerini uygulamaları ve tüm yükseltilebilir sözleşme uygulamalarını anında denetlemeleri önerilir.

Bybit, sigorta rezervleri aracılığıyla kullanıcı kayıplarını kapsamayı taahhüt ederken, istismar güçlü akıllı sözleşme yönetişim mekanizmalarının kritik öneminin altını çizmektedir.

Web3 topluluğu daha fazla teknik açıklamayı beklediğinden, olay merkezi olmayan sistem güvenliğinde gelişen zorlukların kesin bir hatırlatıcısı olarak hizmet vermektedir.

Collect Threat Intelligence on the Latest Malware and Phishing Attacks with ANY.RUN TI Lookup -> Try for free