3. taraf risk yönetimi, finans ve bankacılık, yönetişim ve risk yönetimi

Üçüncü taraf ihlaller, bankalar tedarik zinciri riskleriyle yüzleştikçe% 35 artış

Shilpa Sawant •

23 Temmuz 2025

DBS, Çin Bankası ve Gelir Sigortası dahil olmak üzere önde gelen finansal kurumların önde gelen üçüncü taraf satıcılarını hedefleyen fidye yazılımı saldırıları, bu yılın başlarında önemli müşteri verilerini ortaya çıkardı ve Asya’nın siber güvenlik manzarasında dramatik bir değişime işaret etti.

Ayrıca bakınız: Ondemand Web Semineri | Yapay zeka ile çalışan önceliklendirme ile güvenlik açığı gürültüsünün% 99’unu ortadan kaldırın

Asya’daki bankalar ve finans kurumları, geleneksel olarak güçlü siber esneklik zihniyetlerinden kaynaklanan riskli, uyum odaklı kültürleri korumuştur. Bu ilkeler, giderek daha karmaşık tehdit manzaralarına karşı savunmanın temel taşını oluşturdu.

Ancak, DBS, Çin Bankası ve gelir sigortası gibi finansal kurumları içeren yüksek etkili üçüncü taraf ihlallerinde bir artış olmuştur. Qantas Havayolları’ndaki son ihlal, siber suçluların AI ile çalışan aldatma taktiklerini kullanarak üçüncü taraf müşteri hizmetleri platformlarına sızarak en zayıf bağlantılardan nasıl yararlandığını gösterdi. Saldırı, Avustralya vatandaşlarının yaklaşık% 25’inin kişisel bilgilerini tehlikeye attı ve dijital tedarik zinciri sömürüsünün karşılaştığı geleneksel yönetişim modellerinin kırılganlığının altını çizdi.

Endişe verici veriler

SecurityScorecard’ın son raporları, üçüncü taraf erişimden kaynaklanan ihlallerde dikkate değer bir artış gösteriyor:

- Üçüncü taraf satıcılar, 2024’teki tüm ihlallerin% 35.5’ine bağlandı – 2023’te yaklaşık% 29’dan;

- Bölgesel etki Singapur, Hollanda ve Japonya’nın en yüksek maruziyet oranlarını sırasıyla%71.4,%70.4 ve%60 olarak kaydetti;

- Fintech firmaları, üçüncü taraflara atfedilen ihlallerin% 41,8’ini gördü ve% 11,9’u dördüncü taraf bağımlılıklarına bağlandı.

2025 Verizon Veri İhlali Araştırmaları Raporu bu bulguları destekledi ve ihlallere üçüncü taraf katılımının iki katına çıktığını ve tüm olayların yaklaşık% 15’inden% 30’undan arttığını gösterdi.

Bu raporlar bir şeyi açıklığa kavuşturuyor: Üçüncü taraflar artık periferik değil, birincil saldırı vektörleri haline geldi. Durum tespiti kontrolleri sonrasında daha önce “güvenilir” üçüncü taraflar olarak kabul edilen kuruluşlar artık artan sistemik risk kaynaklarını temsil ediyorlar. En iyi çabalara rağmen, birçok kuruluş kendilerini sınırlı bir kontrol durumunda buluyor – hala hesap verebilir ancak giderek daha fazla maruz kalıyor.

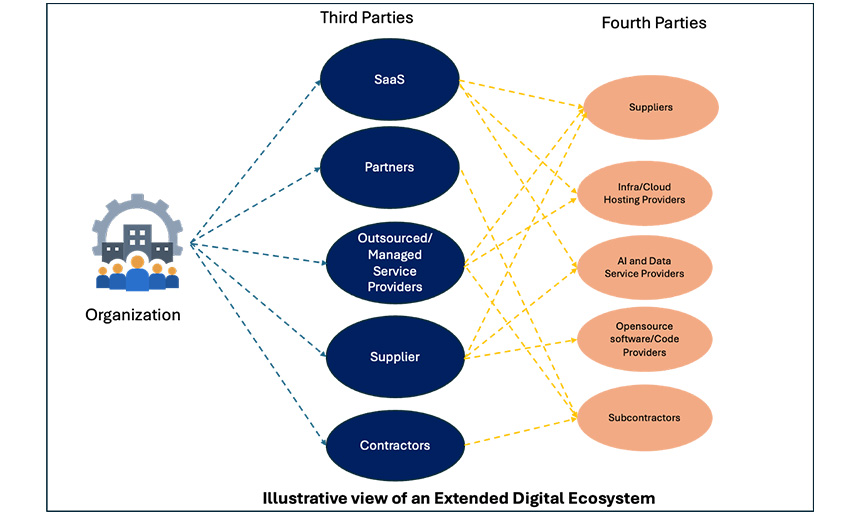

Üçüncü taraf risk yönetimi kritik bir işlev olmaya devam etmektedir, ancak gelişen tehdit manzarası rutin değerlendirmelerden daha fazlasını talep etmektedir. Bankalar, hem üçüncü hem de dördüncü partili bağımlılıkları kapsayan genişletilmiş dijital ekosistemlerinin proaktif kontrolüne geçerek siber güvenlik işletim modellerini yeniden düşünmelidir.

Yeterli bir kez yeterli önlemler artık yeterli değildir. Tek bir ihlal olabilir:

- Hassas müşteri verilerini ortaya çıkarmak;

- İş sürekliliğini boz;

- Düzenleyici incelemeyi ve şiddetli cezaları davet edin.

Üçüncü taraf sağlayıcılar opak dördüncü partili platformlara ve araçlara güvendiğinde, CISOS giderek görünmez arazide gezinir. Bulut benimseme, bulut platformlarına göç eden bankalar ve finans kurumları üçüncü taraf bulut hizmet sağlayıcıları aracılığıyla yeni güvenlik zorluklarını devralıyor.

Risk manzarasını yıkmak

- Hızlı dijitalleşme güvenliği geride bırakıyor: Bulut altyapısı ve dijital katılım gibi kritik yetenekler için harici satıcılara artan güven, hızla genişletilmiş saldırı yüzeylerini genişletmiştir.

- Konsantre Risk: Temel servis sağlayıcıların yoğunlaşması, tek satıcı ihlallerinin birden fazla kurum arasında dalgalanabileceği anlamına gelir.

- Yeni Yaş Saldırı Vektörleri: Saldırganlar, tehlikeye atılan kimlik bilgileri veya savunmasız üçüncü taraf bileşenler aracılığıyla dolaylı erişim de dahil olmak üzere tedarik zincirlerindeki zayıf bağlantılardan yararlanır.

- Görünmez Tedarik Zincirleri: Dördüncü taraf ilişkilerine sınırlı görünürlük, AI tarafından oluşturulan kod ve bulut platformu güvenlik açıkları tehlikeli kör noktalar yaratır.

- İnsan farkındalığı boşlukları açılmadan kalır: Çoğu kuruluştaki güvenlik bilinci bir onay kutusu egzersizi olmaya devam etmektedir. Üçüncü taraf bir yüklenicinin dikkatsiz bir hata büyük bir ihlali tetikleyebilir.

Reaktiften Dirençiye: Eylem için Bir Çerçeve

Üçüncü ve dördüncü tarafların gözetiminin güçlendirilmesi, Asya’daki CISO’lar için pazarlık edilemez bir önceliktir. Düzenleyiciler, kuruluşları sadece üçüncü taraf katılımlarını değil, aynı zamanda bu ortakların aşağı akış satıcılarına ne ölçüde güvendiğini de incelemeye çağırarak bu görevi güçlendirdiler.

NIST Siber Güvenlik Framework 2.0 ile uyumlu üçüncü taraf risk yönetimi çerçevelerindeki temel kapanımlar bu değişime rehberlik edebilir:

- Yönetin – Birinci kademe satıcıların ötesinde gözetimi genişletin

- Üçüncü taraf risk kayıtlarına dördüncü tarafları dahil eder;

- Dördüncü taraf bağımlılıkları için gereken özen belgelerini gözden geçirin ve alın;

- Üçüncü taraf risk KPIS/KRI’ları kurumsal düzeyde hesap verebilirliği sağlamak için kurullara ve yöneticilere bildirin.

- Kritik satıcılar için tedarik zinciri haritalama ve kontrol noktası incelemeleri yapmak;

- İhlal senaryoları için bağımlılık ve etki analizleri çalıştırın;

- Platform düzeyinde riskler de dahil olmak üzere üçüncü taraf güvenlik duruş raporları gerektirir.

- Dördüncü taraf gözetimini ve hızlı olay raporlamasını kapsayan zorunlu siber güvenlik hükümlerini sözleşmelerde yerleştirmek;

- MAS TRM ve RBI yönergeleri gibi üçüncü taraf riskleri yönetme konusunda düzenleyici çerçevelerle uyumlu;

- Organizasyonel sınırların dışında hassas verileri şifreleyin;

- En az ayrı erişim ilkelerini uygulayın ve sürekli etkinlik izlemeyi etkinleştirin;

- Tüm SaaS ortamları için MFA ve ayrıntılı rol tabanlı erişimi zorlayın.

- Üçüncü ve dördüncü partili riskteki değişimleri izlemek için tehdit istihbaratını kullanın;

- Üçüncü ve dördüncü tarafların dışa bakan sistemlerindeki güvenlik açıklarını tanımlamak için harici saldırı yüzey yönetimi araçlarını dağıtın.

- Satıcı ile ilgili ihlaller için olay tepkisi oyun kitaplarını geliştirmek ve test etmek;

- Kritik üçüncü tarafların ortak siber matkaplarla meşgul olması;

- Sertifikaların ötesine geçin ve bulut sağlayıcılarının gerçek yanıt hazırlığını değerlendirin.

- Üçüncü taraf felaket kurtarma zaman çizelgelerini ve uygulamalarını doğrulamak;

- Yıllık iş sürekliliği planlamasına önemli üçüncü taraf satıcıları ekleyin.

Düzenleyici sinyaller ve endüstri değişimleri

Asya genelinde, özellikle Singapur’daki düzenleyiciler siber güvenlik beklentilerini sıkılıyor. Genişletilmiş odakları şunları içerir:

- Satıcıların artan tespiti ve veterinerliği;

- Taşeronlara daha fazla şeffaflık;

- Ekosistem çapında istihbarat paylaşımı ve ihlal raporlaması;

- Üçüncü taraf risk çerçevelerinin sınırlar boyunca uyumlaştırılması.

Esneklik ekosistem çapında

Siber esneklik artık örgütsel duvarlarda sınırlandırılamaz. Birbirine bağlı olarak tanımlanan bir dönemde, güç, dördüncü parti sağlayıcılarına ve N-parti sağlayıcılarına dışa doğru uzanan çekirdek sistemlerden her bağlantıyı güvence altına almaktır.

Üçüncü taraf riskini yönetmek artık periyodik bir alıştırma değildir. Gerçek zamanlı kontrol izleme, gerçekten siber dayanıklı BFSI ekosistemleri oluşturmak için gereklidir.

Hizmetler dış kaynak kullanılabilir, ancak sorumluluk ve risk yönetimi sıkı bir şekilde evde kalır.

Not: Bu blogda ifade edilen görüş ve görüşler sadece kendimdir ve bağlı olduğum kuruluşun resmi duruşunu veya konumunu yansıtmaz.