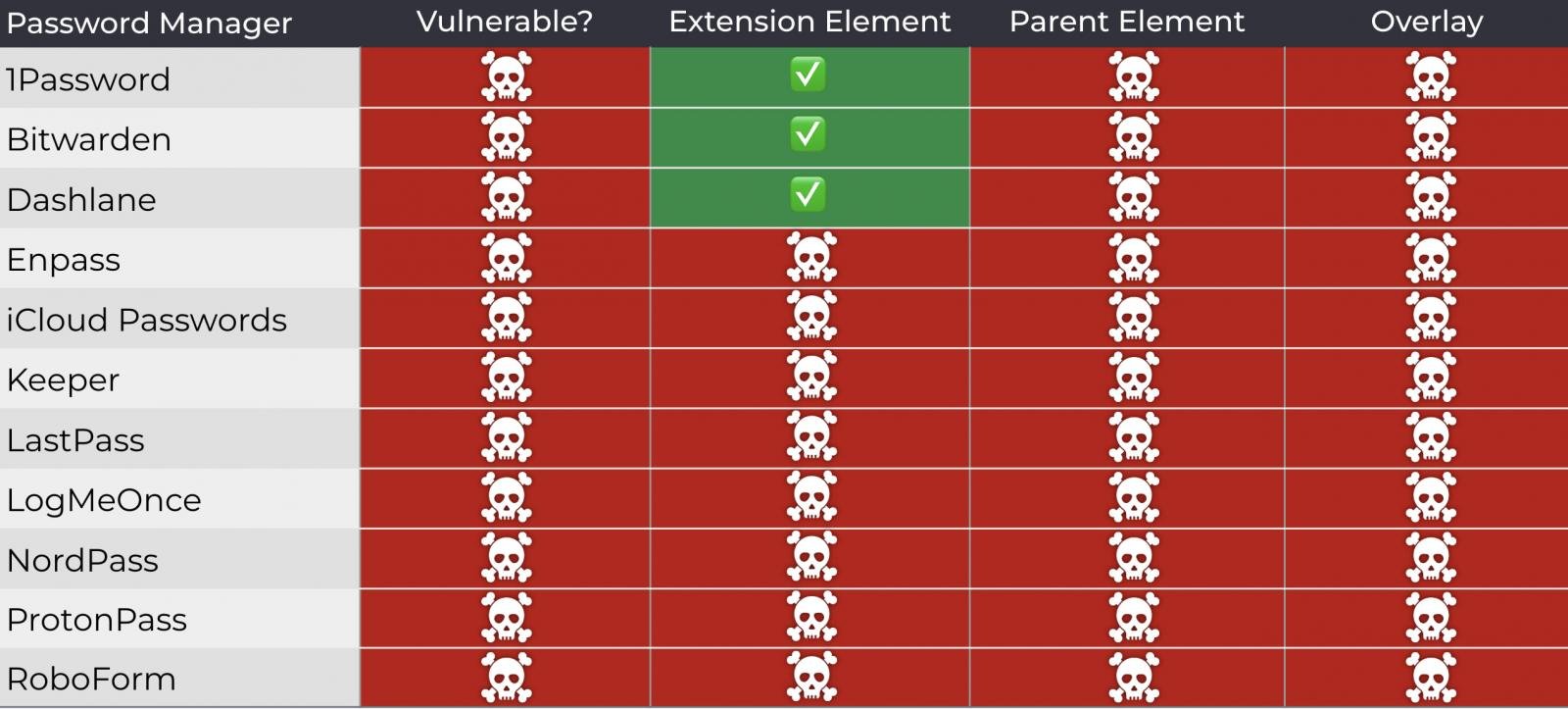

On milyonlarca kullanıcısı olan altı büyük şifre yöneticisi şu anda saldırganların hesap kimlik bilgilerini, 2FA kodlarını ve kredi kartı detaylarını çalmasına izin verebilecek kesintisiz tıklama kusurlarına karşı savunmasızdır.

Tehdit aktörleri, mağdurlar kötü amaçlı bir sayfayı veya siteler arası komut dosyası (XSS) veya önbellek zehirlenmesine karşı savunmasız bir sayfa veya web sitelerini ziyaret edebilirler, burada saldırganlar parola yöneticisi arayüzü üzerinden görünmez HTML öğelerini kaplar.

Kullanıcılar zararsız tıklanabilir öğelerle etkileşime girdiklerine inanırken, hassas bilgileri sızdıran otomatik doldurma işlemlerini tetiklerler.

Kusurlar, bağımsız araştırmacı Marek Tóth tarafından son DEF Con 33 Hacker Konferansı sırasında sunuldu. Siber Güvenlik Şirketi Socket’teki araştırmacılar daha sonra bulguları doğruladı ve etkilenen satıcıları bilgilendirmeye ve kamu açıklamasını koordine etmeye yardımcı oldular.

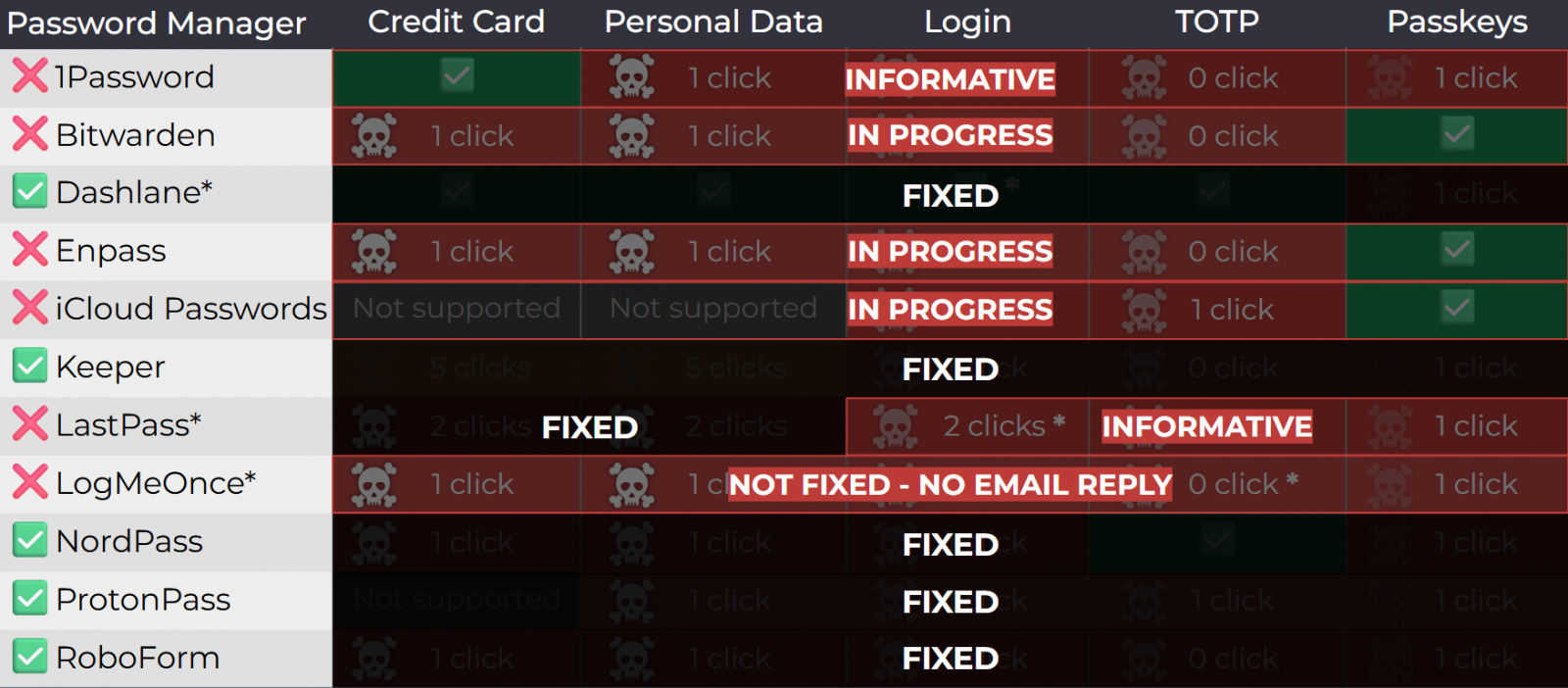

Araştırmacı, 1Password, Bitwarden, Enpass, ICloud Parolaları, LastPass ve Logmeonce’nin belirli sürümlerine yönelik saldırısını test etti ve tüm tarayıcı tabanlı varyantlarının belirli senaryolar altında hassas bilgileri sızdırabileceğini buldu.

Sömürü yöntemleri

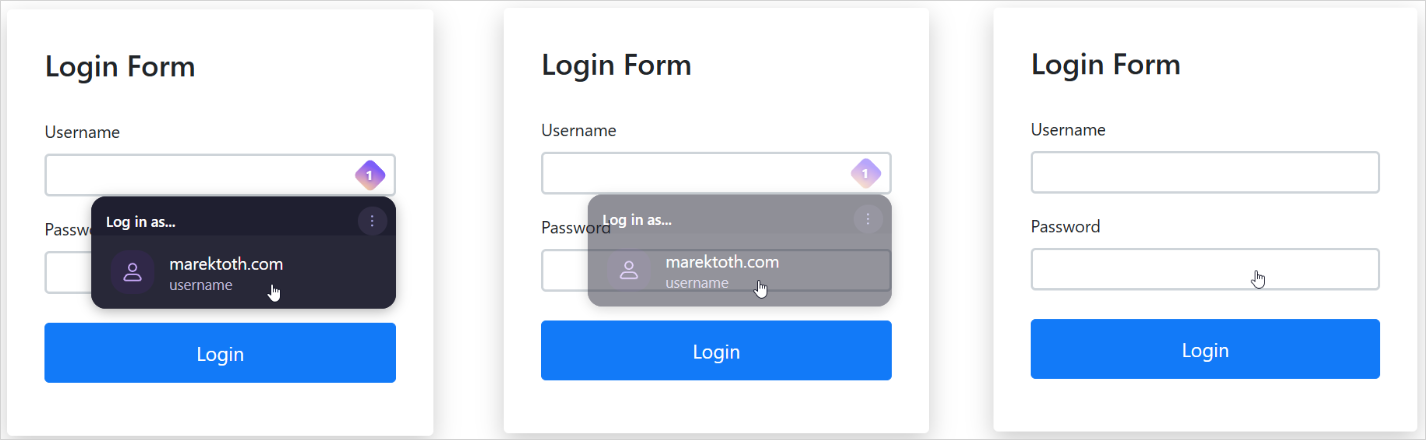

Ana saldırı tamircisi, tarayıcı tabanlı bir şifre yöneticisinin otomatik doldurma açılır menüsünü gizlemek için opaklık ayarları, kaplamalar veya işaretçi olay hileleri kullanan kötü amaçlı veya tehlikeye atılmış bir web sitesinde bir komut dosyası çalıştırmaktır.

Kaynak: Marek Tóth

Saldırgan daha sonra sahte müdahaleci öğeleri (örneğin çerez afişleri, pop -up’lar veya captcha) kaplar, böylece kullanıcının tıklamaları gizli şifre yöneticisi kontrollerine düşer ve bu da formların hassas bilgilerle tamamlanmasına neden olur.

Tóth, doğrudan DOM elemanı opaklık manipülasyonu, kök elemanı opaklık manipülasyonu, ana eleman opaklık manipülasyonu ve kısmi veya tam bindirme dahil olmak üzere aynı kusurun sömürü varyantlarını oluşturan çoklu DOM tabanlı alt tipler gösterdi.

Araştırmacı ayrıca, kullanıcı arayüzünün fare imlecini takip ettiği bir yöntem kullanma olasılığını gösterdi, bu nedenle herhangi bir kullanıcı tıklaması, nerede konursa olursa olsun, veri otomatikleştirmeyi tetikler.

Kaynak: Marek Tóth

Tóth, Hedef’in tarayıcısında etkin olan şifre yöneticisini tanımlamak ve daha sonra saldırıyı gerçek zamanlı olarak uyarlamak için evrensel bir saldırı komut dosyasının kullanılabileceğini söylüyor.

Satıcı Etkisi ve Yanıtları

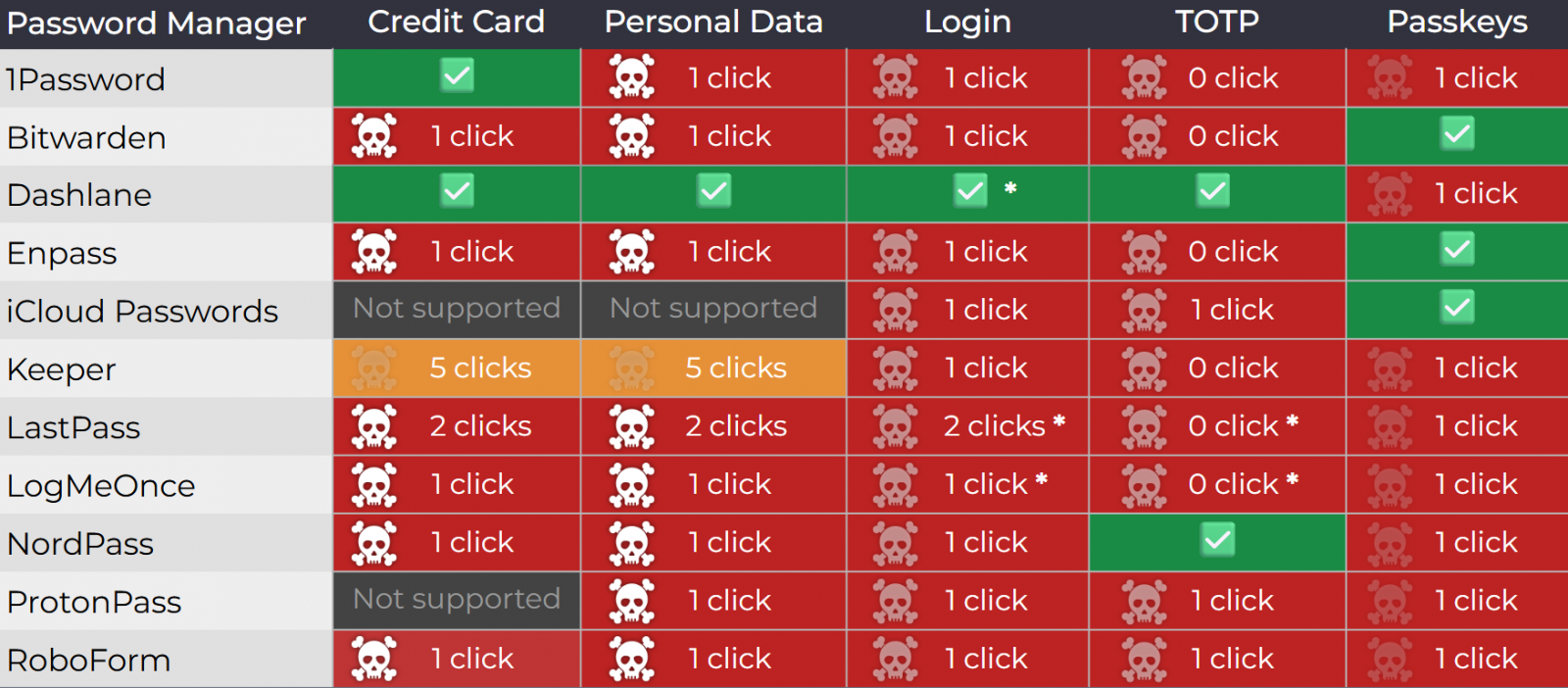

Araştırmacı, popülerlikleri için seçilen 11 şifre yöneticisini test etti ve hepsinin en az bir saldırı yöntemine karşı savunmasız olduğunu buldu.

Kaynak: Marek Tóth

Soket yardımıyla, tüm satıcılar Nisan 2025’teki konulardan haberdar edildi. Araştırmacı, kamu açıklamasının Ağustos ayında DEF Con 33’te izleyeceği konusunda uyardı.

1Password raporu reddetti ve ClickJacking’in genel bir web riski kullanıcılarının hafifletmesi gereken genel bir web riski olduğunu savunarak “kapsam dışı/bilgilendirici” olarak sınıflandırdı.

Benzer şekilde, Lastpass raporu “bilgilendirici” olarak işaretlerken, Bitwarden sorunları kabul etti, ancak ciddiyeti küçümsedi. Ancak Bitwarden, BleepingComputer’a bu hafta yayınlanarak sorunların 2025.8.0 sürümünde düzeltildiğini söyledi.

LastPass ve 1Password’in sorunu ele almayı planlayıp planlamadığı belirsizdir.

Logmeonce, Tóth veya Socket tarafından herhangi bir iletişim girişimine yanıt vermedi.

Şu anda, yaklaşık 40 milyon kullanıcısı olan aşağıdaki şifre yöneticileri Tóth’un saldırı yöntemlerine karşı savunmasız

- 1Password 8.11.4.27

- Bitwarden 2025.7.0

- Enpass 6.11.6 (6.11.4.2’de uygulanan kısmi düzeltme)

- iCloud Parolaları 3.1.25

- LastPass 4.146.3

- Logmeonce 7.12.4

Düzeltmeler uygulayan satıcılar Dashlane (v6.2531.1 1 Ağustos’ta piyasaya sürüldü), Nordpass, Protonpass, Roboform ve Keeper (V17.2.0 Temmuz ayında piyasaya sürüldü). Ancak, kullanıcılar ürünlerin en son kullanılabilir sürümlerini çalıştırdıklarından emin olmalıdır.

Kaynak: Marek Tóth

Düzeltmeler kullanıma sunulana kadar Tóth, kullanıcıların şifre yöneticilerindeki otomatik doldurma işlevini devre dışı bırakmasını ve yalnızca kopyalama/yapıştırmayı önerir.

BleepingComputer, henüz ürünlerine düzeltme yapmayan tüm satıcılarla iletişime geçti ve bize ulaştıktan sonra bu gönderiyi yanıtlarıyla güncelleyeceğiz.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.