Çin merkezli finansal motivasyona sahip bir grup, 2019 yılına kadar uzanan geniş çaplı bir kimlik avı kampanyasını düzenlemek için popüler uluslararası markalarla ilişkili güvenden yararlanıyor.

Tehdit aktörü lakaplı Fangxiao Cyjax tarafından 42.000’den fazla sahte etki alanı kaydettiği söyleniyor ve ilk etkinliği 2017’de gözlemlendi.

Araştırmacılar Emily Dennison ve Alana Witten, “Perakende, bankacılık, seyahat ve enerji dahil olmak üzere birden çok sektördeki işletmeleri hedefliyor” dedi. “Vaat edilen mali veya fiziksel teşvikler, kurbanları WhatsApp aracılığıyla kampanyayı daha fazla yaymaları için kandırmak için kullanılıyor.”

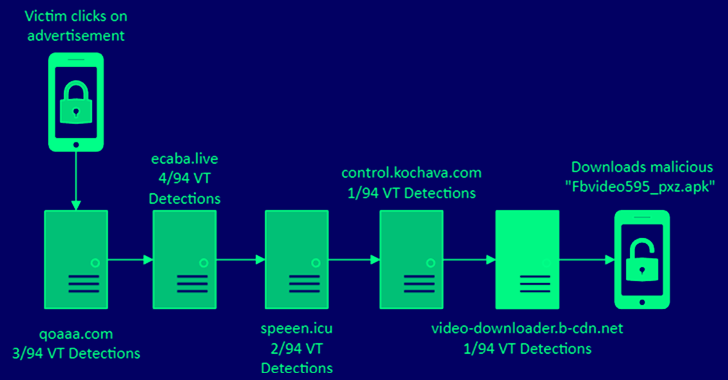

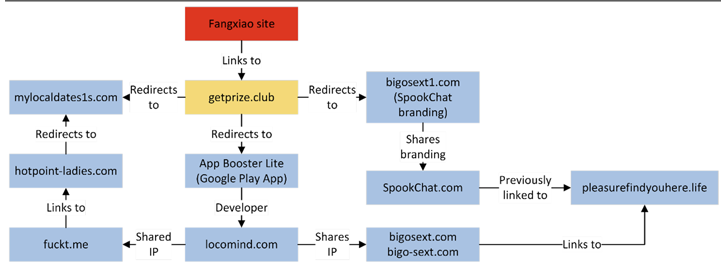

Mesajlaşma uygulaması aracılığıyla gönderilen bir bağlantıya tıklayan kullanıcılar, aktör tarafından kontrol edilen bir siteye yönlendirilir ve bu site de onları, kurbanların bir kez daha hileli uygulamalar dağıtan sitelere götürüldüğü, tanınmış bir markayı taklit eden bir açılış alanına gönderir. ve sahte ödüller.

Bu siteler, ziyaretçilerden nakit ödüller talep etmek için bir anket doldurmalarını ister, bunun karşılığında mesajı beş gruba veya 20 arkadaşa iletmeleri istenir. Ancak son yönlendirme, kurbanın IP adresine ve tarayıcının User-Agent dizesine bağlıdır.

Araştırmacılar, aralarında Emirates, Shopee, Unilever, Indomie, Coca-Cola, McDonald’s ve Knorr’un da bulunduğu 400’den fazla kuruluşun suç planının bir parçası olarak taklit edildiğini söyledi.

Alternatif olarak, dolandırıcı mobil reklamların bir Android cihazından tıklandığı saldırıların, kısa süre önce sahte WhatsApp uygulamaları aracılığıyla yayıldığı tespit edilen Triada adlı bir mobil truva atının konuşlandırılmasıyla sonuçlandığı gözlemlendi.

Sadece Triada değil, çünkü kampanyanın bir başka hedefi de “App Booster Lite – RAM Booster” (com.app.booster.lite.phonecleaner.batterysaver.cleanmaster) adlı bir uygulamanın Google Play Store’da listelenmesi ve 10 milyondan fazla İndirilenler.

LocoMind olarak bilinen Çekya merkezli bir geliştirici tarafından yapılan uygulama, “Güçlü Telefon Güçlendirici”, “Akıllı Önemsiz Temizleyici” ve “Etkili Pil Tasarrufu” olarak tanımlanıyor.

Uygulamayla ilgili incelemeler, yayıncıyı çok fazla reklam gösterdiği için uyardı ve hatta “Buraya geldiklerini” belirtti. [the Play Store page] “androidiniz %x zarar gördü” reklamlarından birinden.”

LocoMind, 31 Ekim 2022’de incelemeye “Uygulamamız virüs yayamaz.”

Aynı eylemin iOS çalıştıran bir cihazdan gerçekleştirilmesi durumunda, kurban bir ortaklık bağlantısı yoluyla Amazon’a yönlendirilir ve oyuncuya önümüzdeki 24 saat boyunca e-ticaret platformunda yaptığı her satın alma için bir komisyon verilir.

Tehdit aktörünün Çin bağlantıları, birden fazla web sitesini barındırmak için Python tabanlı bir açık kaynak kontrol paneli olan aaPanel ile ilişkili bir web hizmetinde Mandarin metninin bulunmasından kaynaklanmaktadır.

2021 ve 2022’de anket alanlarına verilen TLS sertifikalarının daha ayrıntılı analizi, kayıtların büyük bir kısmının UTC+08:00 saat dilimiyle örtüştüğünü ortaya koyuyor; bu, Çin Standart Saati olan 9:00 – 23:00’e karşılık geliyor

Araştırmacılar, “Operatörler, bu tür sahtekar kampanyaları yürütme konusunda deneyimli, hedeflerine ulaşmak için dinamik olmaya istekli ve teknik ve lojistik olarak işlerini genişletmek için ölçeklendirme yeteneğine sahipler” dedi.

“Fangxiao kampanyaları, kötü amaçlı yazılımdan yönlendirme bağlantılarına, reklamlara ve reklam yazılımlarına kadar çeşitli alanlara yönlendirilen etkili müşteri adayı oluşturma yöntemleridir.”