İçindekiler

Genel Bakış

Çevrimiçi suçlular, Google Ads aracılığıyla reklam veren bireyleri ve işletmeleri, ironik bir şekilde, sahte Google reklamları aracılığıyla kimlik bilgilerini ele geçirerek hedef alıyor.

Plan, Google Ads’ün kimliğine bürünerek ve kurbanları sahte giriş sayfalarına yönlendirerek mümkün olduğu kadar çok reklamveren hesabının çalınmasını içeriyor. Amaçlarının, bu hesapları siyah şapkalı forumlarda yeniden satmak ve bazılarını da bu kampanyaları sürdürmek için kendilerine saklamak olduğuna inanıyoruz.

Bu, Google’ın işinin özüne inen ve muhtemelen dünya çapında binlerce müşterisini etkileyen, şimdiye kadar takip ettiğimiz en korkunç kötü amaçlı reklamcılık operasyonudur. 24 saat boyunca yeni olayları bildiriyoruz ve yayınlandığı sırada bile yeni olayları tespit etmeye devam ediyoruz.

Aşağıdaki şema, reklamverenlerin kandırıldığı mekanizmayı yüksek düzeyde göstermektedir:

Başa dön

Suçlular Google Ads’ün kimliğine bürünüyor

Reklamverenler, dünyanın bir numaralı arama motorunda reklam alanı satın alarak potansiyel müşterilere ulaşmak için sürekli olarak birbirlerinden daha yüksek teklifler vermeye çalışıyorlar. Bu, Google’a 2023’te arama tabanlı reklam gelirlerinden 175 milyar dolar kazandırdı. Şunu söylemek yeterli: Reklama harcanan bütçeler oldukça büyük olabilir ve çeşitli nedenlerden dolandırıcıların ilgisini çekebilir.

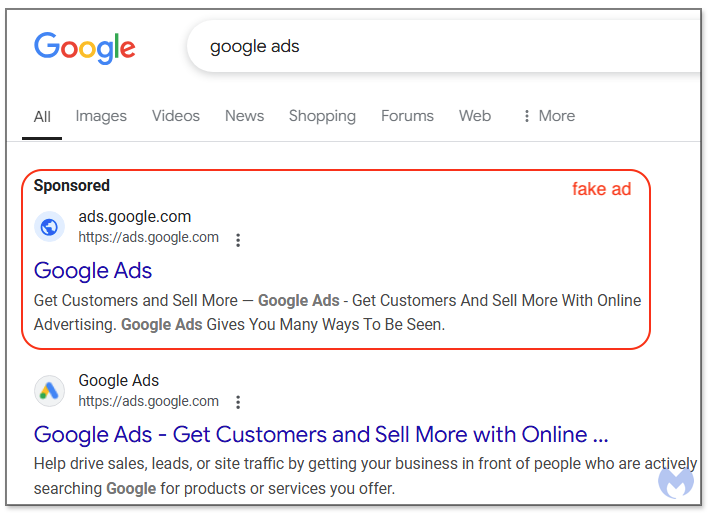

Google hesaplarıyla ilgili şüpheli etkinlikleri ilk olarak tesadüfen fark etmeye başladık ve daha derinlemesine bir incelemeden sonra bunun izini, Google Ads’ün kötü amaçlı reklamlarına kadar takip edebildik! Aşağıda görülebileceği gibi, özellikle Google Ads’ü taklit etmek için tasarlanmış sahte “Sponsorlu” sonuçların saldırısından çok çabuk etkilendik. Şekil 2:

Böyle bir şeyin gerçekten olabileceğine inanmak zor olsa da, reklamveren hakkında daha fazla bilgi gösteren 3 noktalı menüyü tıkladığınızda kanıt oradadır. Kurbanın adını kısmen gizledik ama bunun Google olmadığı çok açık; bunlar, daha fazla kullanıcıyı kandırmak için zaten ele geçirilmiş ve kötüye kullanılmış birçok hesaptan sadece bir tanesi:

Bu reklamları görecek kişiler, Google Arama’da reklam yayınlamak isteyen veya zaten yapmakta olan bireyler veya işletmelerdir. Aslında, her senaryo için özel olarak çok sayıda reklam gördük, kayıt olun veya oturum açın. Şekil 4:

Google Ads’e yönelik sahte reklamlar, çeşitli yerlerdeki çeşitli kişilerden ve işletmelerden gelmektedir. Saldırıya uğrayan hesapların bazılarında zaten yüzlerce meşru reklam yayınlanıyordu ve bunlardan biri Tayvanlı popüler bir elektronik şirketine aitti.

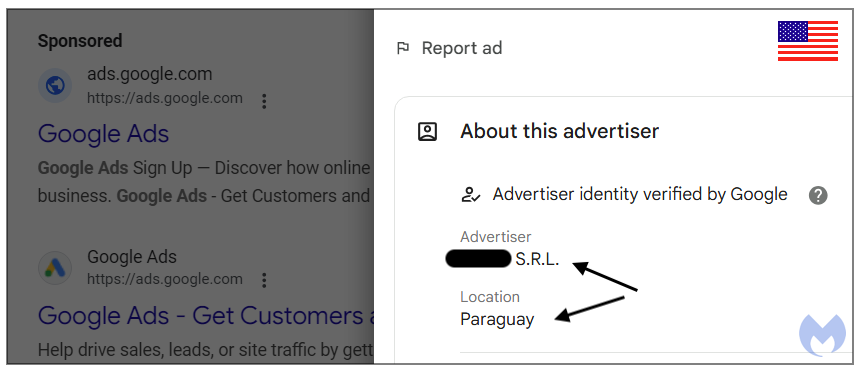

Bu kampanyaların coğrafi kapsamı hakkında bir fikir edinmek için, aynı Google aramasını aynı anda birkaç farklı coğrafi konumdan (proxy’ler kullanarak) gerçekleştirdik. İlk olarak, Paraguay’da kayıtlı bir işletmeye ait ABD IP adresinden gelen kötü amaçlı reklam:

Şimdi, aynı reklamın birkaç başka ülkede Google Arama’da göründüğünü görüyoruz:

Başa dön

Google Sites’ta barındırılan yemler

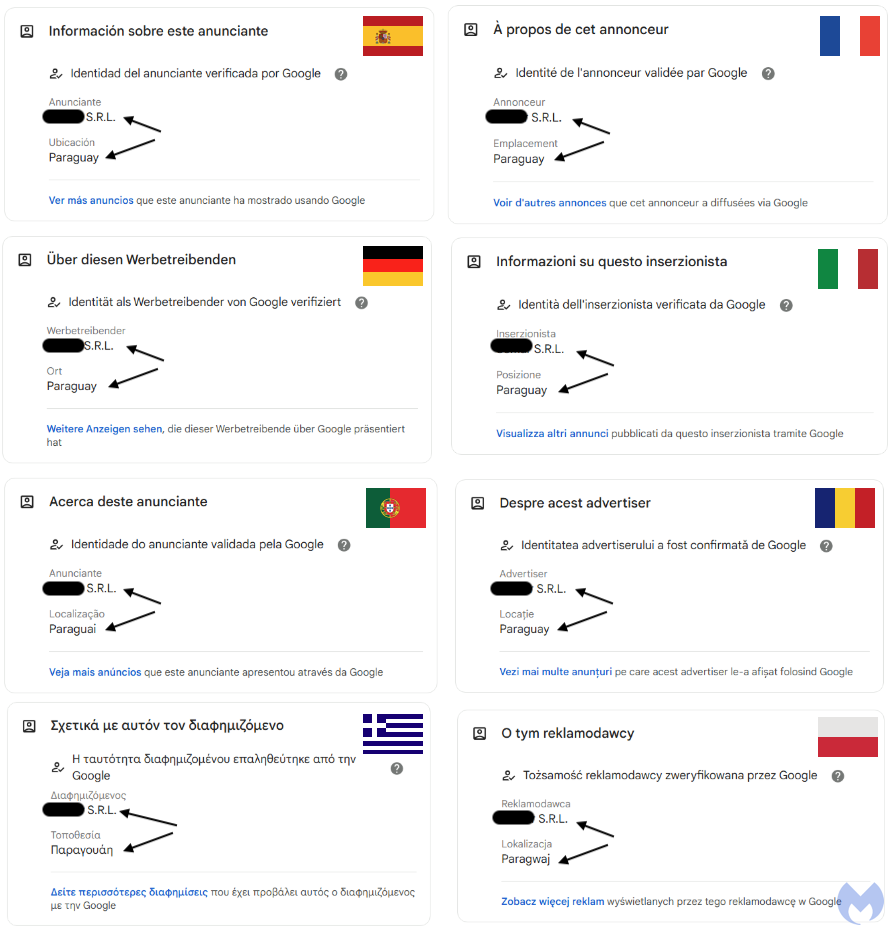

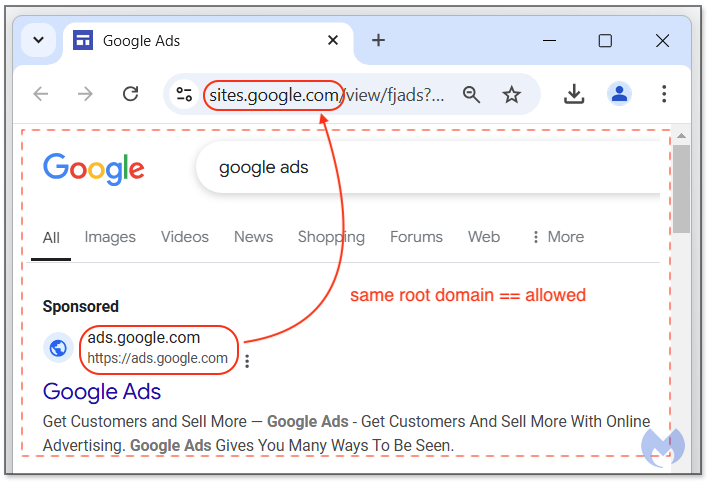

Kurbanlar bu sahte reklamlara tıkladıklarında, Google Ads’ün ana sayfasına benzeyen ancak tuhaf bir şekilde Google Sites’ta barındırılan bir sayfaya yönlendiriliyorlar. Bu sayfalar, özellikle imrenilen reklamverenlerin Google hesaplarındaki kullanıcı adlarını ve şifreleri çalmak için tasarlanmış harici web sitelerine açılan bir tür ağ geçidi görevi görür.

Google Sites’ı kullanmanın iyi bir nedeni var; yalnızca ücretsiz ve tek kullanımlık bir ürün olması değil, aynı zamanda tam bir kimliğe bürünme olanağı sunması nedeniyle. Aslında, açılış sayfanız (nihai URL) aynı alan adıyla eşleşmediği sürece bir reklamda URL gösteremezsiniz. Bu, kötüye kullanımı ve kimliğe bürünmeyi korumayı amaçlayan bir kural olsa da, aşılması çok kolay bir kuraldır.

Reklama ve Google Sites sayfasına dönüp baktığımızda, bu kötü amaçlı reklamın kesinlikle kuralı ihlal etmediğini görüyoruz. siteler.google.com aynı kök alan reklamlarını kullanıyor reklamlar.google.com. Başka bir deyişle, bu URL’nin reklamda gösterilmesine izin verilmektedir, dolayısıyla Google LLC tarafından yayınlanan aynı reklamdan ayırt edilemez hale gelmektedir.

Başa dön

Google hesabı kimlik bilgilerine yönelik kimlik avı

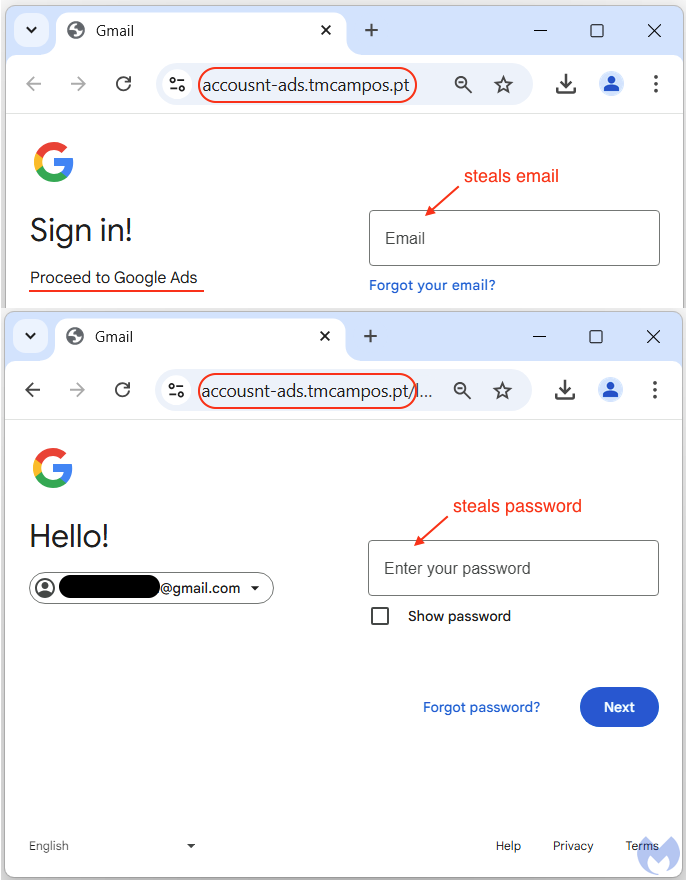

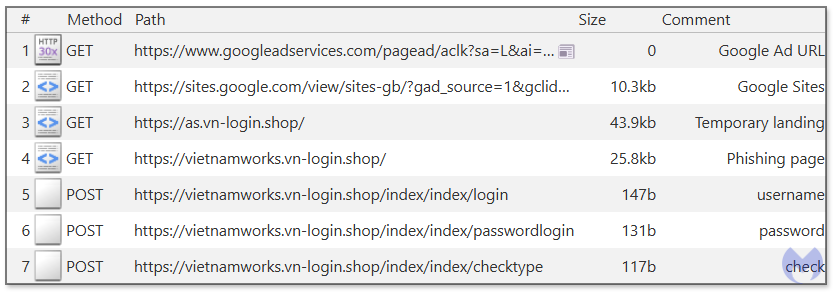

Kurbanlar, Google Sites sayfasında bulunan “Hemen başlayın” butonuna tıkladıktan sonra, kimlik avı kiti içeren farklı bir siteye yönlendiriliyorlar. JavaScript kodu, tüm önemli verilerin gizlice toplandığından emin olmak için her adımı geçerken kullanıcıların parmak izlerini alır.

Son olarak tüm veriler kullanıcı adı ve şifreyle birleştirilir ve POST isteği aracılığıyla uzak sunucuya gönderilir. Suçluların, mağdurun bulunduğu şehre ve internet servis sağlayıcısına kadar coğrafi konumunu bile aldığını görüyoruz.

Başa dön

Mağduriyet

Sahte Google Ads’ü gören ve deneyimlerini paylaşan kişilere ilişkin çok sayıda çevrimiçi rapor bulunmaktadır:

Yalnızca reklamları görmekle kalmayan, aynı zamanda dolandırılan ve para kaybeden birkaç kurbanla temasa geçmeyi başardık. Onların ifadeleri ve kendi araştırmamız sayesinde suçluların işleyiş tarzı hakkında daha iyi bir fikrimiz var:

- Kurban, Google hesap bilgilerini kimlik avı sayfasına giriyor

- Kimlik avı kiti benzersiz tanımlayıcıları, çerezleri ve kimlik bilgilerini toplar

- Mağdur alışılmadık bir yerden (Brezilya) giriş yapıldığını belirten bir e-posta alabilir

- Eğer mağdur bu girişimi durduramazsa Google Ads hesabına farklı bir Gmail adresi üzerinden yeni bir yönetici ekleniyor.

- Tehdit aktörü harcama çılgınlığına giriyor ve mümkünse kurbanı dışarıda bırakıyor

Başa dön

Bu kampanyaların arkasında kim var?

Bu planı yürüten iki ana suçlu grubu belirledik, ancak şimdiye kadar en üretken olanı, muhtemelen Brezilya dışında faaliyet gösteren Portekizce konuşanlardan oluşan gruptur. Mağdurlar ayrıca Google’dan Brezilya’dan şüpheli giriş yapıldığını belirten bir bildirim aldıklarını da paylaştılar. Ne yazık ki, bu bildirimler çoğu zaman çok geç geldi veya yasal olduğu gerekçesiyle reddedildi ve suçluların zaten bir miktar zarar verecek zamanı vardı.

Diğer ikisinden çok farklı olan ve tehdit aktörlerinin asıl amacının kötü amaçlı yazılım dağıtmak olduğu üçüncü bir kampanyayı da belirtmeliyiz. Google Ads kimlik avı planı, asıl odak noktası olmayan geçici bir çalışma olabilir.

Brezilya takımı

Birkaç gün içinde Google Reklam ekibine tamamı Brezilyalı gruptan gelen 50’den fazla sahte reklam bildirdik. Ne kadar çok olay ve yayından kaldırma olayı rapor edilirse edilsin, tehdit aktörlerinin en az bir kötü amaçlı reklamı 7/24 tutmayı başardıklarını hemen fark ettik.

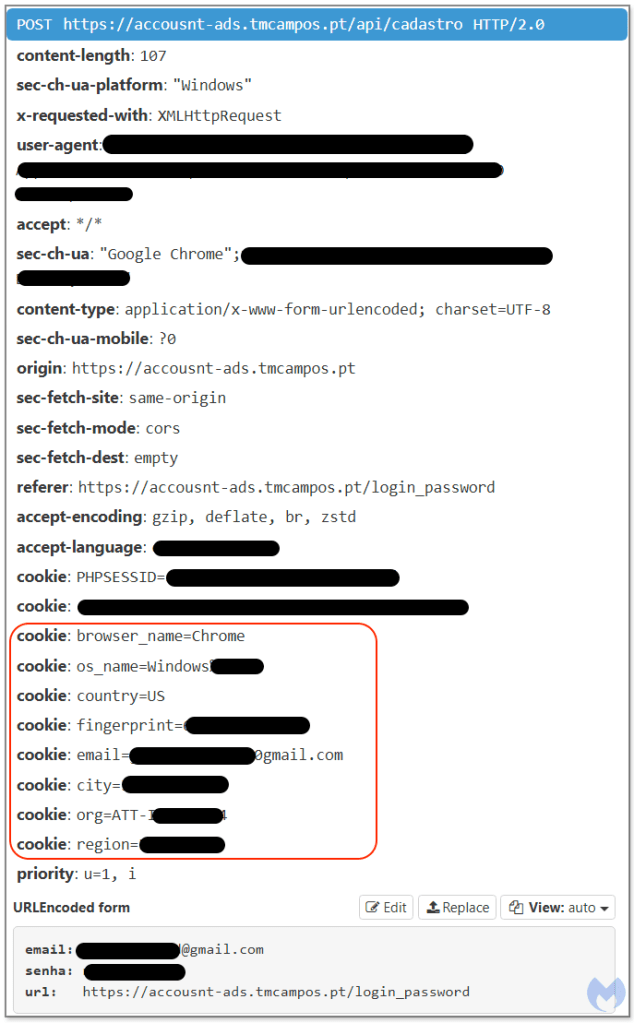

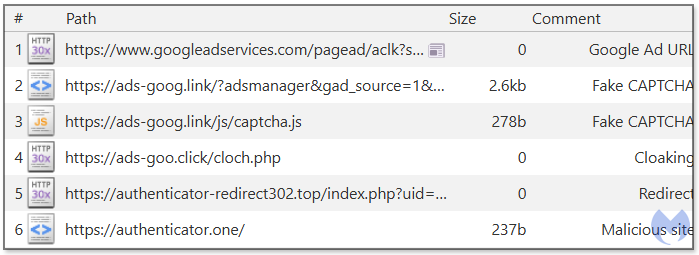

Şekil 13 reklamın tıklanması sonucu oluşan ağ trafiğini gösterir. Kimlik avı portalına varmadan önce birden fazla atlama göreceksiniz. İkinci URL, dolandırıcıların sahte trafiği tespit etmek için ücretli bir hizmet kullandığını gösteriyor.

Kimlik avı kitinin JavaScript kodu kısmında Portekizce yorumlar bulunmaktadır. Şekil 14 Kullanıcıları tanımlamanın bir yolu olan tarayıcı parmak izini alan kodun bir kısmını gösterir. Tarayıcı dili, sistem CPU’su, bellek, ekran genişliği ve saat dilimi, toplanan ve ardından hashing uygulanan veri noktalarından bazılarıdır.

Asya takımı

İkinci grup, Hong Kong’daki reklamveren hesaplarını kullanıyor ve Asya merkezli, muhtemelen Çin’den geliyor gibi görünüyor. İlginçtir ki onlar da Google sitelerinden yararlanarak aynı tür dağıtım zincirini kullanıyorlar. Ancak kimlik avı kitleri Brezilyalı benzerlerinden tamamen farklıdır.

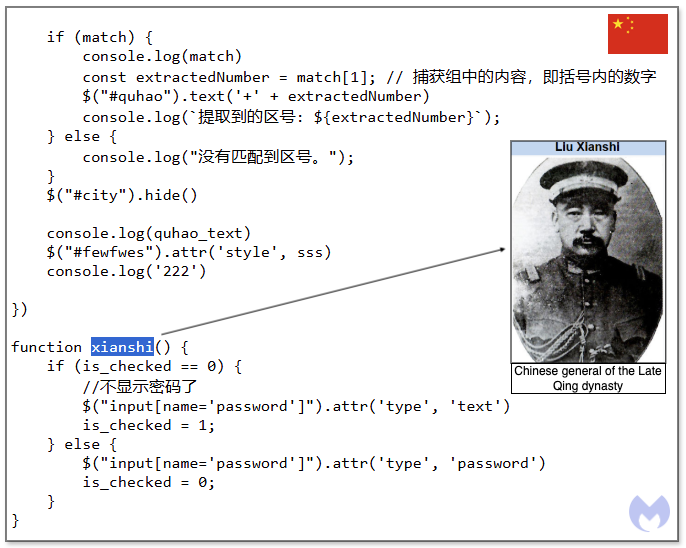

Şekil 16 aşağıda Çince açıklamalar içeren bir kod özetinin yanı sıra adı verilen bir işlev gösterilmektedir. XianşiBu, geç Qing hanedanlığının Çinli bir generaline, hatta daha modern oyun ve edebiyattan bir süper kahramana atıfta bulunabilir.

Üçüncü kampanya (muhtemelen Doğu Avrupa)

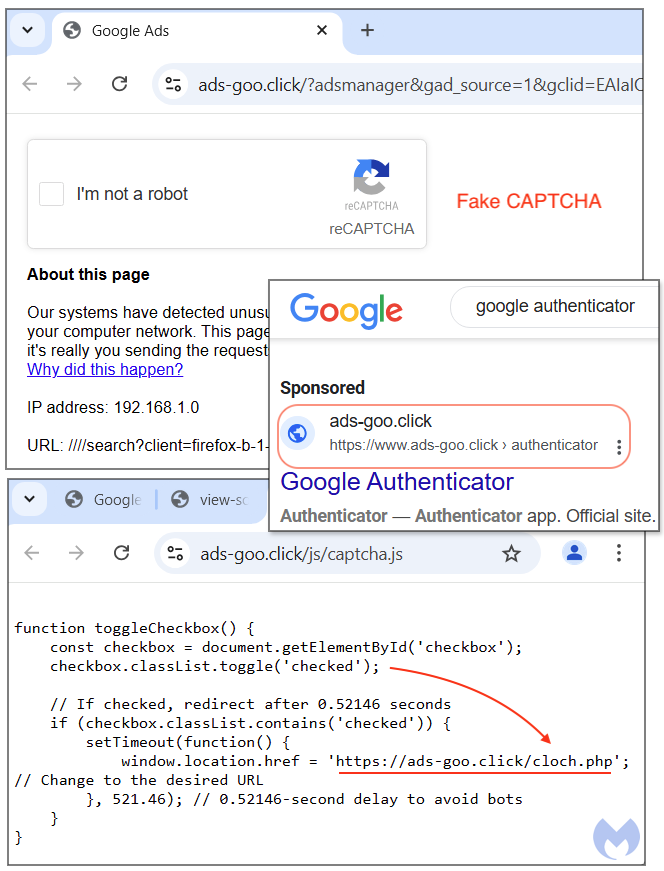

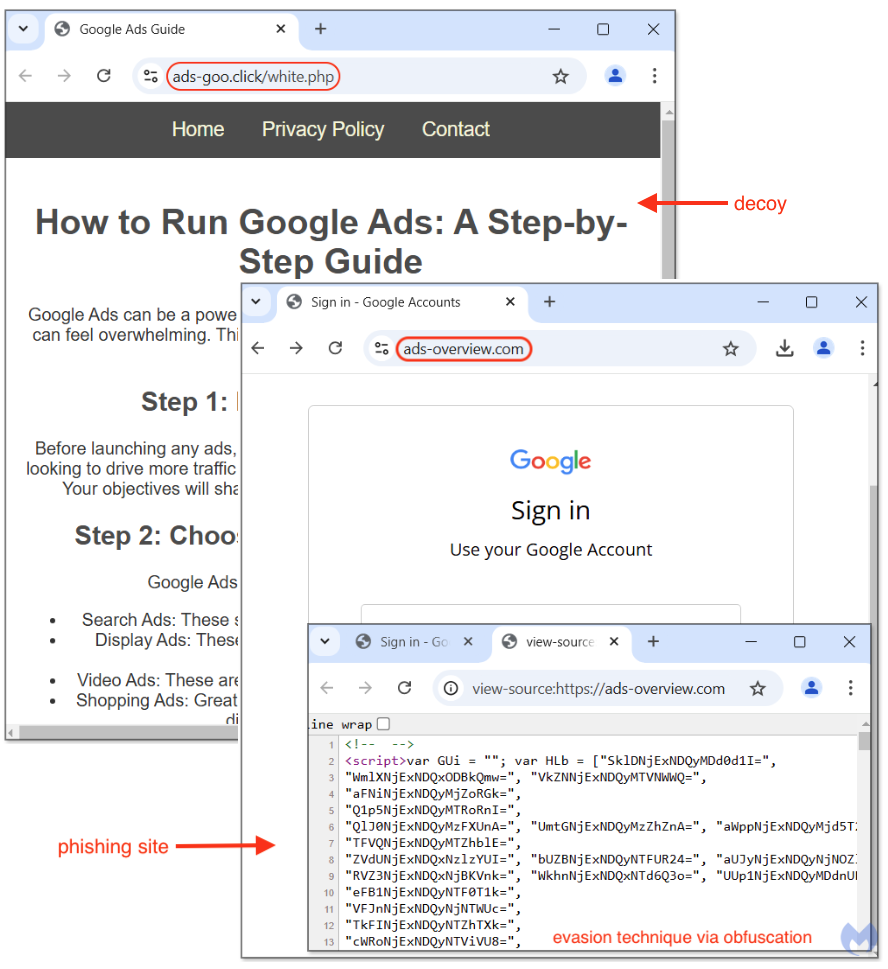

İşleyiş tarzı çok farklı olan bir kampanya daha gözlemledik. Google Sites bu olayla hiç ilgilenmiyor ve bunun yerine sahte bir CAPTCHA tuzağına ve kimlik avı sayfasının yoğun şekilde gizlenmesine güveniyor.

İlginç bir şekilde, bariz reklam yapışkanlığına rağmen bulduğumuz kötü amaçlı reklam Google Authenticator’a yönelikti.[.]alan adını tıklayın. Ancak yaklaşık bir gün boyunca söz konusu alan adından yapılan yönlendirme, doğrudan şu adreste barındırılan bir kimlik avı portalına yönlendiriyor: reklamlara genel bakış[.]iletişim.

Burada tehdit aktörlerinin Doğu Avrupalılar olabileceğini öne sürmemizin nedeni, yönlendirme ve şaşırtmaca türünden kaynaklanmaktadır. Ayrıca, daha önce bildirdiğimiz ‘Google reklamları aracılığıyla yazılım indirme’ gibi uzak bir his de var (bkz. Tehdit aktörü, Authenticator için sahte reklam aracılığıyla Google’ın kimliğine bürünüyor).

Bir PHP betiği (taş.php) daha sonra ziyaretçinin gerçek olup olmadığını belirler (muhtemelen sunucu tarafında bir IP kontrolü yapıyor). VPN’ler, botlar ve algılama araçları, bir Google Ads kampanyasının nasıl yürütüleceğine ilişkin bazı sahte talimatların gösterildiği “beyaz” bir sayfayla karşılaşacak. Kurbanlar bunun yerine şuraya yönlendiriliyor: reklamlara genel bakış[.]iletişim Google hesaplarına yönelik bir kimlik avı portalıdır.

Birkaç gün sonra bu kampanyayı tekrar kontrol ettiğimizde, reklam URL’sinin artık muhtemelen kötü amaçlı yazılım indirecek olan sahte bir Google Authenticator sitesine yönlendirildiğini gördük. Yönlendirme mekanizması şu şekilde gösterilmiştir: Figür 20:

Başa dön

Diğer kötü amaçlı yazılım ve dolandırıcılık kampanyalarına yakıt

Çalınan Google Ads hesapları hırsızlar arasında değerli bir maldır. Bu blogda defalarca ayrıntılı olarak açıkladığımız gibi, dolandırıcılık yapan veya kötü amaçlı yazılım dağıtan reklamları satın almak için güvenliği ihlal edilmiş reklamveren hesaplarından yararlanan sürekli kötü amaçlı reklamcılık kampanyaları vardır.

Bir saniyeliğine düşünürseniz, dolandırıcıların suiistimali yaymaya devam etmek için başka birinin bütçesini kullandığını görürsünüz. Bu dolarlar ister meşru reklamlara ister kötü amaçlı reklamlara harcansın, Google yine de bu reklam kampanyalarından gelir elde ediyor. Kaybedenler, saldırıya uğrayan reklamverenler ve kimlik avına maruz kalan masum kurbanlardır.

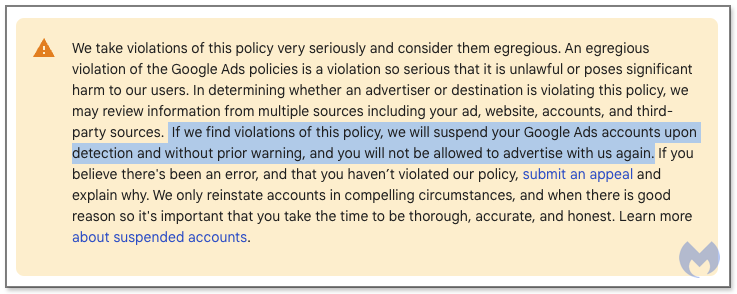

Sonuç olarak, ele geçirilen reklam hesaplarıyla ilgili harekete geçmek, kötü amaçlı reklamcılık saldırılarını azaltmada önemli bir rol oynuyor. Google, konuyla ilgili kendi politikalarına rağmen, güvenlikleri sağlanana kadar bu tür hesapları dondurmak için kesin adımlar attığını henüz göstermedi (Şekil 20). Örneğin, yakın zamanda 30 kez rapor edilen aynı reklamverenin hâlâ aktif olduğu bir durum gördük.

Sahte reklam belası devam ederken, kullanıcılarımızı sponsorlu sonuçlara özellikle dikkat etmeye çağırıyoruz. İronik bir şekilde, reklam kampanyaları yürüten bireylerin ve işletmelerin (kendi reklamlarını ve rakiplerinin reklamlarını görmek için) bir reklam engelleyici kullanmamaları oldukça olasıdır, bu da onları bu kimlik avı planlarına düşmeye daha yatkın hale getiriyor.

Yalnızca tehditleri bildirmiyoruz; onları engelliyoruz

Siber güvenlik riskleri asla bir manşetin ötesine yayılmamalıdır. Malwarebytes Tarayıcı Korumasını bugün indirerek tehditleri uzak tutun.

Başa dön

Uzlaşma Göstergeleri

Sahte Google Sites sayfaları

sites[.]google[.]com/view/ads-goo-vgsgoldx

sites[.]google[.]com/view/ads-word-cmdw

sites[.]google[.]com/view/ads-word-makt

sites[.]google[.]com/view/ads-word-whishw

sites[.]google[.]com/view/ads-word-wwesw

sites[.]google[.]com/view/ads-word-xvgt

sites[.]google[.]com/view/ads3dfod6hbadvhj678

sites[.]google[.]com/view/aluado01

sites[.]google[.]com/view/ap-rei-pandas

sites[.]google[.]com/view/appsd-adsd

sites[.]google[.]com/view/asd-app-goo

sites[.]google[.]com/view/connectsing/addss

sites[.]google[.]com/view/connectsingyn/ads

sites[.]google[.]com/view/entteraccess

sites[.]google[.]com/view/exercitododeusvivo

sites[.]google[.]com/view/fjads

sites[.]google[.]com/view/goitkm/google-ads

sites[.]google[.]com/view/hdgstt

sites[.]google[.]com/view/helpp2k

sites[.]google[.]com/view/hereon/1sku4yf

sites[.]google[.]com/view/hgvfvd

sites[.]google[.]com/view/joaope-defeijao

sites[.]google[.]com/view/jthsjd

sites[.]google[.]com/view/logincosturms/ads

sites[.]google[.]com/view/logins-words-officails

sites[.]google[.]com/view/logins-words-officsdp

sites[.]google[.]com/view/marchatrasdemarcha

sites[.]google[.]com/view/newmanage/page

sites[.]google[.]com/view/one-vegas

sites[.]google[.]com/view/one-vegasw

sites[.]google[.]com/view/onvg-ads-word

sites[.]google[.]com/view/oversmart/new

sites[.]google[.]com/view/pandareidel

sites[.]google[.]com/view/polajdasod6hbad

sites[.]google[.]com/view/ppo-ads

sites[.]google[.]com/view/quadrilhadohomemtanacasakaraio

sites[.]google[.]com/view/ricobemnovinhos

sites[.]google[.]com/view/s-ad-offica

sites[.]google[.]com/view/s-wppa

sites[.]google[.]com/view/sdawjj

sites[.]google[.]com/view/semcao

sites[.]google[.]com/view/sites-gb

sites[.]google[.]com/view/so-ad-reisd

sites[.]google[.]com/view/spiupiupp-go

sites[.]google[.]com/view/start-smarts

sites[.]google[.]com/view/start-smarts/homepage/

sites[.]google[.]com/view/umcincosetequebratudo

sites[.]google[.]com/view/vewsconnect

sites[.]google[.]com/view/vinteequatroporquarenta

sites[.]google[.]com/view/xvs-wods-ace

sites[.]google[.]com/view/zeroumnaoezerodois

sites[.]google[.]com/view/zeroumonlinecomosmp

Kimlik avı alanları

account-costumers[.]site

account-worda-ads[.]benephica[.]com

account-worda-ads[.]cacaobliss[.]pt

account[.]universitas-studio[.]es

accounts-ads[.]site

accounts[.]google[.]lt1l[.]com

accounts[.]goosggles[.]com

accounts[.]lichseagame[.]com

accousnt-ads[.]tmcampos[.]pt

accousnt[.]benephica[.]pt

accousnt[.]hyluxcase[.]me

ads-goo[.]click

ads-goog[.]link

ads-google[.]io-es[.]com

ads-overview[.]com

ads1.google.lt1l.com

ads1[.]google[.]veef8f[.]com

adsettings[.]site

adsg00gle-v3[.]vercel[.]app

adsgsetups[.]shop

advertsing-acess[.]site

advertsing-v3[.]site

as[.]vn-login[.]shop

benephica[.]pt

cacaobliss[.]pt

colegiopergaminho[.]pt

docs-pr[.]top

tmcampos[.]pt

vietnamworks[.]vn-login[.]shop

Başa dön