Yöneticiler, barındırma sağlayıcıları ve Fransız Bilgisayar Acil Durum Müdahale Ekibi (CERT-FR), saldırganların fidye yazılımı dağıtmak için iki yıllık bir uzaktan kod yürütme güvenlik açığına karşı yama uygulanmamış VMware ESXi sunucularını aktif olarak hedef aldığı konusunda uyarıyor.

CVE-2021-21974 olarak izlenen güvenlik açığı, OpenSLP hizmetindeki, kimliği doğrulanmamış tehdit aktörleri tarafından düşük karmaşıklıktaki saldırılarda kullanılabilen bir yığın taşması sorunundan kaynaklanıyor.

CERT-FR, “Mevcut araştırmalara göre, bu saldırı kampanyaları, 23 Şubat 2021’den beri bir yamanın mevcut olduğu CVE-2021-21974 güvenlik açığından yararlanıyor gibi görünüyor.” dedi.

“Şu anda hedeflenen sistemler, 6.x sürümündeki ve 6.7’den önceki ESXi hipervizörleri olacaktır.”

Gelen saldırıları engellemek için yöneticilerin, henüz güncellenmemiş ESXi hipervizörlerinde savunmasız Hizmet Konum Protokolü (SLP) hizmetini devre dışı bırakması gerekir.

CERT-FR, yamanın mümkün olan en kısa sürede uygulanmasını şiddetle tavsiye eder, ancak yama yapılmadan bırakılan sistemlerin de taviz belirtileri aramak için taranması gerektiğini ekler.

CVE-2021-21974 aşağıdaki sistemleri etkiler:

- ESXi70U1c-17325551’den önceki ESXi sürümleri 7.x

- ESXi670-202102401-SG’den önceki ESXi sürümleri 6.7.x

- ESXi650-202102101-SG’den önceki ESXi sürümleri 6.5.x

Fransız bulut sağlayıcısı OVHcloud da bugün VMware ESXi sunucularını hedef alan bu büyük saldırı dalgasını Nevada fidye yazılımı operasyonuyla ilişkilendiren bir rapor yayınladı.

OVHcloud CISO’su Julien Levrard, “Ekosistem uzmanlarına ve yetkililere göre, bunlar Nevada fidye yazılımıyla ilgili olabilir ve uzlaşma vektörü olarak CVE-2021-21974’ü kullanıyor olabilir. Bu varsayımları doğrulamak için soruşturma hâlâ devam ediyor” dedi.

“Saldırı, görünüşe göre OpenSLP bağlantı noktası (427) aracılığıyla, öncelikle 7.0 U3i’den önceki sürümdeki ESXi sunucularını hedefliyor.”

Yeni ESXiArgs fidye yazılımı

Ancak, bu saldırıda görülen fidye notlarından Nevada Ransomware ile ilgili görünmüyor ve yeni bir fidye yazılımı ailesi gibi görünüyor.

Yaklaşık dört saat önce başlayarak, bu kampanyadan etkilenen kurbanlar, BleepingComputer’ın forumunda saldırıları bildirmeye, yardım ve verilerini nasıl kurtaracaklarına dair daha fazla bilgi istemeye başladılar.

Fidye yazılımı, güvenliği ihlal edilmiş ESXi sunucularında .vmxf, .vmx, .vmsd ve .nvram uzantılı dosyaları şifreler ve .args meta verilerle şifrelenmiş her belge için dosya (muhtemelen şifre çözme için gereklidir).

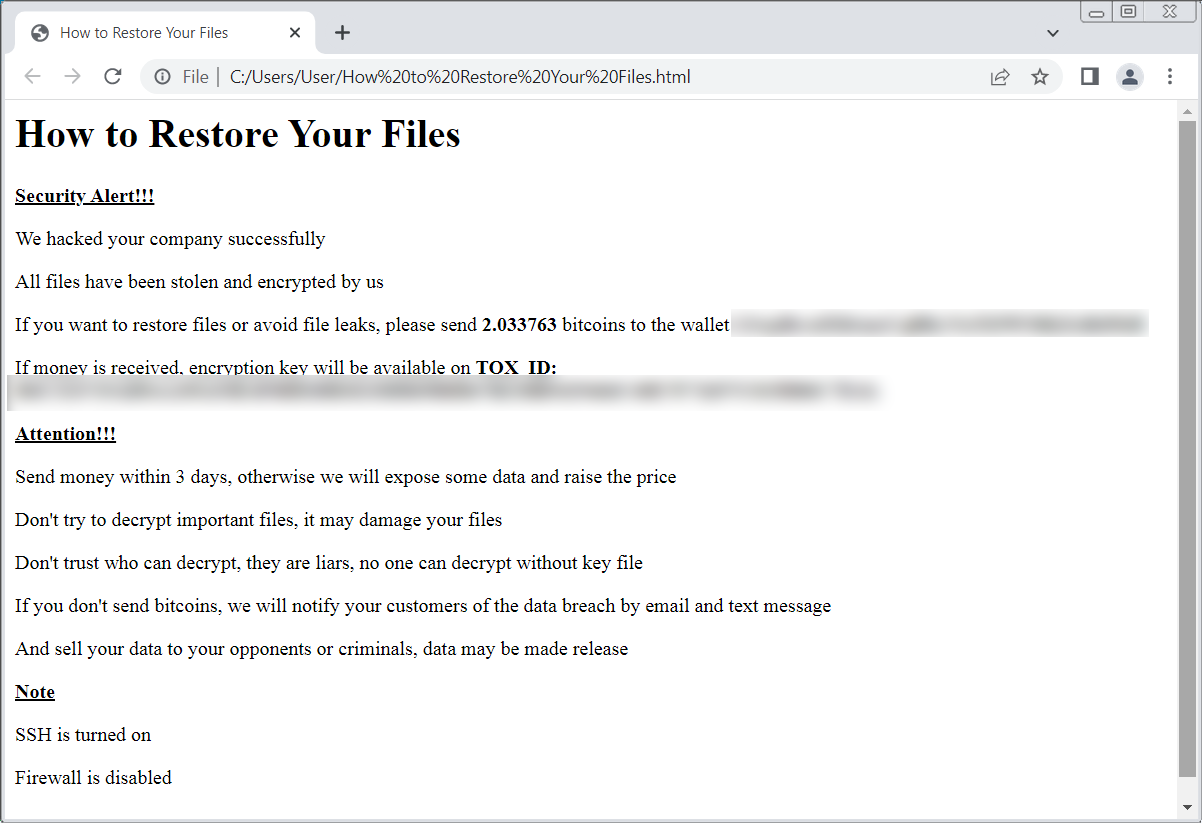

Kurbanlar, kilitli sistemlerde “ransom.html” ve “Dosyalarınızı Nasıl Geri Yüklersiniz.html” adlı fidye notları buldular. Diğerleri notlarının düz metin dosyaları olduğunu söyledi.

Kimlik Fidye yazılımı Michael Gillespie şu anda fidye yazılımını ‘ adı altında izliyor.ESXiArgs,’, ancak BleepingComputer’a bir örnek bulana kadar şifrelemede herhangi bir zayıflık olup olmadığını belirlemenin bir yolu olmadığını söyledi.

BleepingComputer, insanların bu saldırıyla ilgili deneyimlerini bildirdiği özel bir destek konusuna sahiptir.

Elinizde yeni bilgiler veya kötü amaçlı yazılımın bir kopyası varsa, lütfen bize bildirin, böylece araştırmacılar bunları zayıf yönler açısından inceleyebilir.

Bu gelişmekte olan bir hikaye ve kullanıma sunuldukça yeni bilgilerle güncellenecektir …