GNU C Kütüphanesi’nin dinamik yükleyicisindeki yüksek önemdeki bir kusur için kavram kanıtı istismarları halihazırda çevrimiçi olarak ortaya çıktı ve yerel saldırganların büyük Linux dağıtımlarında kök ayrıcalıkları elde etmesine olanak tanıdı.

‘Looney Tunables’ olarak adlandırılan ve CVE-2023-4911 olarak takip edilen bu güvenlik açığı, arabellek taşması zayıflığından kaynaklanıyor ve Debian 12 ve 13, Ubuntu 22.04 ve 23.04 ile Fedora 37 ve 38’in varsayılan kurulumlarını etkiliyor.

Saldırganlar, ikili dosyaları SUID izniyle başlatırken kök ayrıcalıklarıyla rastgele kod yürütme elde etmek için ld.so dinamik yükleyici tarafından işlenen, kötü amaçla oluşturulmuş bir GLIBC_TUNABLES ortam değişkenini kullanarak bunu tetikleyebilir.

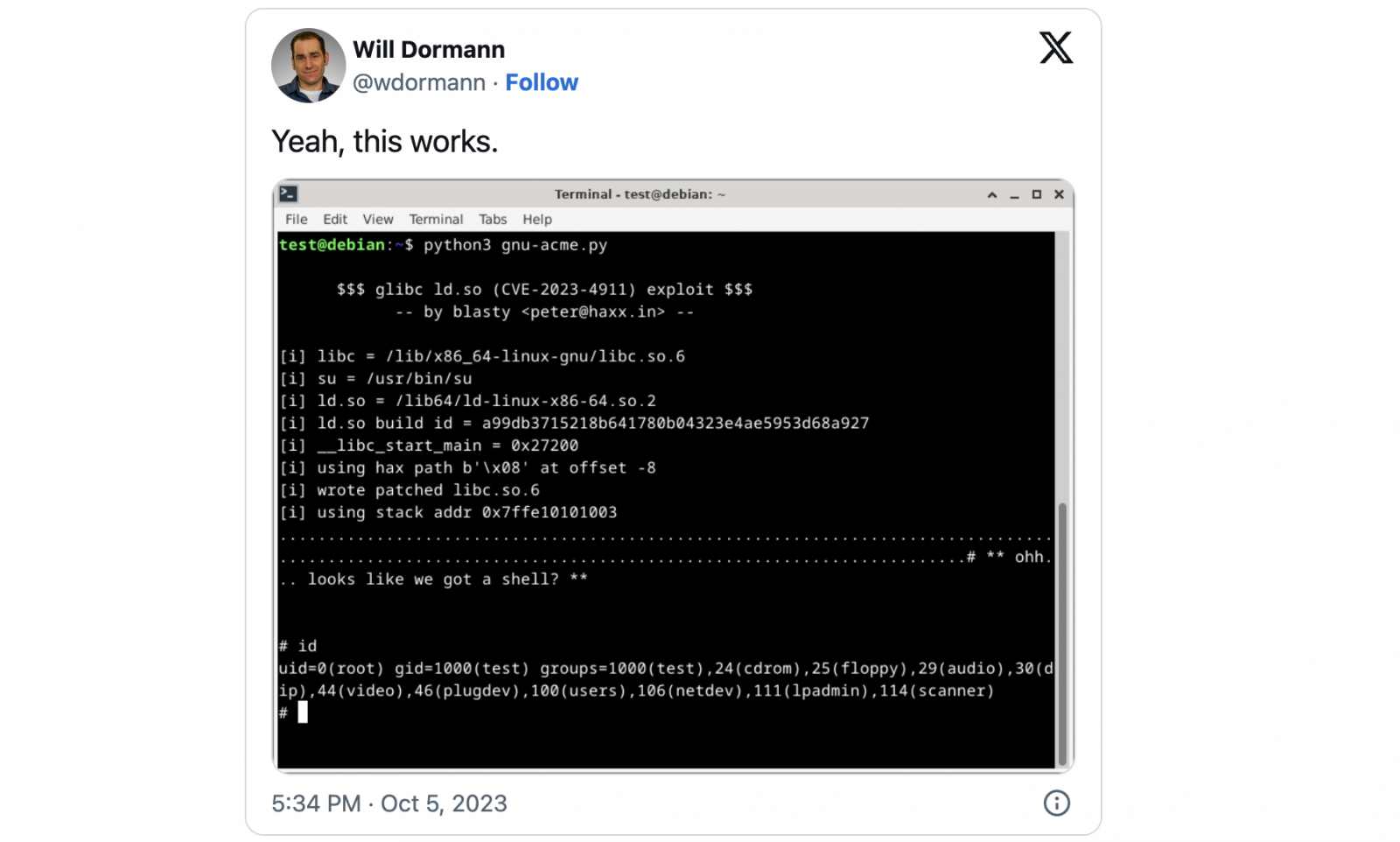

Qualys’in Tehdit Araştırma Birimi bunu Salı günü açıkladığından bu yana, birçok güvenlik araştırmacısı bazı sistem yapılandırmalarında işe yarayan kavram kanıtını (PoC) kullanma kodunu zaten yayınladı.

Güvenlik açığı ve istismar uzmanı Will Dormann tarafından çalıştığı doğrulanan bu PoC açıklarından biri, bağımsız güvenlik araştırmacısı Peter Geissler tarafından yayımlandı (konak) bugün erken saatlerde.

Bu istismar sınırlı sayıda hedefe karşı kullanılabilse de PoC, her sistemin ld.so dinamik yükleyicisi için uygulanabilir ofseti belirleyerek ilave hedeflerin eklenmesine ilişkin talimatlar da içerir.

Diğer araştırmacılar da GitHub ve başka yerlerde kendi CVE-2023-4911 açıklarını geliştirip hızla yayınlıyorlar, ancak BleepingComputer bunların çalıştığını henüz doğrulamadı.

Yöneticilerin, Fedora, Ubuntu ve Debian dahil olmak üzere yaygın olarak kullanılan Linux platformlarının en son sürümlerini çalıştıran sistemlere tam kök erişimi sağlayan bu güvenlik kusurunun oluşturduğu ciddi tehdit nedeniyle derhal harekete geçmesi gerekiyor.

Bu güvenlik açığından etkilenmeyen bir dağıtım olan Alpine Linux yöneticilerinin sistemlerine yama uygulama konusunda endişelenmesine gerek olmasa da, etkilenen diğer sistemlerdeki yöneticilerin, sistemlerinin bütünlüğünü ve güvenliğini korumak için yama uygulamasına öncelik vermesi gerekiyor.

Salı günü Qualys’in Tehdit Araştırma Birimi Ürün Müdürü Saeed Abbasi, “Fedora, Ubuntu ve Debian gibi büyük dağıtımlarda tam kök ayrıcalıklarına yol açan başarılı kullanımımız, bu güvenlik açığının ciddiyetini ve yaygın yapısını vurguluyor” dedi.

“Her ne kadar yararlanma kodumuzu şimdilik saklıyor olsak da, arabellek taşmasının yalnızca veri saldırısına dönüştürülme kolaylığı, diğer araştırma ekiplerinin yakında açıklardan yararlanmalar üretip yayınlayabileceği anlamına geliyor. Bu, özellikle de güvenlik açıkları göz önüne alındığında, sayısız sistemi riske atabilir. Linux dağıtımlarında glibc’nin yaygın kullanımı.”

Qualys araştırmacıları son yıllarda Polkit’in pkexec bileşenindeki (PwnKit olarak adlandırılan) bir kusur, Kernel’in dosya sistemi katmanındaki bir kusur (Sequoia olarak adlandırılan) ve Sudo Unix programındaki bir kusur (diğer adıyla Baron Samedit) dahil olmak üzere diğer ciddi Linux güvenlik hatalarını son yıllarda buldu ve açıkladı. .