Kötü amaçlı yazılım yükleyicisi ‘Bumblebee’, 4 paylaşımlı WebDAV hizmetlerini kötüye kullanan yeni dağıtım tekniklerini kullanan yeni bir kampanyayla iki aylık tatilini bozdu.

WebDAV (Web Dağıtılmış Yazma ve Sürüm Oluşturma), istemcilerin web sunucusu içeriği oluşturma, erişme, güncelleme ve silme gibi uzaktan yazma işlemlerini gerçekleştirmesine olanak tanıyan HTTP protokolünün bir uzantısıdır.

Intel471 araştırmacıları, Bumblebee’nin 7 Eylül 2023’te başlayan son kampanyasının, yükleyiciyi dağıtmak, saldırı zincirini barındırmak ve enfeksiyon sonrası çeşitli eylemleri gerçekleştirmek için 4 paylaşımlı WebDAV hizmetlerini kötüye kullandığını bildirdi.

Meşru ve tanınmış bir dosya barındırma hizmetleri sağlayıcısı olan 4shared platformunun kötüye kullanılması, Bumblebee operatörlerinin engellenen listelerden kaçmasına ve yüksek altyapı kullanılabilirliğinden yararlanmasına yardımcı oluyor.

Aynı zamanda, WebDAV protokolü onlara davranışsal tespit sistemlerini aşmak için birden fazla yol ve kolaylaştırılmış dağıtım, kolay yük değiştirme vb. gibi ek avantajlar sağlar.

Spam e-postalar

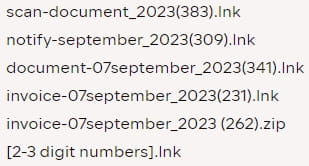

Mevcut Bumblebee kampanyası, alıcıları kötü amaçlı ekleri indirmeye teşvik etmek için tarama, fatura ve bildirim gibi görünen malspam e-postalarına dayanıyor.

Eklerin çoğu Windows kısayolu LNK dosyalarıdır, ancak LNK dosyalarını içeren bazı ZIP arşivleri de vardır; bu muhtemelen Bumblebee operatörlerinin neyin en iyi sonucu verdiğini belirlemek için deneyler yaptığının bir işaretidir.

(Intel471)

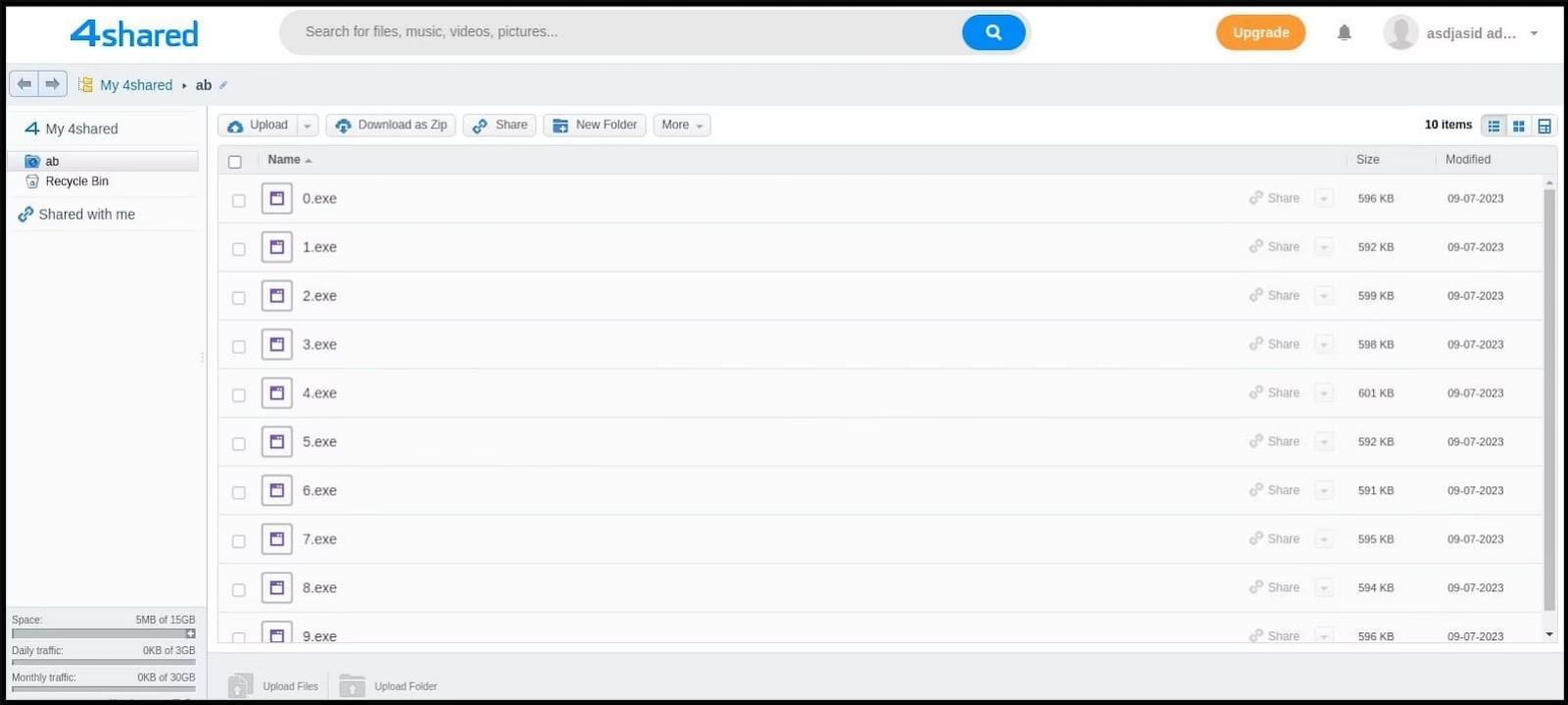

LNK dosyasını açmak, kurbanın makinesinde, 4 paylaşımlı bir depolama hesabı için sabit kodlanmış kimlik bilgilerini kullanarak bir ağ sürücüsüne bir WebDAV klasörü eklemekle başlayan bir dizi komutu çalıştırıyor.

4Shared, kullanıcıların dosyaları bulutta depolamasına ve bunlara WebDAV, FTP ve SFTP üzerinden erişmesine olanak tanıyan bir dosya paylaşım sitesidir. Hizmet daha önce ABD hükümetinin telif hakkıyla korunan içeriğin barındırılmasıyla ilgili 2016 Notorious Markets raporunda listelenmişti.

Burada da Intel471, optimizasyon için denemenin bir başka göstergesi olan, dosya kopyalarının takılmasından, dosyaların takılı sürücüden çıkarılmasına ve çalıştırılmasına kadar komut setinin çeşitli varyasyonlarını tespit etti.

Intel471, tehdit aktörlerinin dosya kopyalarını bağlamak, takılı sürücüden dosyaları çıkarmak ve yürütmek için farklı yöntemler denediğini gördüğünü bildiriyor ve bu da onların saldırı zincirini optimize etmeye çalıştıklarını gösteriyor.

Yeni Yaban Arısı

Analistler ayrıca bu kampanyada kullanılan Bumblebee kötü amaçlı yazılım yükleyicisinin güncellenmiş bir sürümünün de kullanıldığını tespit etti; bu sürüm, komuta ve kontrol sunucusu (C2) iletişimleri için WebSocket protokolünü kullanmaktan TCP’ye geçiş yaptı.

Ek olarak yeni yükleyici, sabit kodlanmış C2 adreslerinin kullanımını bırakmıştır. Artık yürütme sonrasında “.life” üst düzey etki alanı (TLD) alanında 100 etki alanı oluşturmak için bir etki alanı oluşturma algoritması (DGA) kullanıyor.

Etki alanları, 64 bitlik bir statik tohum değeri kullanılarak oluşturulur ve Bumblebee, etkin bir C2 sunucusu IP adresine çözümlenen bir liste bulana kadar oluşturulan listeyi yineleyerek bunlara bağlanır.

Bumblebee daha önce Conti ve Akira da dahil olmak üzere fidye yazılımı veri dağıtımıyla ilişkilendirilmişti, bu nedenle daha verimli ve bulunması zor bir dağıtım kanalını benimsemek endişe verici bir gelişme.

Ayrıca DGA’nın benimsenmesi, Bumblebee’nin altyapısının haritalandırılmasını, etki alanlarının engellenmesini ve operasyonlarının önemli ölçüde kesintiye uğramasını zorlaştırarak, kötü amaçlı yazılım yükleyicisine karşı önleyici eylemin uygulanmasında ek karmaşıklık sağlar.