Bumblebee kötü amaçlı yazılım yükleyicisi, Europol’ün Mayıs ayındaki ‘Operasyon Sonu Operasyonu’ sırasında onu kesintiye uğratmasından dört aydan fazla bir süre sonra, yakın zamanda yeni saldırılarda tespit edildi.

TrickBot geliştiricilerinin ürünü olduğuna inanılan kötü amaçlı yazılım, fidye yazılımı tehdit aktörlerinin kurban ağlarına erişmesini sağlamak için BazarLoader arka kapısının yerini almak üzere 2022 yılında ortaya çıktı.

Bumblebee genellikle kimlik avı, kötü amaçlı reklamcılık ve çeşitli yazılımları (örn. Zoom, Cisco AnyConnect, ChatGPT ve Citrix Workspace) destekleyen SEO zehirlenmesi yoluyla bulaşmaya başlar.

Genellikle Bumblebee tarafından sağlanan yükler arasında Cobalt Strike işaretçileri, bilgi çalan kötü amaçlı yazılımlar ve çeşitli fidye yazılımı türleri yer alır.

Mayıs ayında, ‘Operation Endgame’ kod adlı uluslararası bir kolluk kuvveti operasyonu, IcedID, Pikabot, Trickbot, Bumblebee, Smokeloader ve SystemBC dahil olmak üzere çok sayıda kötü amaçlı yazılım yükleme operasyonunu destekleyen yüzün üzerinde sunucuyu ele geçirdi.

O zamandan beri Bumblebee sessiz kaldı. Ancak siber güvenlik şirketi Netskope’taki araştırmacılar, kötü amaçlı yazılımla bağlantılı yeni Bumblebee etkinliği gözlemledi ve bu, yeniden canlanmanın işareti olabilir.

En son Bumblebee saldırı zinciri

En yeni Bumblebee saldırı zinciri, kurbanı kötü amaçlı bir ZIP arşivi indirmeye teşvik eden bir kimlik avı e-postasıyla başlıyor.

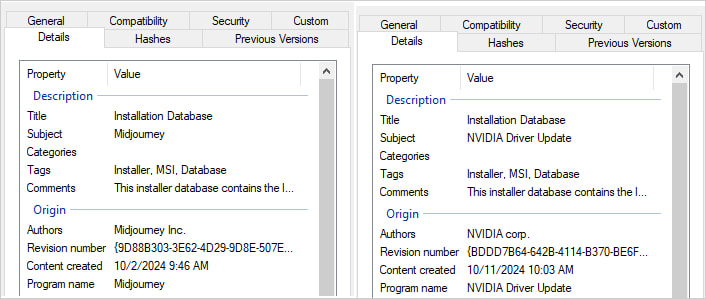

Sıkıştırılmış dosya adında bir .LNK kısayolu içeriyor Rapor-41952.lnkBu, PowerShell’in uzak bir sunucudan yasal bir NVIDIA sürücü güncellemesi veya Midjourney yükleyicisi olarak gizlenmiş kötü amaçlı bir .MSI dosyasını (y.msi) indirmesini tetikler.

Kaynak: Netskope

MSI dosyası daha sonra msiexec.exe kullanılarak sessizce yürütülür. /qn İşlemin herhangi bir kullanıcı etkileşimi olmadan çalışmasını sağlayan seçenek.

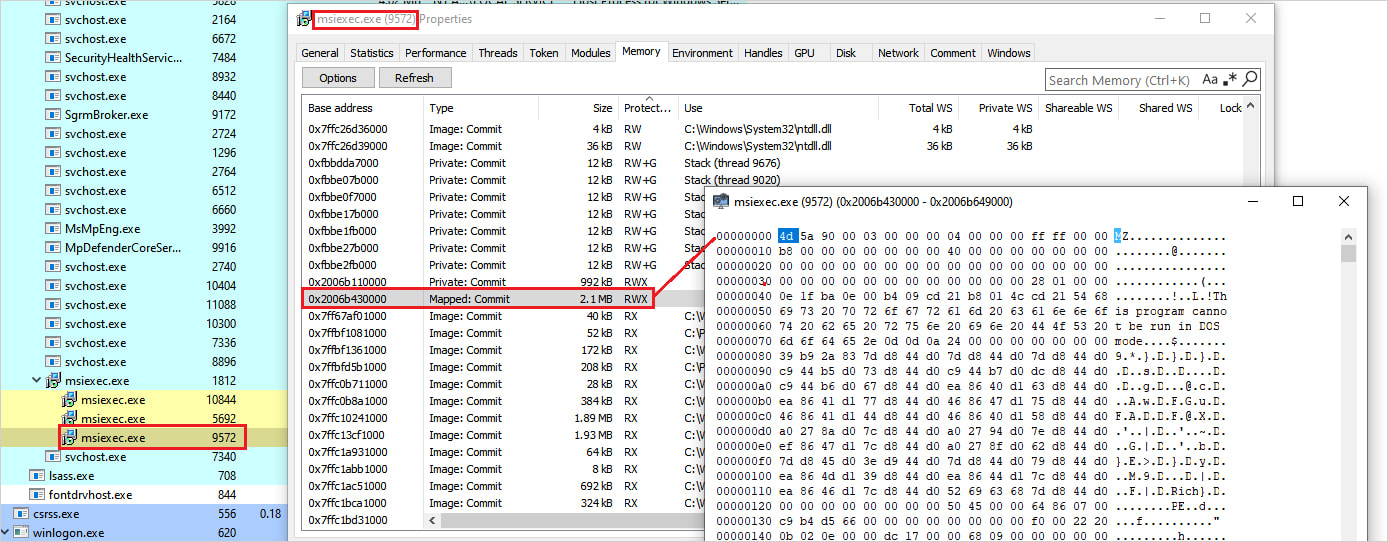

Kötü amaçlı yazılım, daha gürültülü olan yeni süreçlerin ortaya çıkmasını önlemek için MSI yapısı içindeki SelfReg tablosunu kullanır; bu tablo, msiexec.exe’ye DLL’yi kendi adres alanına yüklemesi ve DllRegisterServer işlevini çağırması talimatını verir.

DLL yüklenip yürütüldüğünde, kötü amaçlı yazılımın paketten çıkarılması işlemi başlar ve Bumblebee’nin belleğe konuşlandırılmasına yol açar.

Kaynak: Netskope

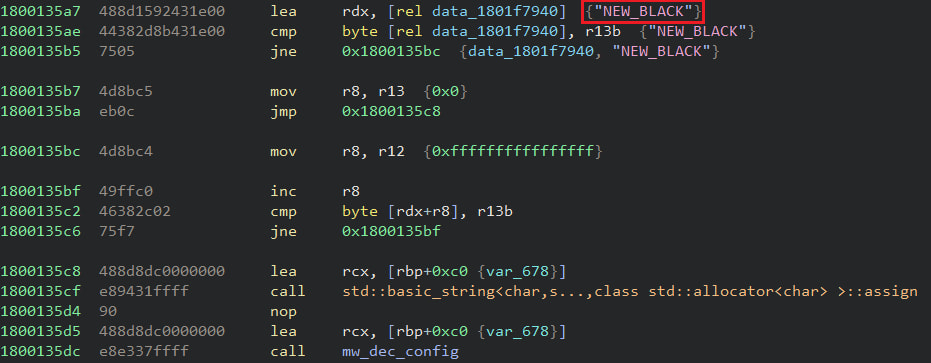

Netskope, Bumblebee yükünün kendi imzasını taşıyan dahili DLL’yi ve dışa aktarılan işlevler adlandırma şemasının yanı sıra geçmiş varyantlarda görülen yapılandırma çıkarma mekanizmalarını taşıdığını belirtiyor.

En son saldırılarda konfigürasyonunun şifresini çözen RC4 anahtarı “NEW_BLACK” dizisini kullanırken, “msi” ve “lnk001” olmak üzere iki kampanya kimliği bulunmaktadır.

Kaynak: Netskope

Netskope, Bumblebee’nin düşürdüğü yükler veya kampanyanın ölçeği hakkında herhangi bir bilgi vermedi ancak rapor, olası bir yeniden canlanmanın erken işaretleri konusunda bir uyarı niteliği taşıyor.

Tehlike göstergelerinin tam listesi bu GitHub deposunda mevcuttur.