Çoğu kuruluş, buluttaki temel kimlik güvenlik kontrollerini hala özlüyor ve bunları ihlallere, denetim başarısızlıklarına ve uyum ihlallerine maruz bırakıyor. UNOSECUR’dan yeni bir orta yıl kıyaslama, neredeyse her şirketin taranan en az bir yüksek riskli sorunu olduğunu ve kuruluş başına ortalama 40 kontrol hatası olduğunu buldu.

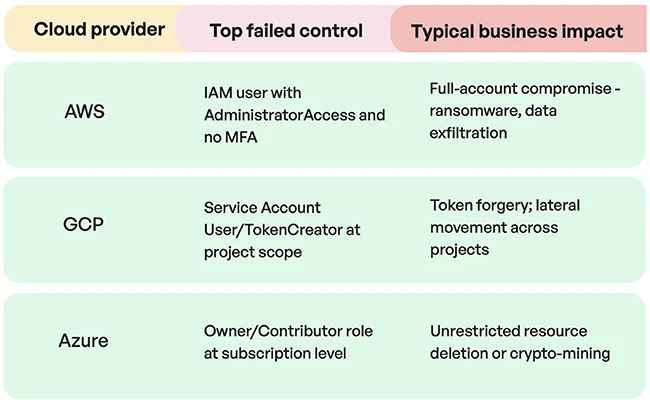

En Çok Uyum İhlalleri ve İş Etkisi (Kaynak: UNOSECUR)

Rapor, Ocak ve Haziran 2025 arasındaki sektörler ve bölgeler arasında 50 işletmeden tanısal tarama verilerini analiz etti. Ankete dayalı çalışmaların aksine, bulgular ISO 27001/27002, PCI DSS ve SOC 2. gibi standartlarla uyumlu doğrudan kontrol kontrollerine dayanmaktadır. Hedef: Bulut kimliklerinin nereye düştüğü ve nasıl düzeltilebileceği konusunda çoğaltılabilir bir görünüm sağlayın.

“Değişen yüzde payı kısmen daha az tarama kapsamını yansıtabilir. Verilerin bize söylediği şey basittir: Şirketiniz bu üç platformdan herhangi birinde çalışıyorsa, en yaygın uyum ihlallerinin hazır bir hesaplayıcınız var. Çoklu cloud işletmeleri için bu veriler, tüm ortamların aynı riski taşımadığını güçlendirir. Santhosh JayaP, ciddi boşlukları bir araya getirebileceklerini varsayar.

Veriler, birçok kuruluşun temel korumaları göz ardı etmeye devam ettiğini göstermektedir. En yaygın konu yönetici hesaplarında MFA eksikti. Diğer sık boşluklar arasında aşırı ayrı roller, uzun ömürlü hizmet hesabı anahtarları ve görevlerin zayıf ayrılmasını içeriyordu. Eksik MFA, aşırı erişim, bayat kimlik bilgileri ve yönetilmeyen makine anahtarları gibi sadece dört sorun kategorisi, yüksek şiddetli bulguların yüzde 70’ini oluşturdu.

Raporda, “Eksik MFA ve aşırı ayrıcalık kanama tehditleri değil” diyor. “Fidye yazılımı ekiplerinin ve denetçilerinin önce fark ettiği kilidi açılıyorlar.”

Karşılaştırmada tanımlanan ilk on arızanın her birinin net bir güvenlik sonucu vardır. Örneğin, yönetici hesaplarında MFA eksikliği, tek bir yourdan bir şifrenin tüm bulut ortamını tehlikeye atmasına izin verebilir. Dönüşü olmayan anahtarlar ve geniş izinlere sahip hizmet hesapları uzun vadeli yetkisiz erişim sağlayabilir.

Buluta özgü eğilimler de göze çarpıyordu. AWS’de, birçok kullanıcı hala MFA olmadan çalışıyor. Google bulut kiracıları genellikle geniş token oluşturmaya izin veren proje çapında TokEncreator rollerine güvenir. Azure müşterilerinin tüm abonelikler boyunca “sahip” veya “katkıda bulunan” rollerini açık bıraktıkları ve kötüye kullanım riskini artırdığı tespit edildi.

Zayıf kimlik hijyeni sadece güvenlik riskini arttırmakla kalmaz, aynı zamanda denetim sırasında zorluklar yaratır ve siber sigorta maliyetlerini artırır. Buna karşılık, ayrıcalıklı MFA, tam zamanında erişim yüksekliği, kısa ömürlü anahtarlar ve tonozlu makine kimlik bilgileri de dahil olmak üzere dört anahtar kontrolü uygulayan kuruluşlar, daha az denetim bulgusu ve kurumsal satışlarda daha güçlü konumlardan yararlanıyor.

Düzenleyici baskı da büyüyor. 2025’in başlarında, AB’nin Dora ve EIDAS 2.0 çerçevesinden, Hindistan’ın Dijital Veri Koruma Yasası ve ABD Sıfır Güven politikalarından yeni gereksinimler daha güçlü kimlik yönetişimi için zorlandı. Bazı yasalar, sahtekarlık için kullanılan derin desenler de dahil olmak üzere AI kimlik kötüye kullanımını da ele almaktadır.

“Rakipleriniz yüksek kolesterol (zayıf MFA, bayat anahtarlar) gösteriyorsa,” diyor raporda, “Bir sonraki ihlal veya denetim başlıklara çarpmadan önce nerede durduğunuzu bilmeniz gerekiyor.”