Stephen Goudreault, Bulut Güvenliği Evanjelisti, Gigamon

Tüm teknolojilerde olduğu gibi, yeni araçlar daha önce gelenler üzerine inşa edilmiş yinelemelerdir ve klasik ağ günlüğü ve ölçümler de farklı değildir. Ağ trafiğinin araçları ve araçları, özel bulutta ve şirket içinde neredeyse hiç değişmeden bulunabilir. Bugün kullanımda olan günlüklerin ve ölçümlerin çoğu neredeyse yirmi yıllıktır ve başlangıçta faturalandırma ve diğer sorunları çözmek için tasarlanarak trafik akış modellerini bir bonus haline getirir. Trafik kaydı, zaman testinden geçmiş kullanım durumudur.

Bağlantı noktası sahtekarlığı nedir ve neden önemlidir?

Tıpkı ağdaki uygulama ve veri görünürlüğü gibi, bugün kullanılan kuralların/yorum isteklerinin (RFC’ler) çoğu on yıldan uzun bir süre önce yazılmıştı ve işlerin nasıl ‘çalışması gerektiğini’ açıklıyordu, ancak bunu gerçekten uygulayan hiçbir kural yok. Bu, nadiren kullanılan olası dağıtımlar için çok fazla esneklik sağlar. Bir uygulama veya hizmet yanlış yapılandırıldığında veya birisi algılamadan kaçmak istediğinde, standart bağlantı noktalarında yapılacak en ufak değişiklikler, mevcut ziyaret edilebilirlik ve algılama şemalarının çoğunu engelleyebilir. Bağlantı noktası sahtekarlığı bilinen bir tekniktir ve MITRE ATT&CK’nin kaçırmaya ayrılmış bütün bir kategorisi vardır.

Örnek: Bağlantı noktası sızdırma güvenli kabuk protokolü (SSH)

Görünürlükten kaçınmanın en yaygın ve çok yönlü örneklerinden biri, standart olmayan bağlantı noktalarında Secure Shell (SSH) protokolünün kullanılmasıdır. SSH genellikle Port 22’ye atanır. Güvenlik araçları, SSH trafiğinin Port 22’yi kullanacağını varsayar ve dünyadaki neredeyse her güvenlik ekibi bu portu tamamen kilitli tutar. Yaygın uygulama, çevredeki bağlantı noktasını bloke etmek ve ağı güvenli olarak adlandırmaktır. Kolay değil mi?

Pek değil.

Bağlantı Noktası 22 değil, Bağlantı Noktası 443

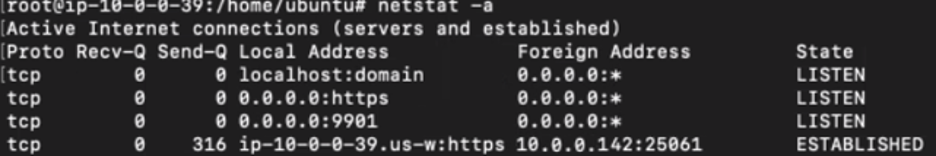

Birisi SSH trafiğindeki varsayılan bağlantı noktasını Bağlantı Noktası 443 olarak değiştirirse ne olur? Bağlantı Noktası 443, Güvenli Köprü Metni Aktarım Protokolü (HTTPS)/Sonra Aktarım Güvenliği (TLS) için yaygın olarak kullanılır ve neredeyse her zaman açık tutulur. HTTPS trafiği, hem iş açısından kritik hem de kişisel etkinlikler için modern kuruluşta tamamen her yerde bulunur. BT güvenlik duvarları, Bağlantı Noktası 443/HTTPS’yi rutin olarak bloke etmeyecek, bu da onu saldırganlar için ideal bir giriş noktası haline getirecektir. SSH’yi Port 443’te çalışacak şekilde değiştirmek çok kolay bir iştir. Bunu yapmak için meşru ve meşru olmayan nedenlerle ilgili ayrıntılı talimatlar veren birçok forum var. Neredeyse tüm modern bulut görünürlük araçları, trafiği gerçekte olduğu gibi değil, göründüğü gibi bildirir.

443 bulut iş yükünde TLS’yi gösteren Gigamon iş yükünün ekran görüntüsü.

Buluttaki iş yükleri bile kendi bağlantılarını yanlış tanımlayabilir. Yukarıdaki ekran görüntüsünde, aktif bir SSH oturumunun TLS’de yanlış bildirildiğini görüyoruz, çünkü Linux işletim sistemi bağlantıyı yalnızca bağlantı noktasına dayalı olarak kabul ediyor. Ağ yanlış anlıyor ve işletim sistemi araçları bu trafiği “bilinen bilinen” olarak bildirerek yanlış anlıyor. Varsayım, tüm trafiğin RFC uyumlu olduğu, bu nedenle olmadığında doğru görülmediğidir.

Sorun bugün var olduğu şekliyle.

Bugün, neredeyse tüm trafik, İletim Kontrol Protokolü (TCP) bağlantı noktası tarafından değerlendirilmektedir. Bu, trafiğin doğasına ilişkin birçok varsayıma yol açar. Bu genel bulutta, şirket içinde ve özel bulutta geçerlidir. Günümüzün her zamankinden daha fazla güvenlik bilincine sahip dünyasında, trafiğin doğası hakkında varsayımlarda bulunmak eskisi kadar güvenli değil. Örneğin yakın tarihli bir rapor, tüm Kuzey-Güney trafiğinin %81’inin ve tüm Doğu-Batı trafiğinin %65’inin şifreli olduğunu, trafiğin büyük bir bölümünü şifrelenmemiş halde bıraktığını ve siber suçluların oturup beklemesi ve plan yapması için mükemmel bir saklanma yeri oluşturduğunu ortaya koydu. onların saldırısı.

SSH, herhangi bir ağda dosya aktarımları, tünel oluşturma ve yanal hareket ile bir tehdit aktörünü kolaylaştırabilen çok güçlü bir araçtır. Bu, tek bir aracın nasıl birçok kullanıma sahip olabileceğine dair yalnızca bir örnektir. Diğer uygulamaları ve protokolleri hesaba katın ve büyük miktarda veri gizli kalır. MITRE, bağlantı noktası sahtekarlığı için kendi kategorisine sahiptir ve bu eğilim yalnızca artmaktadır.

Doğu-batı trafiği de derin paket incelemesine ihtiyaç duyar.

Yeni nesil güvenlik duvarları (NGFW), çevre noktalarında şirket içinde bu sorunu çözmüştür. Genel bulut, kuruluş içi yanal iletişim olarak da bilinen doğu ve batı trafiği için ölçekte çözülmemiş farklı bir hikayedir. Sanal özel bulut (VPC) akış günlükleri, yalnızca hangi uygulamanın veya protokolün kullanımda olduğunu gerçekten bilmeden bağlantı noktası boyunca gerçekleşen konuşmaları kaydeder. Derin paket incelemesi, konuşmayı araştırır ve kullanımda olan uygulamaları ve protokolleri doğru bir şekilde tanımlayabilir. Bu, ağ trafiği denetimlerinde 5.000’den fazla uygulamayı, protokolü ve özniteliği tanımlayabilen “uygulama zekası” olarak da adlandırılabilir.

Application Metadata Intelligence yalnızca dış başlıklara bakmaz, aynı zamanda paketin daha derinlerine de bakar. Paketin benzersiz özelliklerine derinlemesine bakarak, belirli bir uygulamayı tanımlayabiliriz.

Yalnızca bu görünürlük düzeyiyle bir kuruluş, konteynerden konteynere iletişim de dahil olmak üzere, genel bulutta tüm kuruluşunda doğu ve batıya kolayca yayılabilir.

Genel bulutta, derin paket incelemesinin benzersiz bir dizi zorluğu vardır. Yayın yok ve oradaki trafiği denetlemek için ya trafik yansıtmaya ya da trafiği yönlendirecek bir güvenlik VPC’sine ihtiyaç var. Daha az karmaşık olan seçenek, performans darboğazlarını önlemek için daha az dağıtım karmaşıklığına ve operasyonel sürtüşmeye izin verecek uygun araçlara trafiği yansıtmaktır.

“Bilinen bilinen”, geliştiricilerin hızlı çalışmaya devam edeceği, DevOps’un bilinmeyen veya yanlış yapılandırılmış uygulamaları dağıtacağı ve tehdit aktörlerinin sürekli olarak güvenlik açıklarından ve kör noktalardan yararlanacağıdır. Ek olarak, SecOps kuralları ve korumaları doğrulamaya çalışacak, bu da yalnızca derin paket incelemesiyle yapılabilir.

Standart olmayan bir bağlantı noktasında basit bir SSH kullanım durumu tespit edemiyorsanız, orada hangi “bilinen bilinmeyenler” var?

yazar hakkında

Stephen Goudreault, Gigamon’da bir Bulut Güvenliği Evanjelistidir. Stephen’ın fikir liderliği hakkında daha fazlasını Gigamon şirket blogunda okuyabilirsiniz https://blog.gigamon.com/author/stephengoudreault/.

Stephen Goudreault, Gigamon’da bir Bulut Güvenliği Evanjelistidir. Stephen’ın fikir liderliği hakkında daha fazlasını Gigamon şirket blogunda okuyabilirsiniz https://blog.gigamon.com/author/stephengoudreault/.