LightSpy gözetim çerçevesinin bir macOS sürümü keşfedildi ve bu, daha önce yalnızca Android ve iOS cihazlarını hedef aldığı bilinen bir aracın geniş kapsamlı erişimini doğruladı.

LightSpy, insanların mobil cihazlarından dosyalar, ekran görüntüleri, konum verileri (bina kat numaraları dahil), WeChat aramaları sırasındaki ses kayıtları ve WeChat Pay’den ödeme bilgileri dahil olmak üzere çok çeşitli verileri çalmak için kullanılan modüler bir iOS ve Android gözetim çerçevesidir. Telegram ve QQ Messenger’dan veri sızması.

Çerçevenin arkasındaki saldırganlar bunu Asya-Pasifik bölgesindeki hedeflere yönelik saldırılarda kullanıyor.

ThreatFabric tarafından hazırlanan yeni bir rapora göre, bir macOS implantının en az Ocak 2024’ten bu yana aktif olduğu keşfedildi. Ancak operasyonu şu anda test ortamlarıyla sınırlı görünüyor ve bir avuç virüslü makine siber güvenlik araştırmacıları tarafından kullanılıyor .

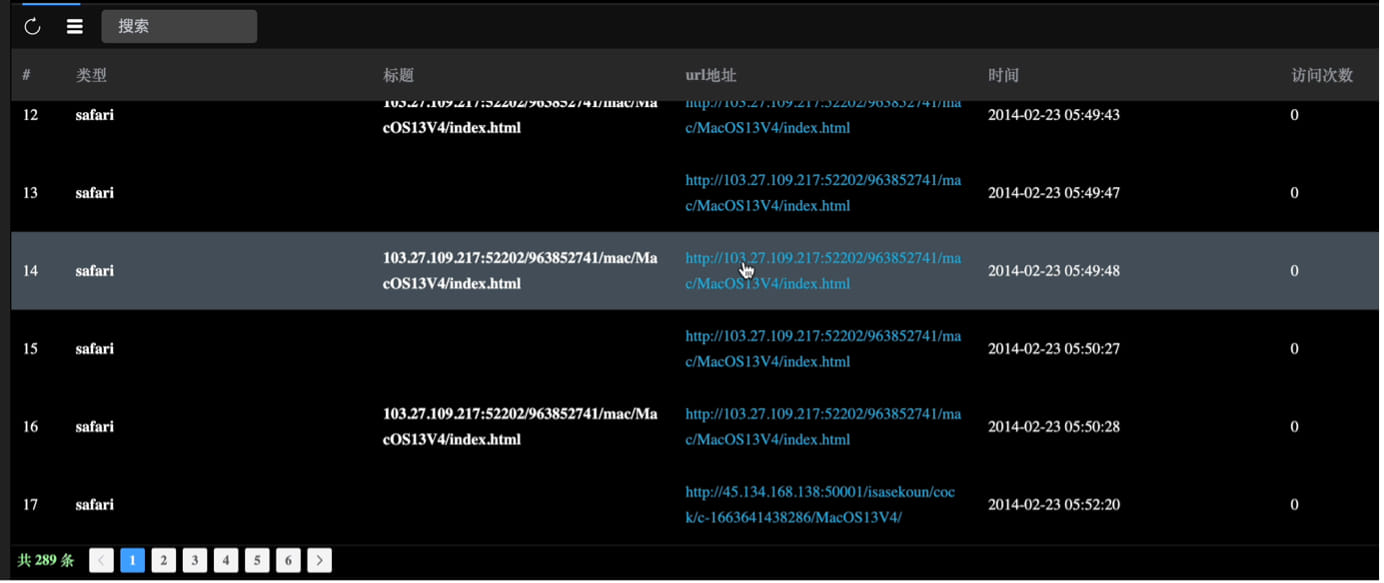

Araştırmacılar, kimliği doğrulanmış arayüze yetkisiz erişime izin veren bir yanlış yapılandırmadan yararlanarak LightSpy’ın kontrol paneline sızarak işlevsellik, altyapı ve virüslü cihazlar hakkında bilgi edindiler.

MacOS’u tehlikeye atmak için açıklardan yararlanma

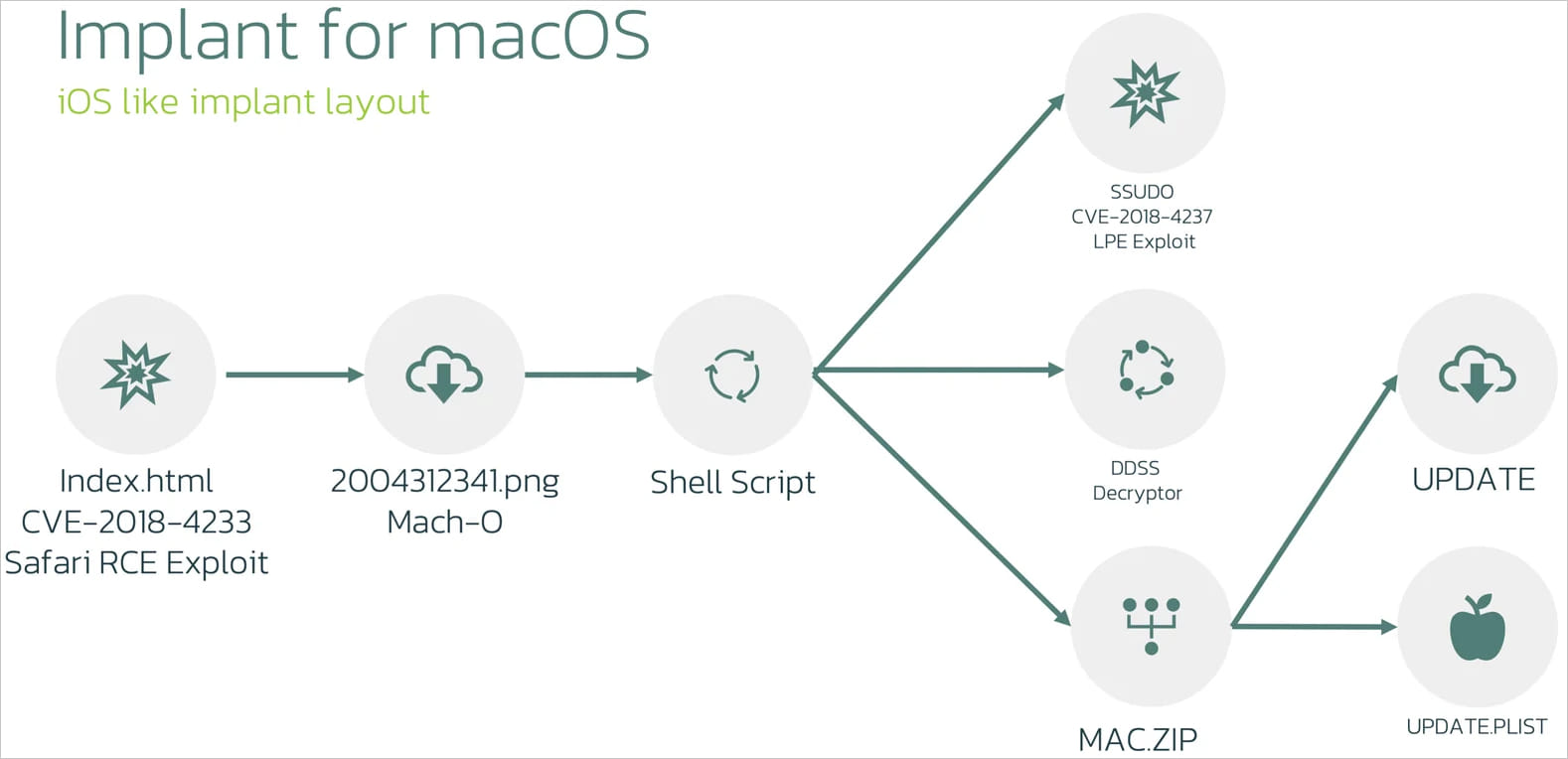

Tehdit aktörleri, macOS 10.13.3 ve önceki sürümlerini hedef alarak Safari’de kod yürütmeyi tetiklemek için WebKit’in CVE-2018-4233 ve CVE-2018-4404 kusurlarını kullanıyor.

Kaynak: ThreatFabric

Başlangıçta, PNG görüntü dosyası (“20004312341.png”) olarak gizlenen 64 bitlik bir MachO ikili dosyası, ikinci aşamayı getiren gömülü komut dosyalarının şifresini çözerek ve çalıştırarak cihaza teslim edilir.

İkinci aşama yükü, bir ayrıcalık yükseltme istismarını (“ssudo”), bir şifreleme/şifre çözme yardımcı programını (“ddss”) ve iki yürütülebilir dosyayı (“update” ve “update.plist”) içeren bir ZIP arşivini (“mac.zip”) indirir. ).

Sonunda, kabuk betiği bu dosyaların şifresini çözer ve paketini açar, ihlal edilen cihazda kök erişimi elde eder ve “güncelleme” ikili dosyasını başlangıçta çalışacak şekilde yapılandırarak sistemde kalıcılık sağlar.

Kaynak: ThreatFabric

Bir sonraki adım, LightSpy Core’u indiren, şifresini çözen ve çalıştıran “macircloader” adı verilen bir bileşen tarafından gerçekleştirilir.

Bu, casus yazılım çerçevesi için merkezi eklenti yönetim sistemi görevi görür ve komuta ve kontrol (C2) sunucusuyla iletişimden sorumludur.

LightSpy çekirdeği ayrıca cihazda kabuk komutlarını yürütebilir, ağ yapılandırmasını güncelleyebilir ve tespitten kaçınmak için bir etkinlik zaman çizelgesi ayarlayabilir.

LightSpy eklentileri

LightSpy çerçevesi, ele geçirilen cihazda belirli eylemleri gerçekleştiren çeşitli eklentileri kullanarak casusluk işlevselliğini genişletir.

Kötü amaçlı yazılım Android’de 14, iOS implantında ise 16 eklenti kullansa da macOS sürümü aşağıdaki on eklentiyi kullanıyor:

- ses kaydı: Mikrofondan ses yakalar.

- tarayıcı: Popüler web tarayıcılarından tarama verilerini çıkarır.

- kamera modülü: Cihazın kamerasını kullanarak fotoğraf çeker.

- DosyaYönet: Özellikle mesajlaşma uygulamalarındaki dosyaları yönetir ve dışarı çıkarır.

- anahtarlık: macOS Anahtar Zincirinde saklanan hassas bilgileri alır.

- LanCihazlar: Aynı yerel ağdaki cihazları tanımlar ve bunlarla ilgili bilgileri toplar.

- yumuşak liste: Yüklü uygulamaları ve çalışan işlemleri listeler.

- Ekran kaydedicisi: Cihazın ekran etkinliğini kaydeder.

- Kabuk Komutu: Etkilenen cihazda kabuk komutlarını çalıştırır.

- Wifi: Cihazın bağlı olduğu Wi-Fi ağlarındaki verileri toplar.

Bu eklentiler LightSpy’ın virüs bulaşmış macOS sistemlerinden kapsamlı veri filtrelemesi gerçekleştirmesini sağlarken, modüler tasarımı da ona operasyonel esneklik kazandırır.

ThreatFabric raporunda, saldırganın paneline erişimlerinin Windows, Linux ve yönlendiricilere yönelik implantların mevcut olduğunu doğruladığını ancak bunların saldırılarda nasıl kullanıldığını belirleyemediğini belirtiyor.

ThreatFabric şu sonuca varıyor: “Bulgularımıza rağmen LightSpy bulmacasının bazı yönleri hala anlaşılması zor.”

“Linux ve yönlendiricilere yönelik implantların varlığını doğrulayan hiçbir kanıt yok ve bunların nasıl sağlanabileceğine dair bilgi de yok. Ancak bunların potansiyel işlevleri panel analizine dayanarak biliniyor.”