Huntress Labs’tan Lindsey O’Donnell-Welch, Ben Folland, Harlan Carvey tarafından yazılmıştır.

Bir güvenlik analistinin günlük rolünün büyük bir kısmı, bir olay sırasında gerçekte ne olduğunu anlamaktır. Bunu, saldırganın ilk erişimi nasıl elde ettiğini ve sonrasında ne yaptığını anlamamıza yardımcı olan, günlükler, antivirüs tespitleri ve diğer ipuçları yoluyla kırıntıları bir araya getirerek yapabiliriz.

Ancak her zaman kesin ve kuru değildir: bazen görünürlüğümüzü sınırlayan dış faktörler vardır. Örneğin Huntress aracısı tüm uç noktalarda konuşlandırılmamış olabilir veya hedeflenen kuruluş, bir güvenlik ihlali oluştuktan sonra Huntress aracısını yükleyebilir.

Bu durumlarda, gerçekte ne olduğunu belirlemek için yaratıcı olmamız ve birden fazla veri kaynağına bakmamız gerekir.

Yakın zamanda, yukarıdaki faktörlerin her ikisinin de doğru olduğu bir olayı analiz ettik: 11 Ekim’de bir kuruluş, olay sonrasında Huntress ajanını başlangıçta bir uç noktaya kurdu.

Görünürlük söz konusu olduğunda, bu olay bir anahtar deliğinden bakmaktan çok, bir iğne deliğinden bakmaya benziyordu. Buna rağmen Huntress analistleri olayla ilgili oldukça fazla bilgi elde edebildiler.

Qilin olayı: Neyle başladık?

Huntress aracısı, Qilin fidye yazılımı enfeksiyonunun ardından tek bir uç noktaya yüklendi. Ne olduğunu anlamaya çalışan bir analistin bakış açısından bu ne anlama geliyor?

Başlamak için sınırlı ipucumuz vardı: Uç nokta tespiti ve yanıtı (EDR) ya da SIEM telemetrisi mevcut değildi ve Huntress’e özgü fidye yazılımı kanaryaları tetiklenmemişti. Biz de bir uç noktada olduğumuz için görünürlüğümüz, daha geniş ortamın altyapısı içinde söz konusu uç noktada meydana gelen etkinlikle sınırlıydı.

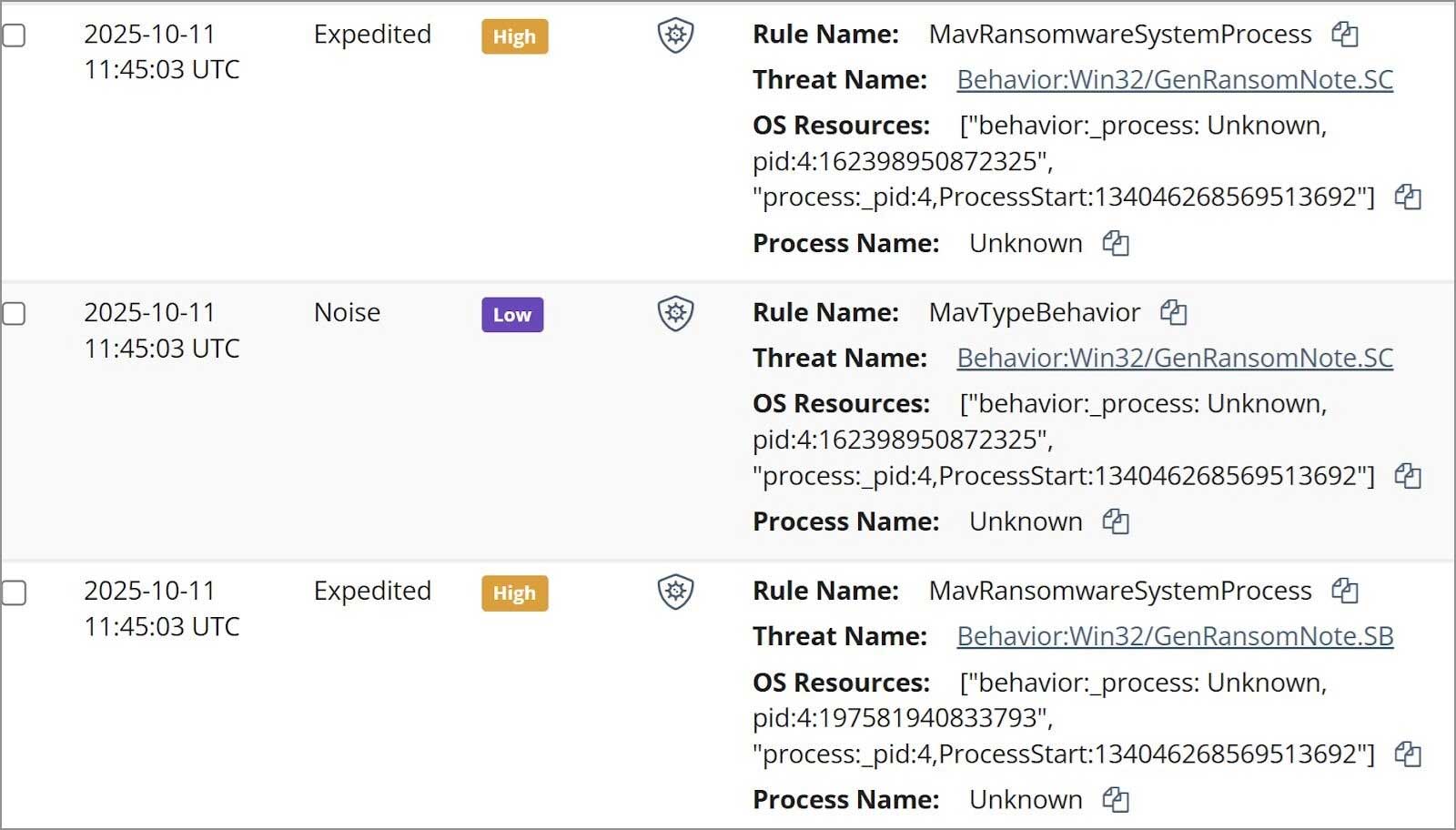

Sonuç olarak, Huntress analistlerinin bu olayı çözmek için ilk yapması gereken, yönetilen antivirüs (MAV) uyarılarıydı. Huntress ajanı uç noktaya eklendikten sonra SOC, bazıları Şekil 1’de gösterilen mevcut MAV tespitleri konusunda uyarıldı.

CMMC Seviye 2 sertifikasyonuna hazırlanmak bunaltıcı olmak zorunda değil.

Huntress, denetim sürecinizi kolaylaştırmak ve sözleşmelerinizi korumak için ihtiyaç duyduğunuz araçları, belgeleri ve uzman rehberliğini sağlar. Uyumluluğu daha hızlı ve daha uygun maliyetle elde etmenize yardımcı olalım.

Daha fazla bilgi edin

Analistler, Windows Olay Günlüklerinin (WEL) belirli bir alt kümesinden başlayarak dosyaları uç noktadan görevlendirmeye başladı.

Analistler bu günlüklerden, tehdit aktörünün 8 Ekim 2025’te uç noktaya eriştiğini ve Toplam Yazılım Dağıtım Hizmetive bunun haydut bir örneği ScreenConnect RMMIP adresine işaret eden bir tane 94.156.232[.]40.

IP adresini VirusTotal’da aramak Şekil 2’de gösterilen bilgiyi sağladı.

![Şekil 2: 94.156.232 IP adresi için VirusTotal yanıtı[.]40](https://www.bleepstatic.com/images/news/security/h/huntress-labs/qilin-investigation/virustotal.jpg)

Kurulumun ilginç bir yönü şuydu: Giriş Yap Görünüşe göre 20 Ağustos 2025’te uç noktaya dosyadan yasal olarak yüklenmiş %user%\Downloads\LogMeIn.msi.

Ardından 8 Ekim’de sahte ScreenConnect örneği dosyadan yüklendi C:\Kullanıcılar\yönetici\AppData\Roaming\Installer\LogmeinClient.msi.

Ayrıca zaman çizelgesi, dosyanın 2 Ekim’de %user%\Downloads\LogMeIn Client.exe Windows Defender tarafından incelenmek üzere gönderildi ve bu olaydan sonra başka hiçbir işlem yapılmadı.

Etkinlik zaman çizelgesi içerisinde ScreenConnect kurulumundan ScreenConnect etkinlik olaylarına geçiş yapan analistler, 11 Ekim’de üç dosyanın uç noktaya Ekran Bağlantısı misal; r.ps1, seksVe ss.exe.

Biraz daha derine inmek, sadece r.ps1 hala uç noktada bulundu (aşağıda gösterilmiştir).

$RDPAuths = Get-WinEvent -LogName

'Microsoft-Windows-TerminalServices-RemoteConnectionManager/Operational'

-FilterXPath @'

Komut dosyasının içeriğine bakıldığında, tehdit aktörünün uç noktaya RDP erişimleriyle ilişkili IP adreslerini, etki alanlarını ve kullanıcı adlarını belirlemekle ilgilendiği anlaşılıyor.

Ancak Windows Olay Günlüğü’nde bir Microsoft-Windows-PowerShell/4100 şunu belirten mesaj:

Hata Mesajı = C:\WINDOWS\systemtemp\ScreenConnect\22.10.10924.8404\Files\r.ps1 dosyası yüklenemiyor çünkü bu sistemde komut dosyalarının çalıştırılması devre dışı bırakıldı.

Bu mesaj, komut dosyasının uç noktaya aktarılmasından ve tehdit aktörünün onu çalıştırmaya çalışmasından sonraki 20 saniye içinde günlüğe kaydedildi.

PCA günlüklerini ayrıştırma

Diğer iki dosya, seks Ve ss.exeartık uç noktada bulunamadıkları için çözülmesi biraz daha fazla iş gerektirdi.

Ancak Huntress analistleri, Windows 11 uç noktasındaki veri kaynaklarından, özellikle de AmCache.hve dosyasından ve Program Uyumluluk Asistanı (PCA) günlük dosyalarından yararlanarak dosyalara yönelik karma değerleri elde edebildi ve tehdit aktörü dosyaları yürütmeye çalışırken her ikisinin de görünüşe göre başarısız olduğunu gördü.

Tehdit aktörü, Windows Defender olay kayıtlarında görülen Windows Defender’ı, olay kimliği 5001 ile başlayarak, Gerçek Zamanlı Koruma özelliğinin devre dışı bırakıldığını belirterek devre dışı bıraktı. Bunu, aşağıdaki gibi özelliklerin olduğunu gösteren birkaç olay kimliği 5007 kaydı izledi: SpyNet Raporlaması Ve GönderÖrneklerOnay değiştirilmiş (bu durumda devre dışı) ve ayrıca Windows Defender’ın bir giriş yaptığını belirten SecurityCenter mesajları SECURITY_product_STATE_SNOOZED durum.

Tehdit aktörü daha sonra saldırıyı başlatmaya çalıştı seksve hemen ardından PCA günlüklerinde “Yükleyici başarısız oldu” mesajı geldi. Şekil 3’te gösterilen belirlenen VirusTotal tespitlerine ve VirusTotal tarafından tanımlanan davranışlara dayanarak, bu dosyanın bir bilgi hırsızı olduğu görülmektedir.

PCA günlüklerindeki mesajlar, yükleyici olarak tanımlanan dosyanın yürütülemediğine dair göstergeler sağlar.

Yedi saniye sonra tehdit unsuru kaçmaya çalıştı ss.exehemen ardından meşru Windows uygulaması geldi, c:\windows\syswow64\werfault.exebaşlatılıyor. PCA günlükleri daha sonra “PCA çözümlemesi çağrıldı, çözümleyici adı: CrashOnLaunch, sonuç: 0” şeklinde birbirini izleyen üç mesaj içeriyordu. ss.exehepsi uygulamanın çalışmadığını gösteriyor.

Yine yukarıdaki iki dosyayı çalıştırmayı denemeden önce, tehdit aktörü Windows Defender’ı şu saatte devre dışı bıraktı: 2025-10-11 01:34:21 UTCWindows Defender durumunun şu şekilde bildirilmesine neden olur: SECURITY_product_STATE_SNOOZED. Şu tarihte: 2025-10-11 03:34:56 UTCtehdit aktörü uç noktaya uzaktan erişti ve ardından 2025-10-11 03:35:13 UTCfidye notu oluşturma girişimlerine ilişkin birden fazla Windows Defender algılaması vardı (ör. Davranış:Win32/GenRansomNote) ve düzeltme girişimlerinin başarısız olduğunu belirten Windows Defender iletileri.

Bu noktada Windows Defender durumu şu şekilde bildirildi: SECURITY_product_STATE_ON. Önceki uzaktan oturum açma işlemiyle birlikte Windows Defender tespiti, çalıştırılabilir fidye yazılımının ağ paylaşımlarına karşı başka bir uç noktadan başlatıldığını gösteriyor gibi görünüyor.

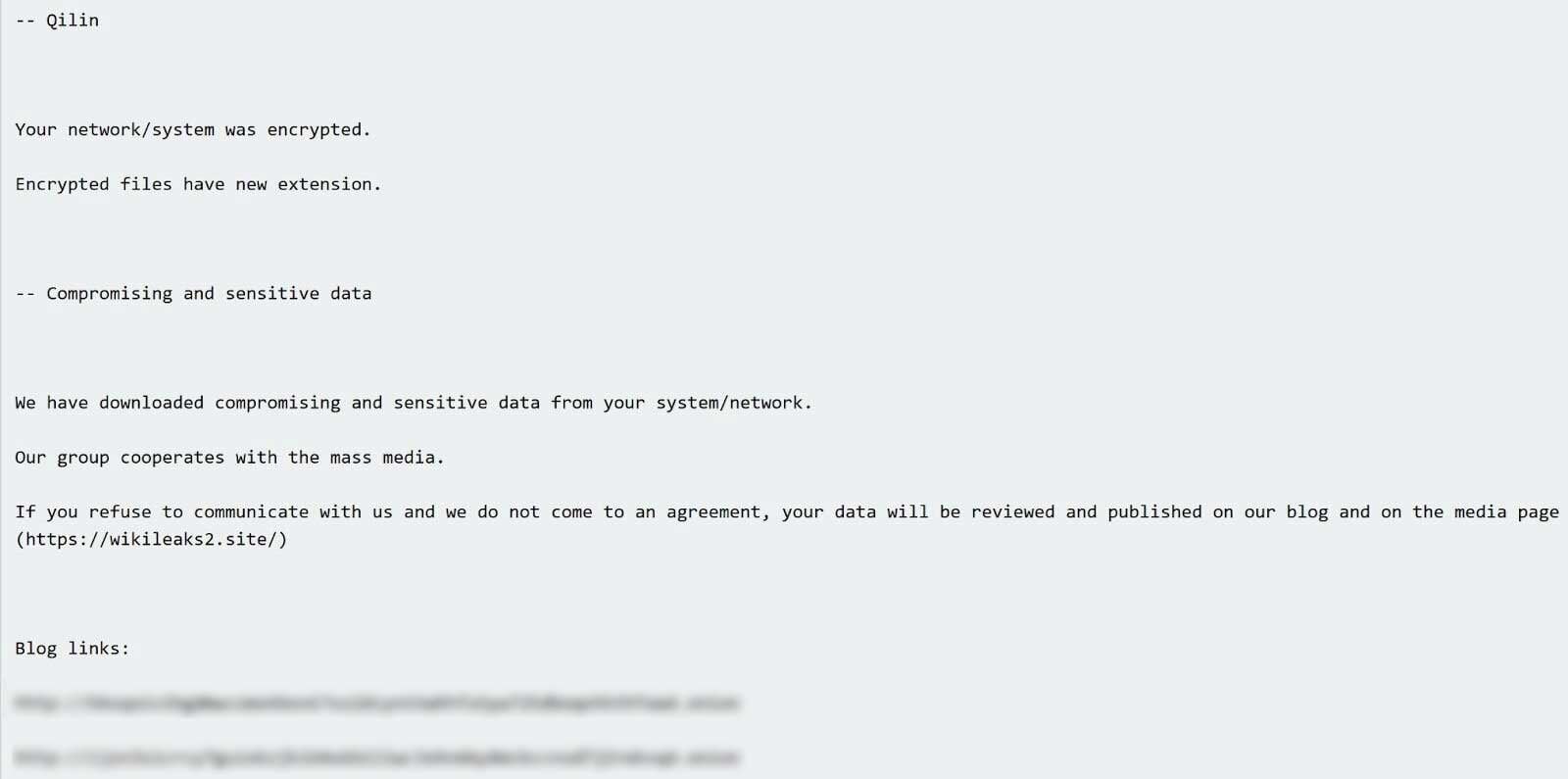

Şekil 4, uç noktada bulunan Qilin fidye notunun bir alıntısını göstermektedir.

Qilin fidye yazılımı bir “hizmet olarak fidye yazılımı” (RaaS) çeşididir; bu, fidye yazılımı lojistiği merkezi bir konumdan yönetilirken, her bağlı kuruluşun muhtemelen farklı izler ve yapılar bırakarak farklı bir saldırı modeli izlediği anlamına gelir.

Örneğin, Huntress analistleri tarafından gözlemlenen bir dizi Qilin olayı, tehdit aktörünün Uzak Masaüstü Protokolü (RDP) aracılığıyla oturum açmasıyla başladı ve tümü benzer fidye notları ve şifrelenmiş dosya uzantılarını içeriyordu.

Ancak analistler yalnızca bir olayda veri sızdırma amacıyla s5cmd’nin kullanıldığını gözlemledi.

Bir araştırmada birden fazla veri kaynağının değeri

Bu soruşturma boyunca Huntress analistleri anahtar deliğinden bakmıyorlardı. Huntress aracısının olay sonrasında kurulduğunu, dolayısıyla olayın ilerleyişinin anlaşılmasını sağlayacak EDR telemetrisi, SIEM verileri ve fidye yazılımı kanaryalarının bulunmadığını unutmayın.

Ayrıca Huntress portalında MAV uyarılarının alındığı sırada bu, altyapı içinde Huntress aracısının kurulu olduğu tek uç noktaydı.

Analistler bir anahtar deliğinden bakmak yerine bir iğne deliğinden bakıyorlardı. Ancak birden fazla veri kaynağına güvenmek, yalnızca tehdit aktörünün uç nokta üzerinde gerçekleştirmeye çalıştığı etkinliklerin daha derinlemesine anlaşılmasına yol açmakla kalmadı, aynı zamanda bulguların doğrulanmasına ve gerçekte ne olduğuna dair daha net bir resim sağlanmasına da hizmet etti.

Örneğin, tehdit aktörünün, bilgi hırsızı gibi görünen bir dosya da dahil olmak üzere çeşitli kötü amaçlı dosyaları dağıtmak için hileli bir ScreenConnect örneğini kullandığını anlamak, kurban şirketin olayın kapsamını ve nasıl yanıt vereceğini belirlemeye çalışırken bilgilendirilmesine yardımcı olabilir.

Bir araştırma sırasında, özellikle de zamana duyarlı olan veya öyle olduğu varsayılan bir araştırma sırasında, önce onu doğrulamadan veya tasdik etmeden bir eser bulmanın ve onun etrafında bir hikaye oluşturmanın tuzağına düşmek kolaydır. Altyapının kendisinde bir anormallik olup olmadığını gerçekten düşünmeden, özellikle de soruşturma bir iğne deliğinden bakılarak yapılıyorsa, “…bu benim için anormal bir durum…” diye düşünmek kolay olabilir.

Etkinliği birden çok veri kaynağında doğrulamak ve kötü amaçlı etkinliğin temeli olarak ilk göstergeye atlamamak, tehdit aktörünün etkinliklerine ilişkin çok daha doğru bir tablo sağlar ve daha doğru kararlar ve iyileştirmeler için bir temel sağlar.

Huntress ile Tanışın: Demo ve Ama

Siber tehditler ara vermez, biz de ara vermeyiz. Huntress’te her zaman yenilik yapıyoruz çünkü konu güvenliği artırmak ve sizinki gibi işletmeleri korumak olduğunda iş asla bitmiyor.

En zor sorularınızı, gerçek dünya senaryolarını ve güvenlikle ilgili baş ağrılarınızı yanınızda getirin. Bunları birlikte ele alalım.

Web semineri için rezervasyon yapın!

IOC’ler

|

Gösterge |

Tanım |

|

63bbb3bfea4e2eea |

Rogue ScreenConnect örnek kimliği |

|

af9925161d84ef49e8fbbb08c3d276b49d391fd997d272fe1bf81f8c0b200ba1 |

s.exe karma |

|

ba79cdbcbd832a0b1c16928c9e8211781bf536cc |

ss.exe karma |

|

README-KURTAR- |

Fidye notu |

Huntress Labs tarafından desteklenmiş ve yazılmıştır.