ANAHTAR ÖZET NOKTALARI

- Güvenli Olmayan Veritabanı: 3 milyon kayıt (1,29 TB) içeren, kamuya açık bir Builder.ai veritabanı, parola koruması veya şifreleme olmadan bulundu ve kritik müşteri ve şirket verileri açığa çıktı.

- Açığa Çıkan Hassas Bilgiler: Sızıntı, faturaları, gizlilik sözleşmelerini, vergi belgelerini, e-posta ekran görüntülerini ve bulut depolama anahtarlarını içeriyordu; bu da müşteri kişisel bilgilerini ve dahili operasyonları riske atıyordu.

- Potansiyel İstismarlar: Riskler arasında kimlik avı, fatura sahtekarlığı, açığa çıkan anahtarlar yoluyla yetkisiz bulut erişimi ve Builder.ai’nin itibarının zarar görmesi yer alır.

- Gecikmeli Yanıt: Builder.ai’nin bilgilendirildikten sonra veritabanını güvence altına alması neredeyse bir ay sürdü ve bu da olaya müdahale verimliliğiyle ilgili endişeleri artırdı.

- Öneriler: Uzmanlar, benzer ihlalleri önlemek için şifreleme, erişim anahtarlarının güvenli bir şekilde saklanması ve hassas verilerin ayrılması ihtiyacını vurguluyor.

ABD, Asya, Avrupa ve Orta Doğu’da şubeleri bulunan Londra, İngiltere merkezli bir yapay zeka geliştirme platformu olan Builder.ai, herhangi bir güvenlik kimlik doğrulaması veya parolası olmadan müşteri ve şirket içi verilerden oluşan bir hazineyi kamu erişimine açtı.

Bu, siber güvenlik araştırmacısı Jeremiah Fowler tarafından Hackread.com’a açıklandı ve halka açık bir güvenlik açığı keşfetti. yanlış yapılandırılmış veritabanı 3 milyondan fazla kayıt içeren ve toplamda 1,29 TB’lik devasa bir kayıt.

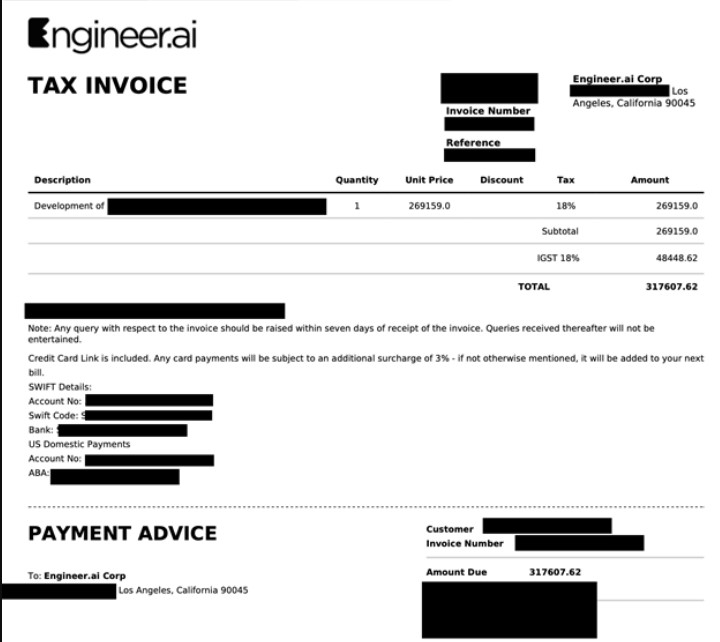

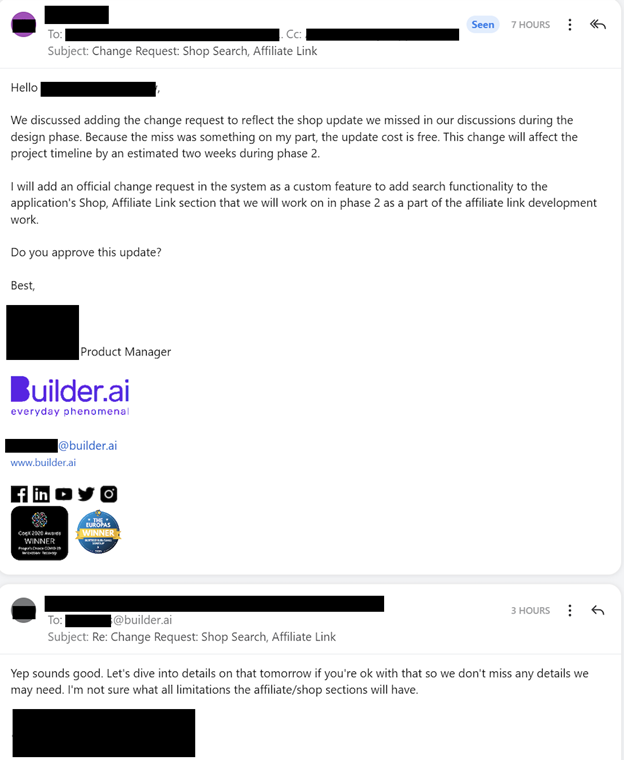

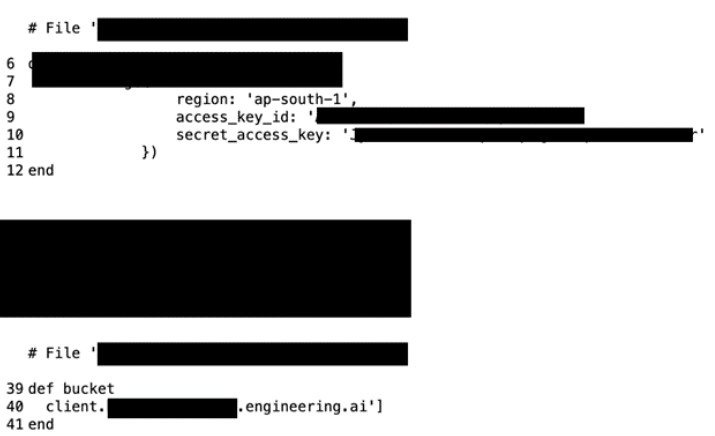

Fowler’a göre rapor Website Planet için hassas bilgiler arasında müşteri maliyet teklifleri, NDA anlaşmaları, faturalar, vergi belgeleri, dahili iletişimler, gizli erişim anahtarları, müşteri kişisel bilgileri ve e-posta yazışmalarının ekran görüntüleri yer alıyordu. Veritabanı yaklaşık 337.434 fatura (18 GB) ve Ana hizmet sözleşmeleri etiketli 32.810 dosya (4 GB) içeriyordu.

“Belgeleri ve erişim anahtarlarını (örneğin, Anahtar Kimliği ve Gizli Erişim Anahtarı) aynı veritabanında düz metin olarak saklamak, potansiyel olarak kritik bir güvenlik açığı oluşturabilir. Veritabanına kazara maruz kalınması veya yetkisiz erişim durumunda, kötü niyetli aktörler, ek kimlik doğrulama gerekmeden bağlantılı sistemlere, bulut depolama alanına veya diğer hassas kaynaklara erişmek için anahtarları kullanabilir.”

Jeremiah Fowler

Veritabanı yanlış yapılandırmaları yaygın bir sorundur, ancak yakın tarihli bir rapor, ShinyHunters ve Nemesis gibi kötü şöhretli hacker gruplarının bile bu soruna yol açtığını vurgulamaktadır. açığa çıkan veritabanlarını aktif olarak hedefleme. Bu, böyle bir veritabanının kötü niyetli tehdit aktörlerinin eline geçmesi durumunda şirketin itibarını ve kullanıcının gizliliğini tehlikeye atabileceğini gösteriyor.

Dahası, açığa çıkan belgeler bilgisayar korsanları için altın madeni olabilir. sosyal mühendislik saldırıları Şüphelenmeyen Builder.ai müşterilerinden yararlanmak için kötü amaçlı yazılım içeren gerçekçi sahte faturalar hazırlamak gibi.

Daha da kötüsü, verilerdeki içeriden alınan bilgiler Builder.ai çalışanlarına yönelik hedefli kimlik avı girişimleri başlatmak için kullanılabilir. Hepsi bu değil; sızdırılan bulut depolama erişim anahtarları, başka yerlerde depolanan daha hassas verilere yetkisiz erişim sağlayabilir.

Ancak risk, ilk keşiften itibaren daha da genişledi. Builder.ai, araştırmacının bildiriminin ardından veritabanını güvence altına almak için tam bir ay harcadı ve gecikmenin nedeni olarak “karmaşık sistem bağımlılıklarını” gösterdi. Bu açıklama, her ne kadar belirsiz olsa da, veritabanının açığa çıkmasının üçüncü taraf bir yükleniciyi ilgilendirmiş olabileceğini ima ediyor.

Araştırmacı, aksaklıkları önlemek için sistemlerin minimum düzeyde bağımlılıkla inşa edilmesinin önemini vurguluyor. olay müdahalesi. Bununla birlikte, riski en aza indirmek için Fowler, kuruluşların yönetici kimlik bilgilerini ve erişim anahtarlarını güvenli bir şekilde saklamasını, bunları şifrelemesini, özel bir sistemde saklamasını ve istismarı önlemek için bunları diğer hassas verilerden ayırmasını öneriyor.

İLGİLİ KONULAR

- Propertyrec Sızıntısı Arka Plan Kontrol Kayıtlarını Ortaya Çıkardı

- Yüz DNA’sı sağlayıcısı WordPress klasörü aracılığıyla biyometrik verileri sızdırıyor

- Video Pazarlama Yazılımı Animker Kullanıcı Verilerini Sızdırıyor

- ABD ve Birleşik Krallık Askeri Sosyal Ağı “Meslektaşlarını Güçlendiriyor” SSN’leri İfşa Ediyor

- Kanadalı Eyecare Firması Care1 2,2 TB’lık Hasta Kayıtlarını Açıkladı