Yıllarca, güvenlik ekiplerinin öngörülebilir sonuçlarla net politikaları uygulayabileceği e -posta, uç noktalar ve ağ trafiğine odaklanan veri kaybı önleme (DLP) çözümleri.

Ama iş değişti. Çalışanlar artık verileri artık kontrollü kurumsal kanallar aracılığıyla taşımıyor – her gün hassas bilgileri kopyalamak, yapıştırma, yükleme ve aktarma.

Satır içi DLP, çalışanların SaaS uygulamaları içindeki verileri nasıl ele aldığını kontrol etmek için asla oluşturulmamıştır. Kişisel ve kurumsal hesaplar birlikte bulanıklaştırılırken, yeni benimsenen Gen-AI araçları ve tarayıcı uzantıları risk yüzeyini sessizce genişletir.

Tarayıcı artık en büyük veri pessfiltrasyon noktasıdır, ancak güvenlik stratejileri çevre tabanlı bir dünyada kalmaya devam etmektedir. Asıl zorluk sadece veri kaybını tespit etmek değil; Geleneksel savunmaların neden eksik olduğunu anlıyor.

Tarayıcıda veri kaybı nasıl olur

Veri eksfiltrasyonu artık USB sürücüleri veya yetkisiz e -posta ekleri gibi bariz kanallar aracılığıyla gerçekleşmiyor. Bunun yerine, çalışanlar bilmeden verileri web tarayıcısında çalışırken ortaya çıkarırlar.

Bir geliştirici API tuşlarını ChatGPT’ye tutturur ve kimlik bilgilerini ortaya çıkarır. Bir satış temsilcisi, CRM kişilerini kişisel bir Google sayfasına ihraç ederek gizli müşteri verilerini ortaya çıkarır. Bir pazarlama müdürü, bir AI aracına OAuth izinleri verir ve bilmeden sürekli veri erişimine izin verir.

Açık güvenlik ihlalleri olmasa da, bu rutin eylemler kontrolleri atlatır, çünkü veriler hiçbir zaman resmi olarak onaylanmış bir uygulama bırakmaz. Tarayıcı artık bu veri hareketi için ana kanaldır ve çalışanların hassas bilgileri birkaç SaaS uygulamasına yükleme, kopyalama ve aktarmasıyla, her biri verileri farklı işler.

Uygulamaların bu artan kullanımı, tutarlı DLP politikalarının zorlanmasını giderek daha karmaşık hale getirmiştir.

- Veri maruziyeti yüklemelerin ötesine geçer: Hassas veriler artık dosya yapısı eylemleri, tarayıcı uzantıları ve gen-ai istemleri ile dosya transferlerinin ötesine geçiyor.

- Bulut Depolama Veri Hareketi’ni gizler: Birçok SaaS sağlayıcısı, arka uç depolama için AWS, Azure veya GCP’den yararlanır ve imzalı istekleri, belirli uygulamalara yüklemeleri izlemeyi zorlaştırır.

- Tarayıcılar arasında veri yayılımı: Çalışanlar Chrome, Edge, Firefox ve Safari kullanıyor, her biri güvenlik ekipleri için izleme kör noktaları oluşturuyor.

Verilerin nereye gittiğini daha iyi anlamak için, tarayıcılar üzerindeki en iyi paylaşılan depolama hedeflerini analiz ettik ve çoğu etkinliğin kişisel ve iş davranışının nasıl bir karışımı olduğunu ortaya koyduk.

1. Kişisel hesapların gizli riski

Kişisel hesaplar, en çok gözden kaçan ve önemli veri kaybı kaynaklarından biridir. Çalışanlar, özellikle Google Workspace, Microsoft 365, ChatGPT ve Dropbox’ta, kurumsal ve yönetilmeyen ortamlar arasındaki çizgiyi bulanıklaştıran aynı tarayıcı oturumunda iş ve kişisel hesaplar arasında düzenli olarak geçiyor.

Yakın tarihli tarayıcı güvenlik raporumuzda, bu riskin ölçeğini vurguluyoruz:

- Google web uygulamalarındaki tüm tarayıcı etkinliklerinin% 39’u kişisel hesapları içerir.

- Yönetilen cihazlardaki yükleme etkinliklerinin% 34’ü kişisel hesaplara gider.

Çalışanlar tipik olarak kötü niyetli davranmazlar, ancak özgeçmişlerin, vergi formlarının ve kişisel bilgilerin, genellikle kişisel bulut depolama, e -posta veya mesajlaşma uygulamaları yoluyla kurumsal cihazlarda günlük çalışmalara sürünmesi kolaydır.

Tarayıcı tabanlı politikalar olmadan, güvenlik ekiplerinin verilerin onaylanmış bir işletme hesabına mı yoksa yönetilmeyen bir kişisel hesabına mı geçip geçmediği üzerinde hiçbir kontrolü yoktur.

Tüm kişisel yüklemeleri engellemek ne pratik ne de etkilidir. Bunun yerine, kuruluşlar, kurumsal ve kişisel kullanım arasında ayrım yapan tarayıcı tarafından uygulanan politikalara ihtiyaç duyar ve verilerin meşru çalışmaları bozmadan yaptırımlı ortamlarda kalmasını sağlar.

Keep Fidan, güvenlik ekiplerine tarayıcı etkinliğinde anında görünürlük sağlar. Tıkla tıklamayla telemetri, Dom-Tree analizi ve tehdit engelleme özellikleri ile, başladığı yerde kötü amaçlı etkinlikleri algılayabilir ve durdurabilirsiniz. Tam araştırma gücü kazanın ve kullanıcılarınıza, verilerinize veya uygulamalarınıza zarar vermeden önce tarayıcı tehditlerinin durdurulduğundan emin olun.

Demo Talep Edin

2. Hareket halindeki veriler en çok risk altında

Kuruluşlar, hassas bilgileri yönetmek için veri sınıflandırmasını ve etiketlemesini hızla benimsemektedir. Microsoft Purview gibi araçlar sınıflandırma çabalarını genişletti, ancak bu çözümler öncelikle dinlenme verilerine odaklanarak veriler hareket halindeyken büyük bir uygulama boşluğu bırakıyor.

Hassas verilerin belirlenmesi savaşın sadece yarısıdır; SaaS uygulamaları, tarayıcılar ve işbirliği araçlarında hareket ederken güvence altına almak gerçek zorluktur.

Şaşırtıcı olmayan bir şekilde, çoğu veri kaybı, bilgi aktif olarak işlendiğinde, paylaşıldığında veya aktarıldığında gerçekleşir. Verimliliği artıran aynı SaaS uygulamaları da yüksek riskli veri maruziyeti sunar:

- Google Drive ve Gmail İşletme belgelerini saklayın – aynı zamanda kişisel vergi formları.

- Gevşeklik Ekip tartışmalarını sağlar – ancak yetkisiz dosya paylaşımı.

- Chatgpt Raporları özetler – ancak gizli sözleşmeleri kolayca yutabilir.

Geleneksel güvenlik modelleri, bilinen eksfiltrasyon kanallarının engellenmesinin yeterli olduğunu varsayar. Yine de en yaygın kullanılan iş uygulamaları, statik kontrollere dayanan en yaygın veri kaybı kaynakları olduğunda artık çalışmaz. Kuruluşlar, verileri harekete geçirmek için tarayıcı düzeyinde gerçek zamanlı uygulanmaya ihtiyaç duyar ve bu da üretkenliği bozmadan hassas bilgilerin korunmasını sağlar.

3. Uzantılar ve Gölge It: Gizli bir arka kapı

Doğrudan veri eklemesinin ötesinde, tarayıcı uzantıları ve gölge BT hizmetleri başka bir önemli güvenlik açığı oluşturur. Çalışanlar, ne kadar erişim sağladıklarını fark etmeden eklentiler ve uygulamalara her gün izinler yükler.

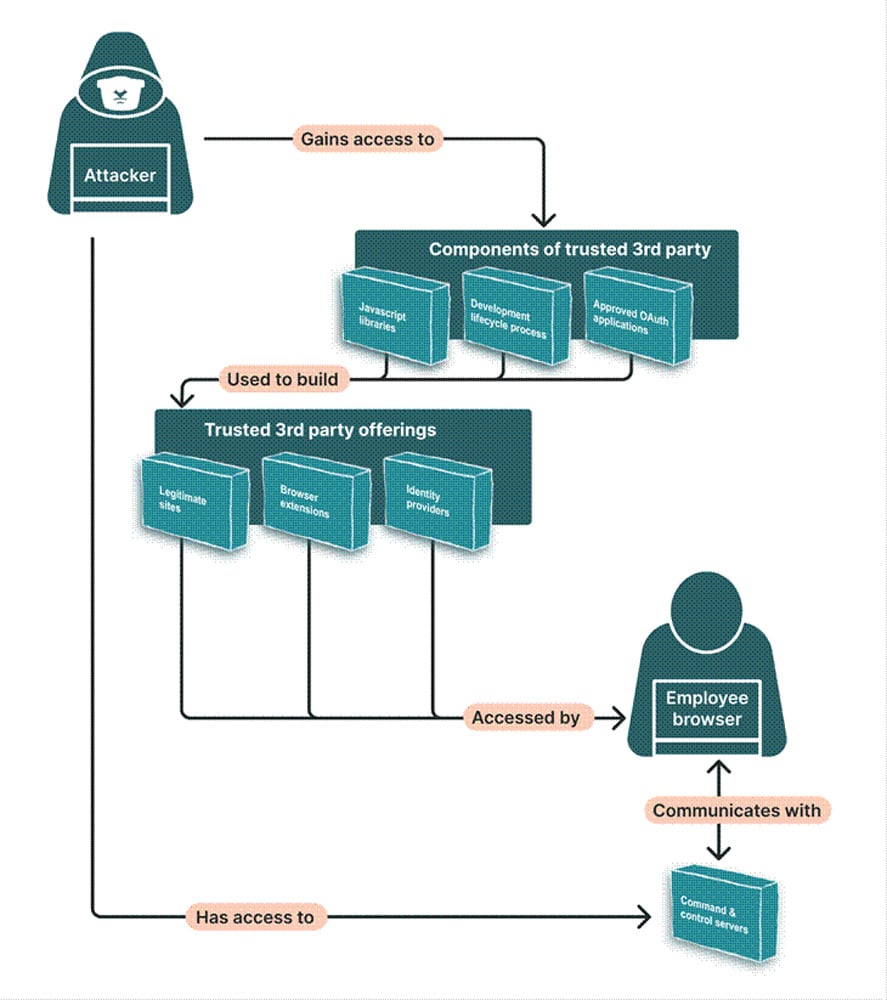

- Kötü niyetli uzantılar: Saldırganlar, verileri sifonlamak, tuş vuruşlarını yakalamak ve kimlik doğrulama jetonlarını çıkarmak için uzantılar kullanır.

- Onay kimlik avı: Çalışanlar, aşırı OAuth izinleri vermek için kandırılır ve oturum açtıktan sonra bile sürekli veri erişimine izin verir.

- Üçüncü taraf entegrasyonlar: AI araçları, not alma uygulamaları ve otomasyon hizmetleri genellikle güvenlik ekiplerinin kolayca izleyemediği geniş veri izinleri talep eder.

Tarayıcı yeni güvenlik çevresidir

Tarayıcı, kurumsal güvenliğin en kritik ancak gözden kaçan katmanı haline geldi. Mevcut kontroller, her şeyin tarayıcı aracılığıyla ele alındığı modern iş değil, e -posta ve uç noktalar için oluşturuldu. Tarayıcıda gerçek zamanlı tespit ve yanıt artık isteğe bağlı değildir.

Güvenlik ekiplerinin yalnızca verilerin gittiği yerlerde değil, uygulamaların içinde görünürlüğe ihtiyacı vardır. Engelleme yeterli değildir ve kaynakta proaktif koruma gerçekleşmelidir.

Tarayıcı tabanlı bir DLP modeli, güvenliğin, çalışmaları bozmadan tutarlı koruma uygulayarak verileri takip etmesini sağlar. Daha fazla bilgi edinmek ister misiniz?

Ücretsiz bir demo isteyin Kuruluşunuzda tarayıcı güvenliği uygulama hakkında daha fazla bilgi edinmek için bir ekip üyesini saklayın.

Yazar: Ryan Boerner

Bir bilgisayar mühendisi olan Boerner, siber güvenlik uygulayıcısına dönüştü, Teksas ajanslarında ağ tehditleriyle mücadele eden bir SOC analisti olarak başladı. Ağ ve e -posta güvenliği konusunda uzmanlaşarak, daha sonra her boyuttaki kuruluşlarla birlikte çalışarak IBM ve DarkTrace’deki uzmanlığını geliştirdi. Güvenlik ekipleri ve çalışanlar arasında kritik bir boşluk görmek – güçlü savunmaların hala tehditlere izin verdiği – tarayıcıyı kurumsal güvenliğin temel taşı haline getirmek için farkında olun.

Farkında olun ve haberdar olun.