olarak bilinen bir siber suç kuruluşudur. Limon Grubu kötü niyetli operasyonlarını yürütmek için dünya çapında önceden virüs bulaşmış milyonlarca Android akıllı telefondan yararlanıyor ve önemli tedarik zinciri riskleri oluşturuyor.

Siber güvenlik firması Trend Micro, “Enfeksiyon bu cihazları mobil proxy’lere, SMS mesajlarını çalmak ve satmak için araçlara, sosyal medya ve çevrimiçi mesajlaşma hesaplarına ve reklamlar ve tıklama sahtekarlığı yoluyla para kazanmaya dönüştürüyor” dedi.

Faaliyet, ABD, Meksika, Endonezya, Tayland, Rusya, Güney Afrika, Hindistan, Angola, Filipinler ve Arjantin’de keşfedilen enfeksiyonların çoğuyla birlikte, en az 8,9 milyon ele geçirilmiş Android cihazı, özellikle uygun fiyatlı telefonları kapsıyor.

Bulgular, geçen hafta Singapur’da düzenlenen Black Hat Asia konferansında araştırmacılar Fyodor Yarochkin, Zhengyu Dong, Vladimir Kropotov ve Paul Pajares tarafından sunuldu.

Bunu sürekli gelişen bir sorun olarak tanımlayan siber güvenlik firması, tehdit aktörlerinin Akıllı TV’ler, Android TV kutuları, eğlence sistemleri ve hatta çocuk saatleri gibi diğer Android tabanlı IoT cihazlarına yayıldığını söyledi.

Enfeksiyonlar dünya çapında 180’den fazla ülkeye yayılmış durumda ve 50’den fazla mobil cihaz markası Guerilla adlı bir kötü amaçlı yazılım türü tarafından tehlikeye atılıyor.

Araştırmacılar, “Zaman çizelgesi tahminlerimize göre, tehdit aktörü bu kötü amaçlı yazılımı son beş yıl içinde yaymıştır” dedi. “Bu enfeksiyonla herhangi bir önemli kritik altyapıda uzlaşma, uzun vadede meşru kullanıcılar pahasına Lemon Group için önemli bir kâr sağlayabilir.”

Guerilla, ilk kez 2018’de Sophos tarafından, Play Store’a yüklenen ve tıklama sahtekarlığı yapma ve arka kapı görevi görme işlevleri barındıran 15 uygulamayı keşfettiğinde belgelendi.

Kötü amaçlı yazılım, 2022’nin başlarında, çeşitli çevrimiçi platformlarla ilişkili tek seferlik şifreler (OTP’ler) gibi önceden tanımlanmış özelliklerle eşleşen SMS mesajlarını engelleme yeteneğiyle de dikkat çekti ve kısa bir süre sonra tehdit aktörü, girişimin adını Lemon’dan Durian’a değiştirdi. Bulut SMS’i.

Trend Micro’ya göre amaç, SMS tabanlı doğrulamayı atlamak ve çevrimiçi hesaplar oluşturmak için toplu sanal telefon numaralarının (bunlar virüs bulaşmış Android cep telefonlarından şüphelenmeyen kullanıcılara ait) satış için reklamını yapmaktır.

Bu tür hizmetler, kullanıcıların geçici veya tek kullanımlık telefon numaralarını kullanarak hizmetlere kaydolmasına olanak tanıyan bir gizlilik avantajına sahip olsa da, büyük ölçekte spam hesapları oluşturmak ve dolandırıcılık yapmak için de kötüye kullanılabilir.

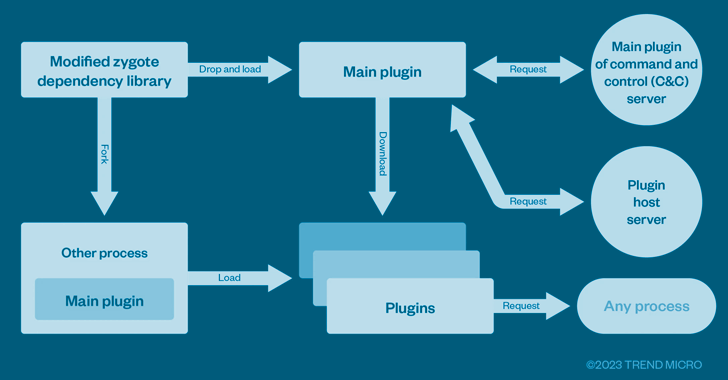

Siber güvenlik şirketinden elde edilen son bulgular, SMS yakalama özelliğinin, kurcalanmış bir kitaplık aracılığıyla bir zigot işlemine yüklenen bir indirici bileşeniyle (ana eklenti olarak da bilinir) ilişkili birçok eklentiden yalnızca biri olduğunu gösteriyor.

Zigot sürecini değiştirmeye yönelik aynı tekniğin, Triada adlı başka bir mobil trojan tarafından da benimsendiğini belirtmekte fayda var.

Araştırmacılar, “Bununla, diğer uygulama işlemleri zigottan her çatallandığında, aynı zamanda kurcalanmış olur” dedi. “Ana eklenti, mevcut süreç hedef olacak şekilde diğer eklentileri yükleyecek ve diğer eklentiler, mevcut uygulamayı bir kanca aracılığıyla kontrol etmeye çalışacak.”

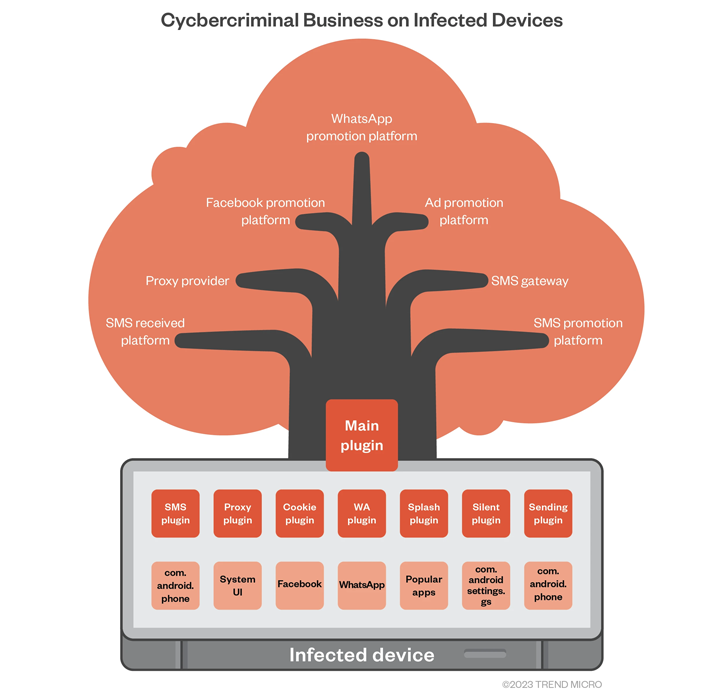

Guerilla eklentilerinin her biri, belirli bir iş işlevine ve Lemon Group aktörleri için bir para kazanma fırsatına hizmet eder. Bunlardan bazıları aşağıda listelenmiştir –

- Virüslü bir telefondan ters proxy ayarlamak ve diğer aktörlerin etkilenen mobil cihazın ağ kaynaklarına erişimini kiralamasına izin vermek için proxy eklentisi

- Kullanıcıların Facebook çerezlerini ve diğer profil bilgilerini toplamak için çerez eklentisi

- Oturumları kaçırmak ve istenmeyen mesajlar göndermek için WhatsApp eklentisi

- Belirli uygulamaları başlatırken yersiz reklamlar sunmak için Splash eklentisi ve

- Bir APK dosyasını gizlice yüklemek ve uygulamayı başlatmak için sessiz eklenti

Genişleyen operasyonla ilgili daha fazla araştırma, Lemon Group ve Triada’nın altyapı çakışmalarını ortaya çıkardı ve bu da iki grubun bir noktada işbirliği yapmış olabileceğini düşündürüyor.

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

Koltuğumu Kurtar!

Yetkisiz ürün yazılımı değişikliklerinin, “cep telefonları için ürün yazılımı bileşenlerini üreten” ve aynı zamanda Android Auto için benzer bileşenler üreten, isimsiz bir üçüncü taraf satıcı aracılığıyla gerçekleştiğine inanılıyor.

Açıklama, Microsoft güvenlik araştırmacısı Dimitrios Valsamaras’ın, Android paylaşım hedeflerini kötü amaçlı yükleri dağıtmak ve bir cihazda yüklü diğer uygulamalardan hassas verileri yakalamak için bir vektöre dönüştüren Dirty Stream adlı yeni bir saldırı yöntemini ayrıntılı olarak açıklamasıyla geldi.

Valsamaras, “Konsept, bir web uygulamasının dosya yükleme güvenlik açığına benzer.” Dedi. “Daha spesifik olarak, kötü amaçlı bir uygulama, hedef uygulamaya gönderdiği bir yükü taşımak için özel olarak hazırlanmış bir içerik sağlayıcı kullanır.”

“Gönderici akışın içeriğini ve aynı zamanda adını da kontrol ettiğinden, alıcı bazı gerekli güvenlik kontrollerini yapmazsa kritik dosyaların üzerine kötü amaçlı içerik yazabilir. Ayrıca, belirli koşullar oluştuğunda alıcı da zorlanabilir. korumalı dosyaları genel bir dizine kopyalayarak kullanıcının özel verilerini riske atıyor.”