Salı günü OpenSSL Projesi, belirlenen en az sekiz güvenlik zayıflığını gidermek için önemli bir güvenlik güncellemesi yayınladı. Bu kusurlar, OpenSSL kullanıcılarını saldırgan hacker saldırılarına karşı savunmasız bırakır.

OpenSSL kullanıcıları ayrıca CVE-2022-4304, CVE-2022-4203, CVE-2022-4450, CVE-2023-0216, CVE-2023-0217 ve CVE-2023-0401 güvenlik açıklarından haberdar edilmiştir. Bunlar, hizmet reddi saldırıları (DoS) için ve muhtemelen özel anahtarlar gibi özel bellek içeriklerinin ifşası için kullanılabilen, orta düzeyde önem derecesine sahip altı güvenlik açığıdır.

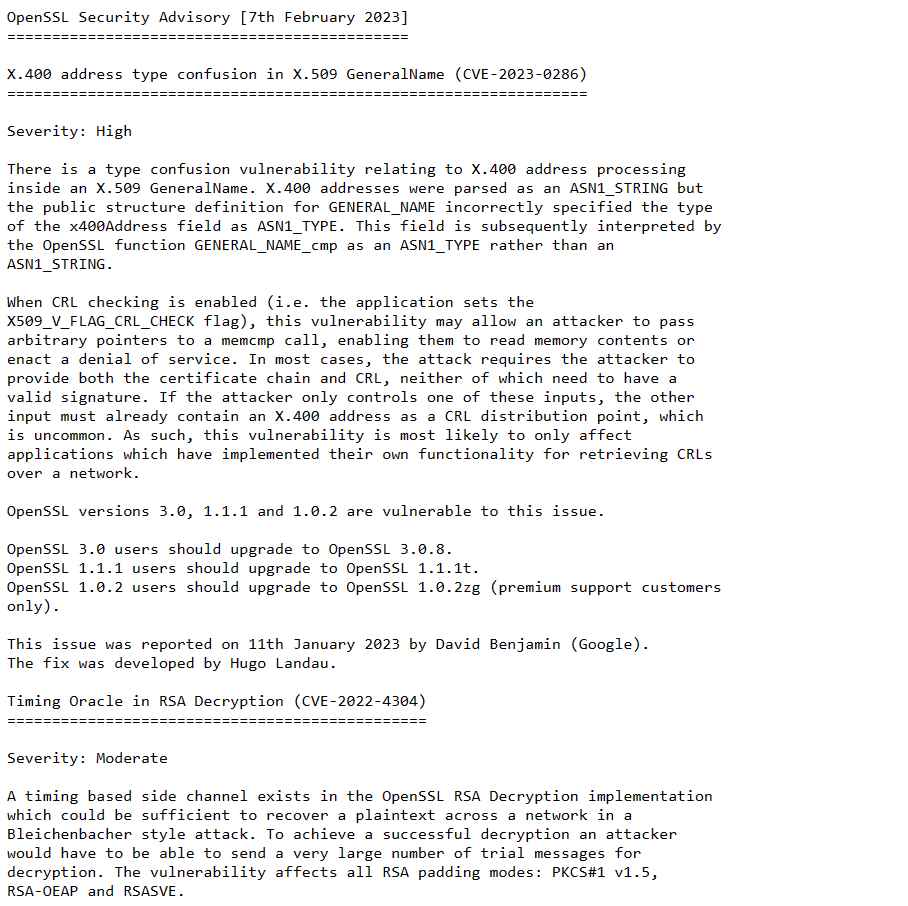

OpenSSL 3.0, 1.1.1 ve 1.0.2’nin mevcudiyeti, her biri bir saldırganın bellek içeriğine erişmesine veya hizmet reddi saldırıları gerçekleştirmesine olanak verebilecek yüksek önem dereceli bir güvenlik açığını giderir.

CVE-2023-0286 takip numarası verilen güvenlik açığı, X.509 GeneralName’de tip yanlışlığı olarak biliniyor. GeneralName içinde bir X.400 adresi işlenirken, X.509 GeneralName işlemede bir tür yanlış anlama sorunu vardır. Ancak, GENERAL NAME için genel yapı tanımı, x400Address alanının türünü yanlışlıkla ASN1 TYPE olarak listeledi, bu nedenle X.400 adresleri bir ASN1 DİZGİSİ olarak işlendi. Bunu takiben, OpenSSL işlevi GENERAL NAME cmp bu alanı bir ASN1 DİZGİSİ olarak değil, bir ASN1 TÜRÜ olarak ele alacaktır.

Bu güvenlik açığı, bir saldırganın CRL denetimi etkinleştirildiğinde (yani uygulama X509 V FLAG CRL KONTROL bayrağını ayarladığında) bir memcmp çağrısına rasgele işaretçiler sağlamasına izin verebilir. Bu, saldırgana bellek içeriğine erişme veya hizmet reddine neden olma potansiyeli verir.

OpenSSL sürüm 3.0, 1.1.1 ve 1.0.2’yi çalıştıran kuruluşların mevcut yükseltmeleri hemen uygulamaları önerilir.

Şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışan bilgi güvenliği uzmanı.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.