Linux çekirdeği, ağla ilgili çeşitli eylemlerin bireyselleştirilmiş işleyiciler biçiminde gerçekleştirilmesini sağlayan netfilter olarak bilinen bir çerçeveye sahiptir. Bu, gelen ağ paketlerini filtreleyerek gerçekleştirilebilir. Paketleri bir ağ üzerinden yönlendirmek ve paketlerin bir ağ içindeki hassas konumlara ulaşmasını önlemek için gereken işlevsellik, diğer şeylerin yanı sıra paket filtreleme, ağ adresi çevirisi ve bağlantı noktası çevirisi için çeşitli işlevler ve işlemler sağlayan Netfilter tarafından sağlanır. Netfilter bu özellikleri sunar.

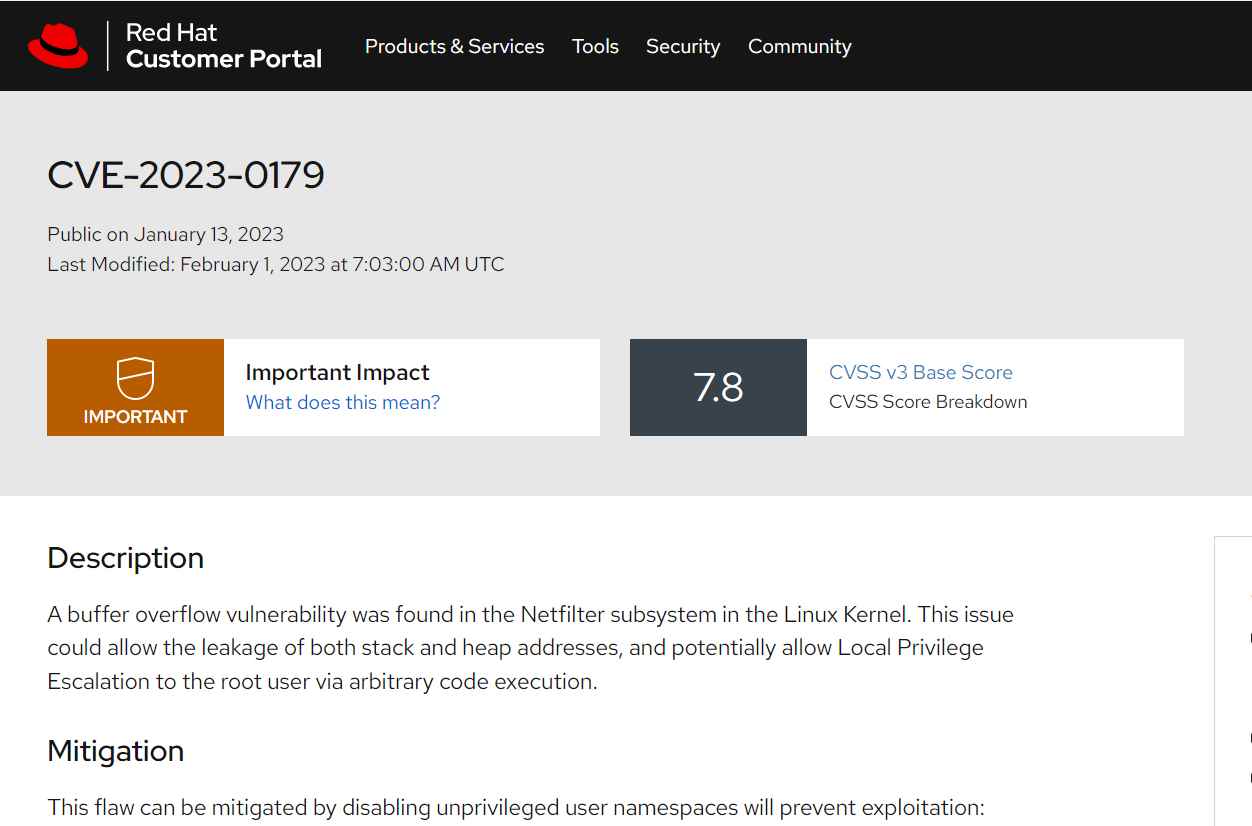

Netfilter alt sistemindeki güvenlik açığı, geliştiricileri tarafından yığın tabanlı arabellek taşması olarak adlandırılmıştır. Yetkili bir saldırgan, bu amaç için dikkatlice yazılmış bir program yürüttüyse, root olarak yükseltilmiş ayrıcalıklar elde etmek için bu sorundan yararlanabilir. 5.5’ten 6.2-rc3’e kadar tüm Linux sürümleri bu güvenlik açığından etkilenebilir.

İstismar, hem yığın hem de yığın adreslerinin ifşa edilmesinin yanı sıra, rastgele kod yürütülmesi yoluyla bir kullanıcının yerel ayrıcalıklarının kök kullanıcınınkilere yükseltilmesiyle sonuçlanabilir.

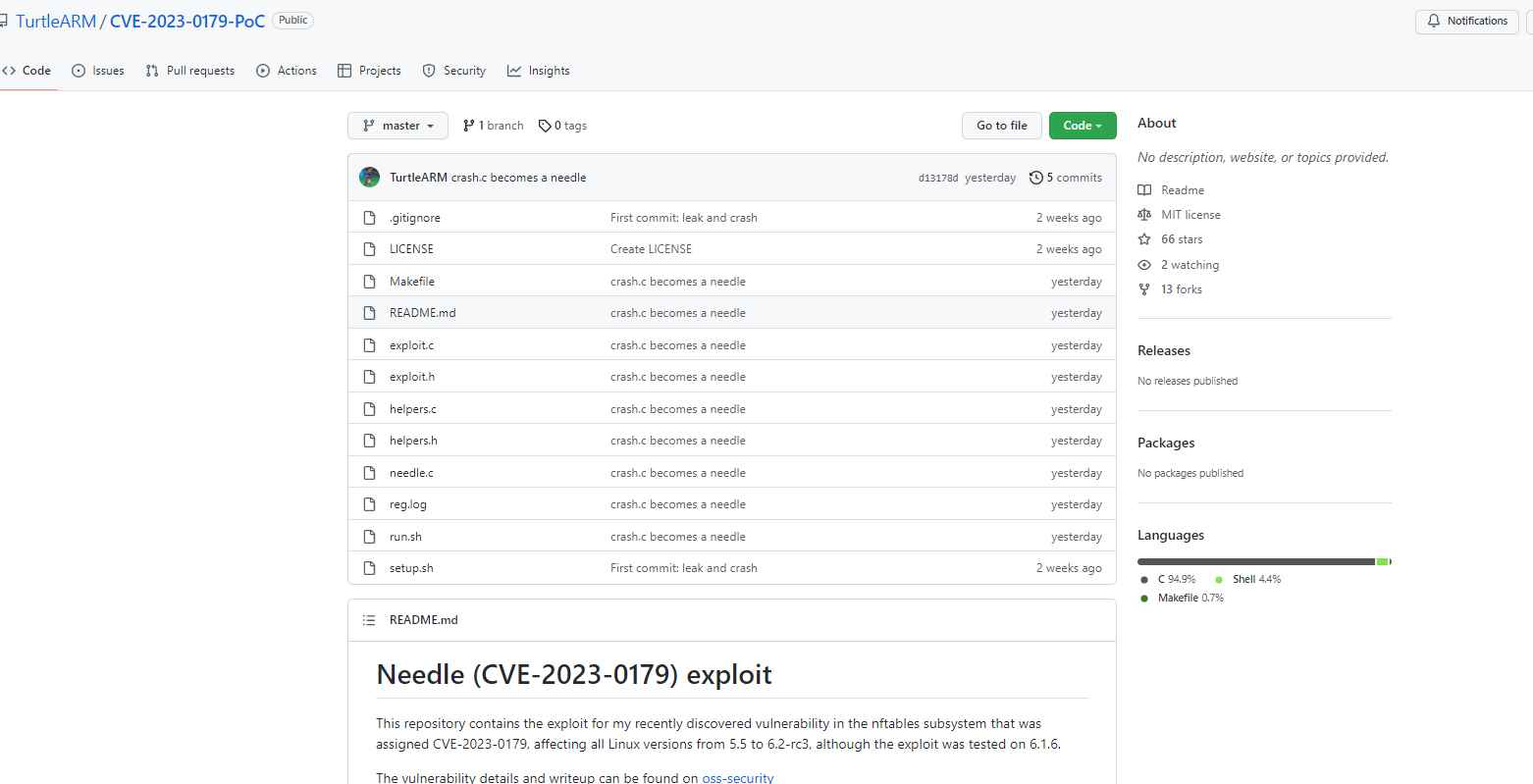

İstismar çalıştırıldığında, özel izinleri olmayan bir kullanıcı olarak oturum açar ve bir nft yükü ifadesi eklemek için kural ekleme yükü işlevini kullanır. Bu ifade değerlendirildiğinde yığın arabelleğinin taşmasına neden olur ve bu da kayıtların üzerine yazılmasına neden olur.

CVE-2023-0179 için kavram kanıtı saldırısı, Linux çekirdeğinin (6.1.6) yamalı olmayan sürümüne karşı başarıyla test edilmiştir. Güvenlik açığı, kullanıcı adı iğnesi ve UID 0 ile yeni bir kullanıcı hesabı oluşturulmasına neden olur.

Kullanıcıların Linux sunucularını derhal yükseltmeleri ve dağıtımlar için düzeltmeleri insani olarak mümkün olan en kısa sürede uygulamaları şiddetle tavsiye edilir. Ayrıca yerel sistemlere yalnızca güvenilir kişilerin erişmesine izin vermeleri ve güvenliği ihlal edilmiş sistemleri sürekli kontrol etmeleri önerilir.

Bu kusur için bir düzeltme uygulayamazsanız, ayrıcalıkları olmayan kullanıcılar için ad alanlarını kapatarak istismardan kaçınabilirsiniz.

sysctl -w kernel.unprivileged userns clone = 0 girmeniz gereken komuttur.

Şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışan bilgi güvenliği uzmanı.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.